S3バケットポリシーでクロスアカウントのPrincipalについて確認

2021/10/15

目次

確認したこと

ドキュメントではこちらで確認しました。

AWS JSON ポリシーの要素: Principal

この内容を念のため確認しました。

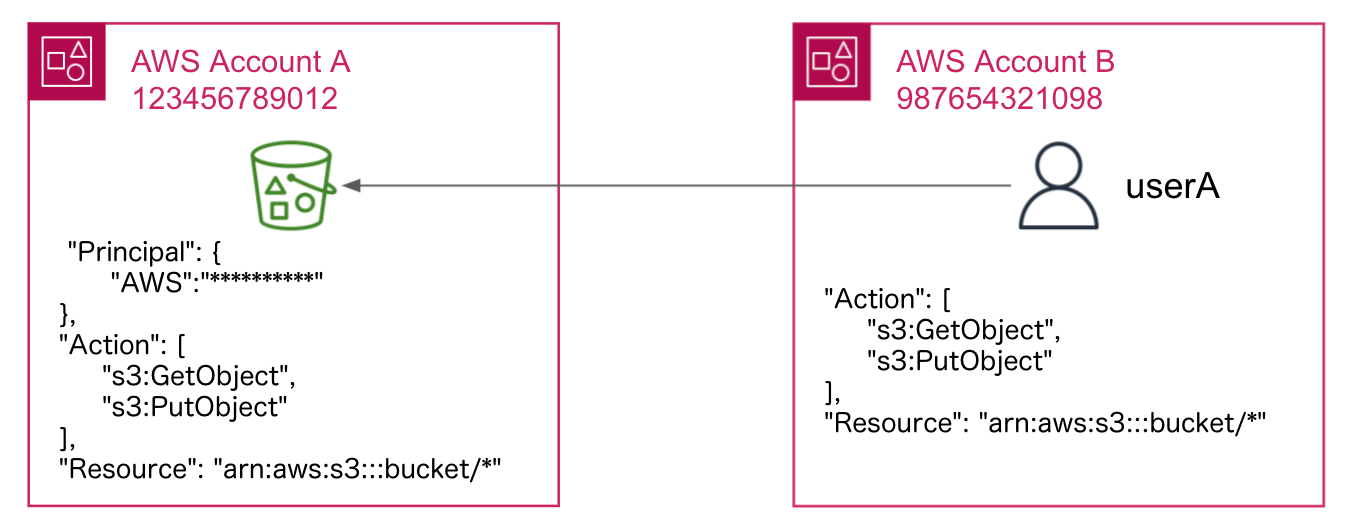

S3バケットポリシーのクロスアカウントPrincipalの設定の選択肢を確認してみました。

以下3種類です。

* “AWS”: “arn:aws:iam::987654321098:user/userA”

* “AWS”: “arn:aws:iam::987654321098:root”

* “AWS”: “987654321098”

IAMユーザーのポリシー

IAMユーザーのポリシーはこちらです。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject" ], "Resource": "arn:aws:s3:::bucket/*" } ] } |

IAMユーザーのARN

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::987654321098:user/userA" }, "Action": [ "s3:GetObject", "s3:PutObject" ], "Resource": "arn:aws:s3:::bucket/*" } ] } |

|

1 2 3 |

$ aws s3 cp test.txt s3://bucket/ upload: ./test.txt to s3://bucket/test.txt |

成功しました。

最小権限の原則に従うならこちらですね。

rootのARN

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::987654321098:root" }, "Action": [ "s3:GetObject", "s3:PutObject" ], "Resource": "arn:aws:s3:::bucket/*" } ] } |

|

1 2 3 |

$ aws s3 cp test.txt s3://bucket/ upload: ./test.txt to s3://bucket/test.txt |

成功しました。

バケットを所有しているアカウントAが、アクセスを許可するアカウントBにどのIAMユーザーに許可するかを委任する場合に有効ですね。

- アカウントID

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "987654321098" }, "Action": [ "s3:GetObject", "s3:PutObject" ], "Resource": "arn:aws:s3:::bucket/*" } ] } |

こちらは”arn:aws:iam::987654321098:root”と同じなので、保存時に”arn:aws:iam::987654321098:root”に変換されました。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「AWS認定資格試験テキスト AWS認定AIプラクティショナー」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

関連記事

-

-

Amazon Augmented AI (Amazon A2I) のチュートリアル

Amazon Augmented AI (Amazon A2I)を使ったことがあ …

-

-

「JAWS-UG DE&I AWS re:Invent 2024 recap サーバーレス ハンズオン」でサポーターしてきました

JAWS-UG DE&I開催の「AWS re:Invent 2024 r …

-

-

Amazon EC2のスクリーンショットとは

ドキュメント見てたらAmazon EC2でスクリーンショットって機能があったので …

-

-

Cloud9初回アクセス時にCodeCommitのリポジトリを自動でクローンする

CloudFormationからCloud9環境を作成する際に、Reposito …

-

-

AWS CodePipeline クロスアカウントアクセスパイプライン

AWS CodePipelineでクロスアカウントアクセスのパイプライン作成手順 …

-

-

ヤマムギ vol.10 (AWS)EC2モニタリングハンズオン 手順

このブログは2020/5/6に開催しました、「ヤマムギ vol.10 (AWS) …

-

-

AWS Organizations SCPで許可ポリシーの設定をし継承の関係を確認する

ユーザーガイドのサービスコントロールポリシーの例にはDeny(拒否)ばっかりでA …

-

-

AWS Secrets Manager交代ユーザーローテーション

AWS Secrets Managerの交代ユーザーローテーションを確認してみま …

-

-

AWS GlueでAurora JDBC接続でS3へのジョブを実行

Aurora Serverless v1のMySQLタイプデータベースからS3へ …

-

-

AWS RDS でMySQLインスタンスを構築する

Amazon Web ServiceにはAmazon Relational Da …