ヤマムギ vol.7 AWSアカウント作成 & 最初の設定ハンズオン 手順

2021/04/11

「AWSではじめるLinux入門ガイド」出版 & 「AWS認定資格試験テキスト AWS認定 クラウドプラクティショナー」出版一周年記念勉強会を開催しました。

このブログは、勉強会ヤマムギで行った「ヤマムギ vol.7 AWSアカウント作成 & 最初の設定ハンズオン」の手順です。

解説は、勉強会内で説明しますので、こちらのブログには手順のみを記載します。

※個人の検証アカウントとしての設定です。

目次

AWSアカウントの作成

AWSアカウントを作成します。

必要な情報を手元に用意してください。

- メールアドレス

- パスワード(20桁推奨)

- 氏名、住所、電話番号

- クレジットカード

- アカウント名

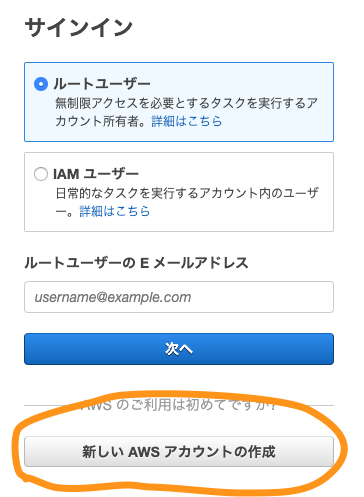

1). AWSアカウント作成ページにアクセスして、[新しいAWSアカウントの作成]ボタンを押下します。

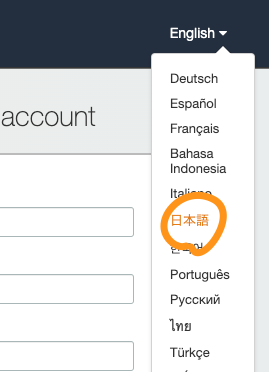

2). 英語で表示されている場合は、右上のプルダウンで[日本語]に変更できます。

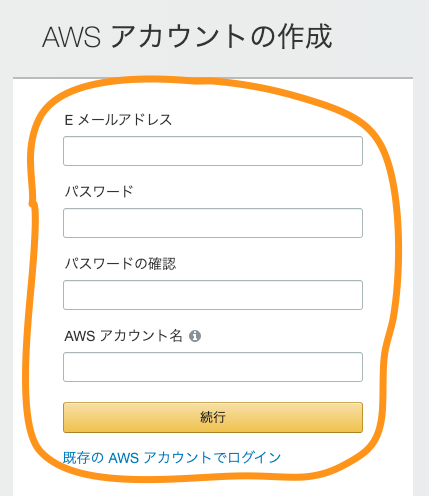

3). Eメールアドレス、パスワード、アカウント名を入力して[続行]ボタンを押下します。

パスワードは、Eメールアドレス、アカウント名とは異なる8文字以上で大文字、小文字、数字、記号のうち、3種類以上を使用する必要があります。(20文字以上を推奨します)

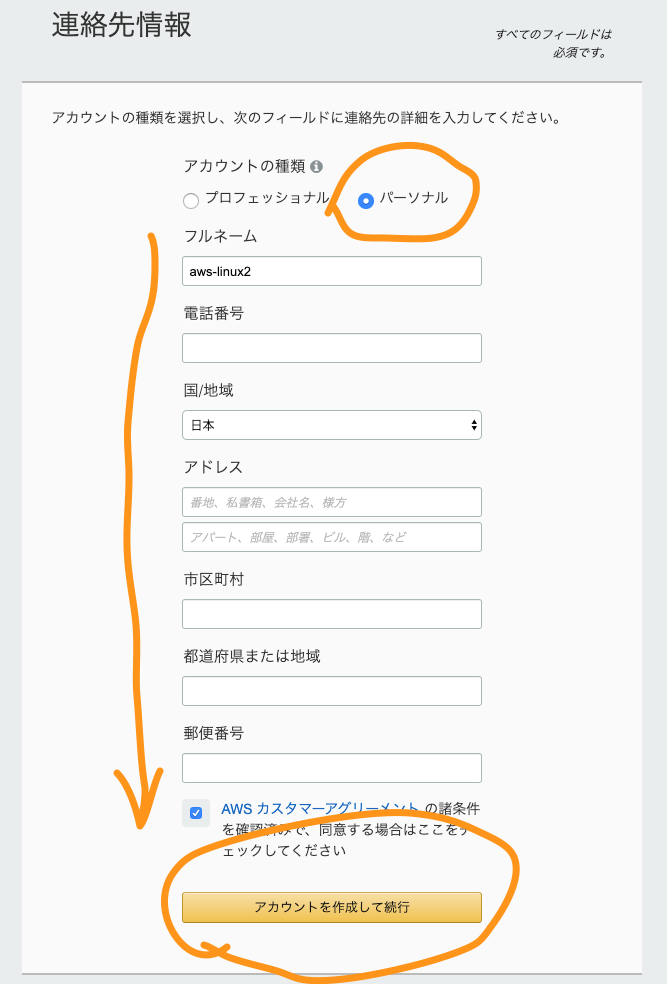

4). 連絡先情報は今回は、[パーソナル]で作成します。

各連絡先情報を入力して、AWS カスタマーアグリーメントを読んで、[アカウントを作成して続行]ボタンを押下します。

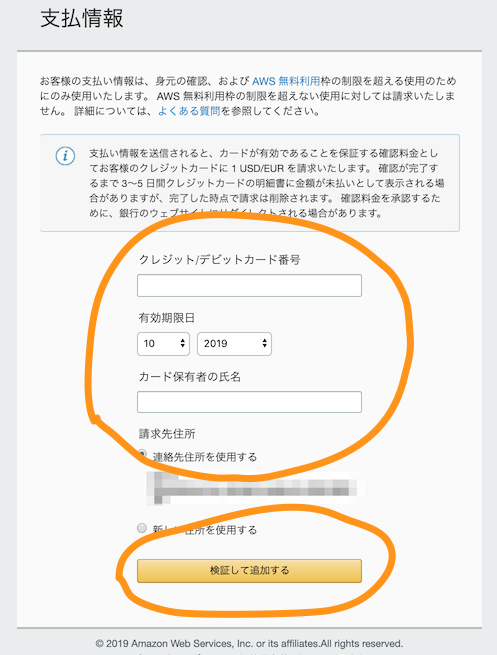

5). クレジットカード情報を入力して、[検証して追加する]ボタンを押下します。

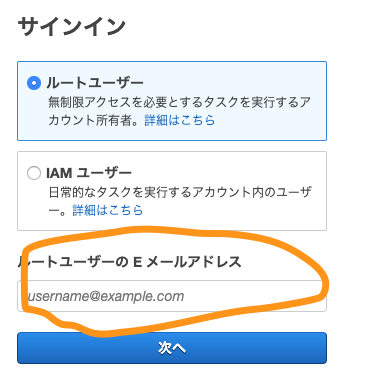

6). 本人確認では、SMSか音声通話か選択できます。

どちらでもOKです。

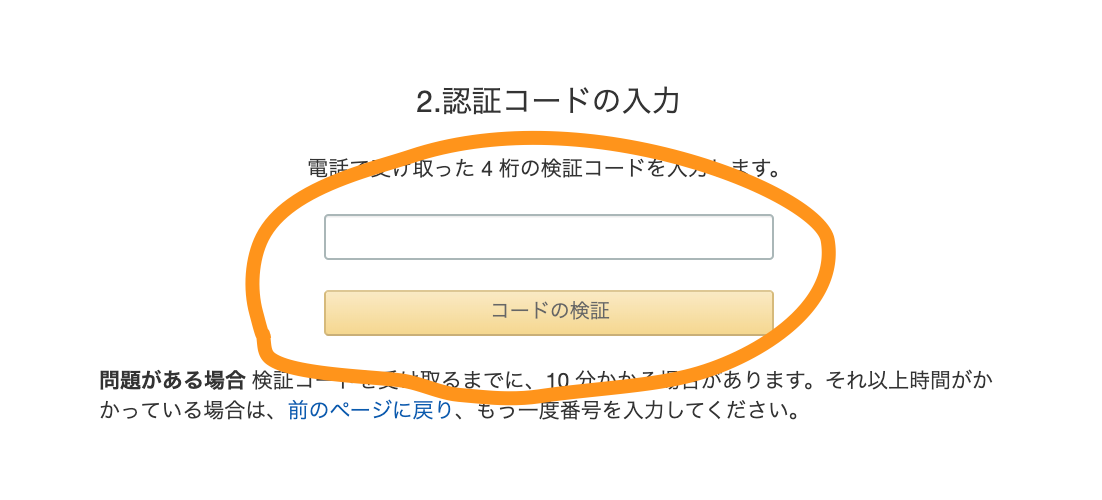

7). SMSか電話で受け取ったコードを入力して、[コードの検証]ボタンを押下します。

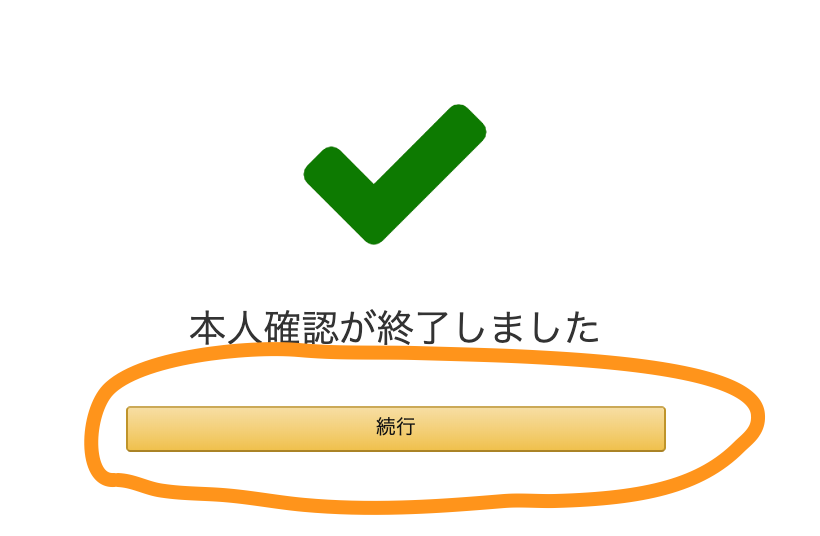

8). 本人確認が完了しました。[続行]ボタンと押下します。

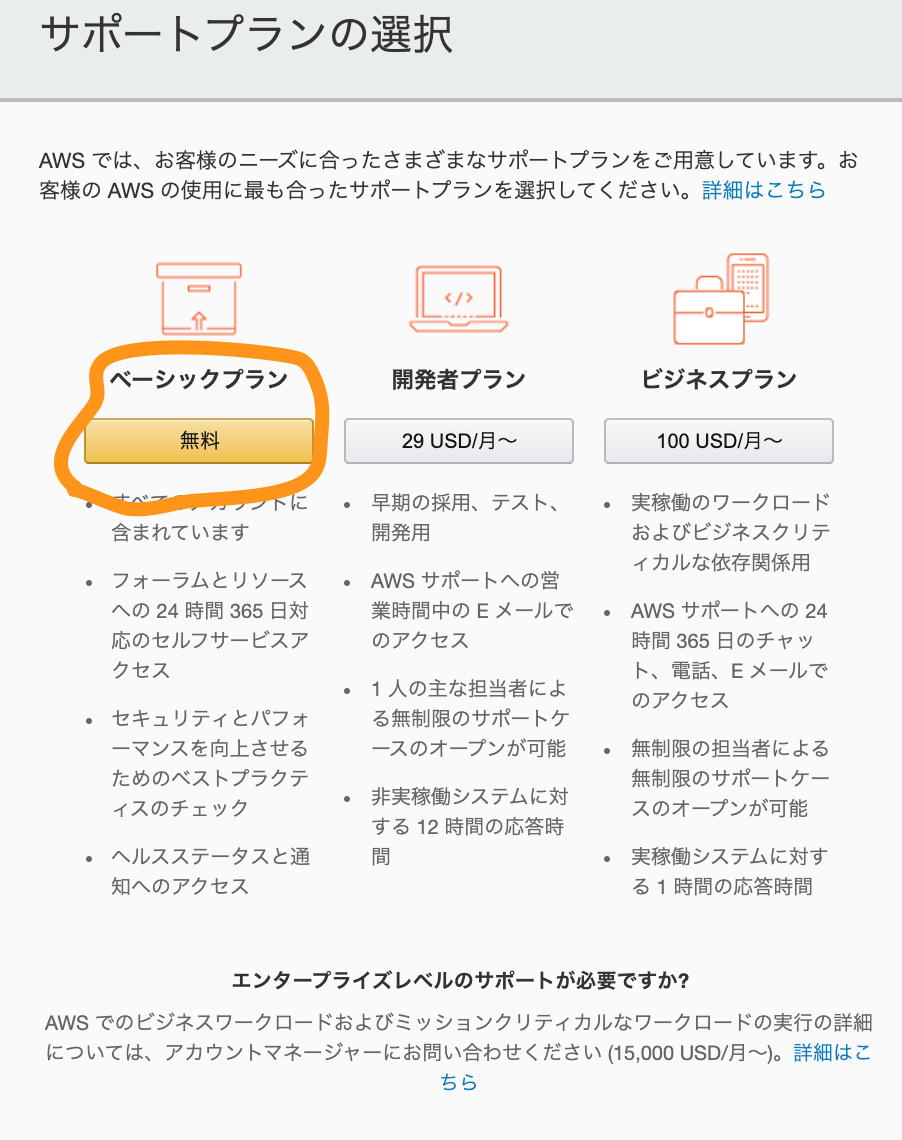

9). サポートプランで[ベーシックプラン]を選択します。

アカウント作成が完了しました!

ルートユーザーのMFA設定

ルートユーザーのMFA(Multi Factor Authentication)を設定します。

Multi-factor Authenticationページの「Virtual MFA Applications」からアプリを選択して、インストールしておきます。

普段使い慣れているものでいいでしょう。

10). https://aws.amazon.com/jp/console/などのAWSページにアクセスして、マネジメントコンソールへのログインボタンを探して押下します。

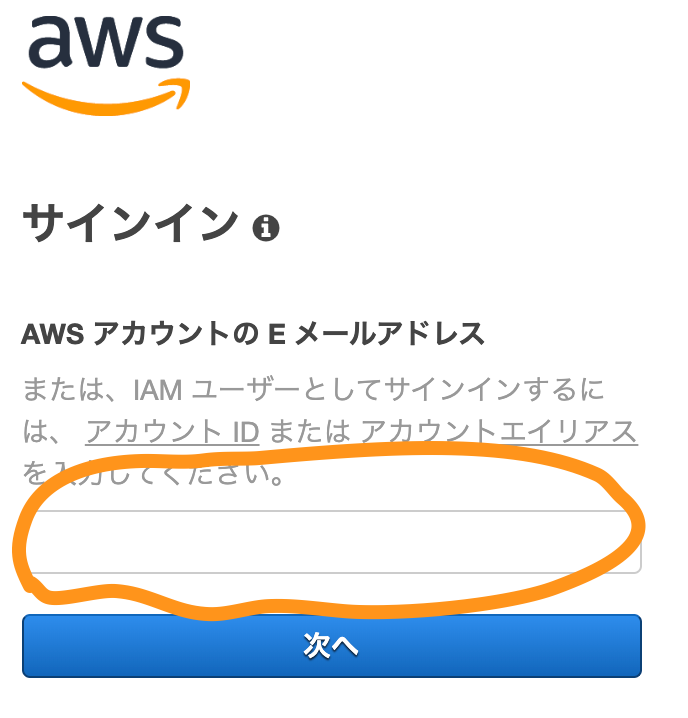

11). アカウント作成時に使用したメールアドレスを[ルートユーザーのEメールアドレス]に入力して、[次へ]ボタンを押下します。

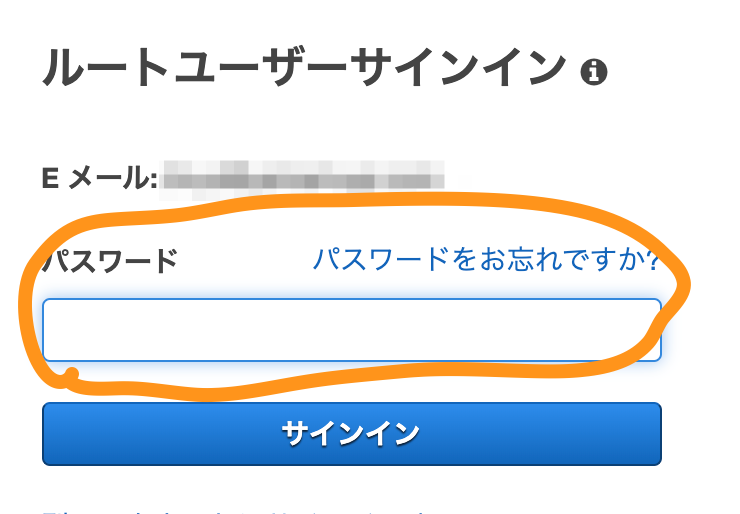

12). 設定したパスワードを入力して[サインイン]ボタンを押下します。

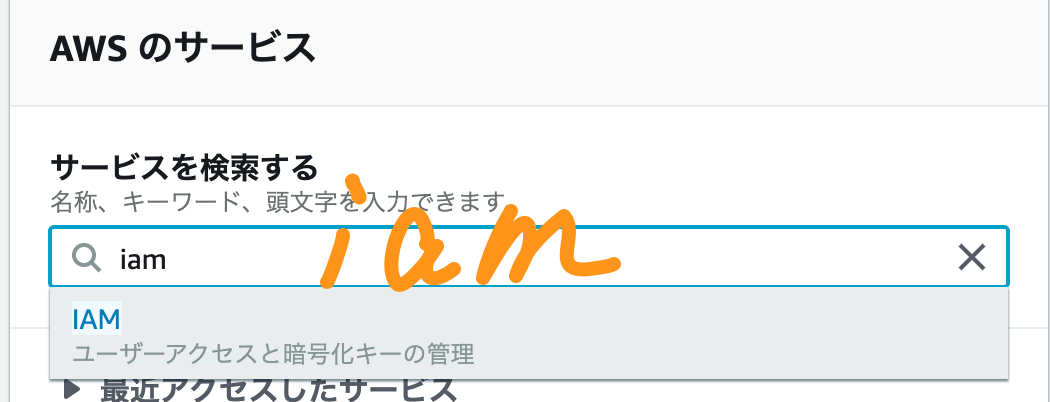

13). サービス検索でIAMを検索します。

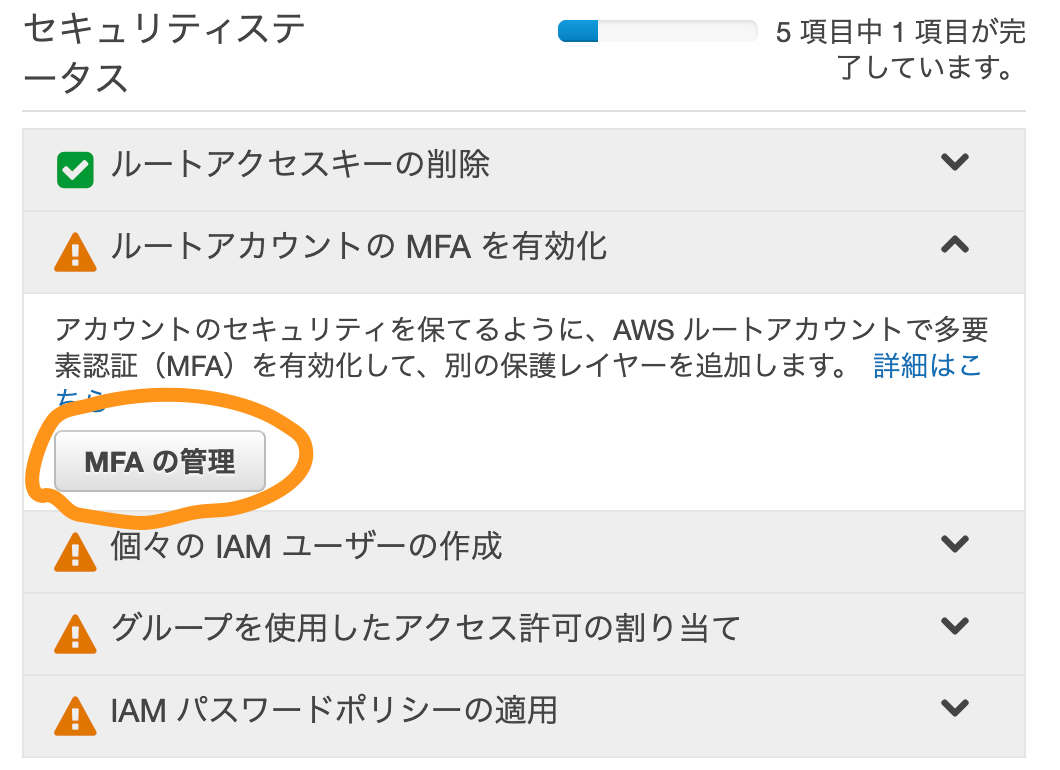

14). [ルートアカウントのMFAを有効化]を展開します。

15). [MFAの管理]ボタンを押下します。

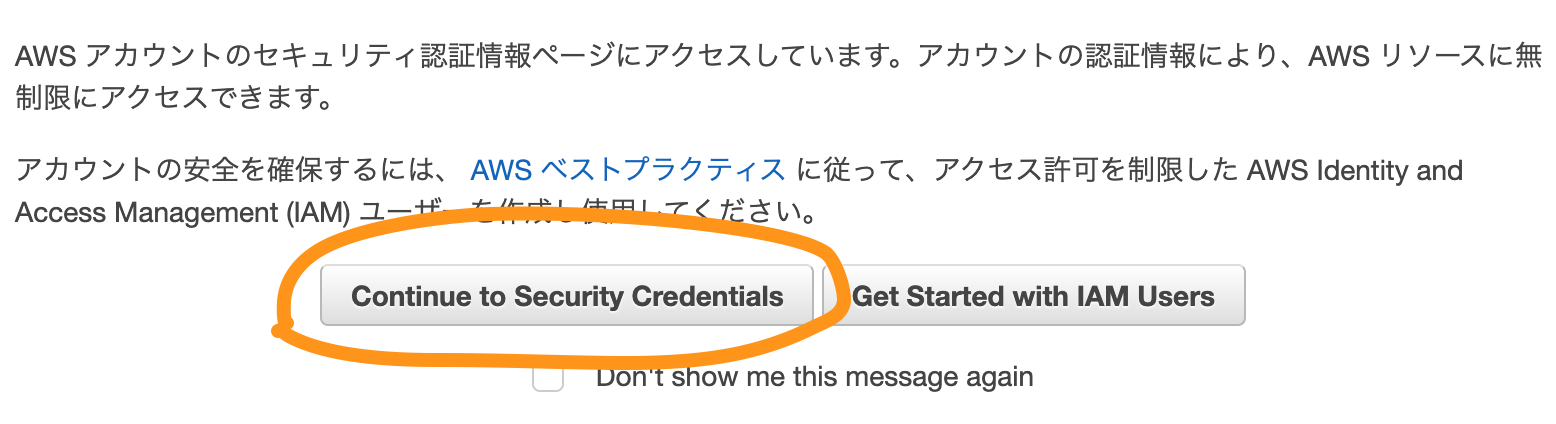

16). [Continue to Security Credentials]ボタンを押下します。

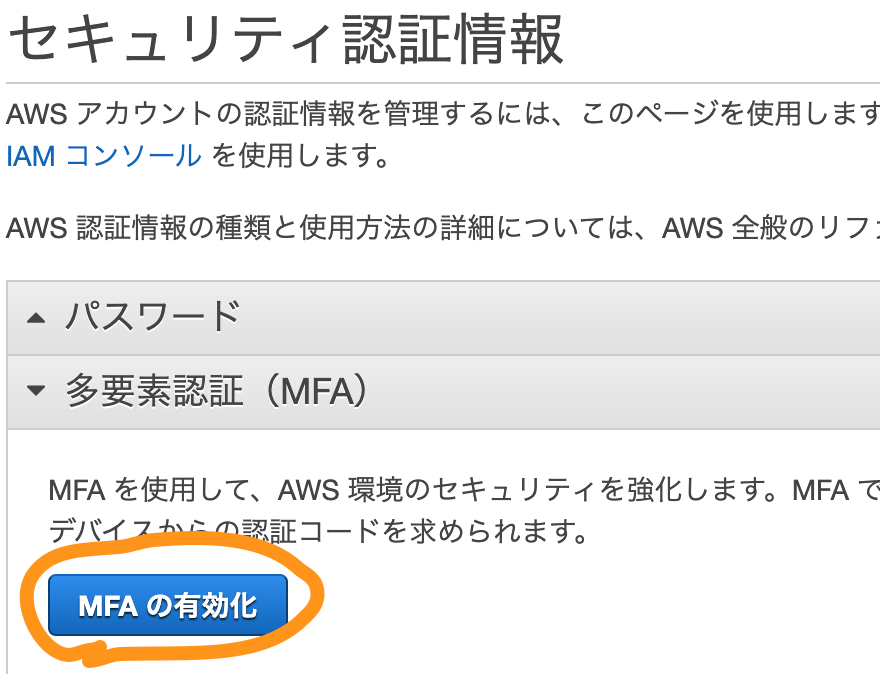

17). [MFAの有効化]ボタンを押下します。

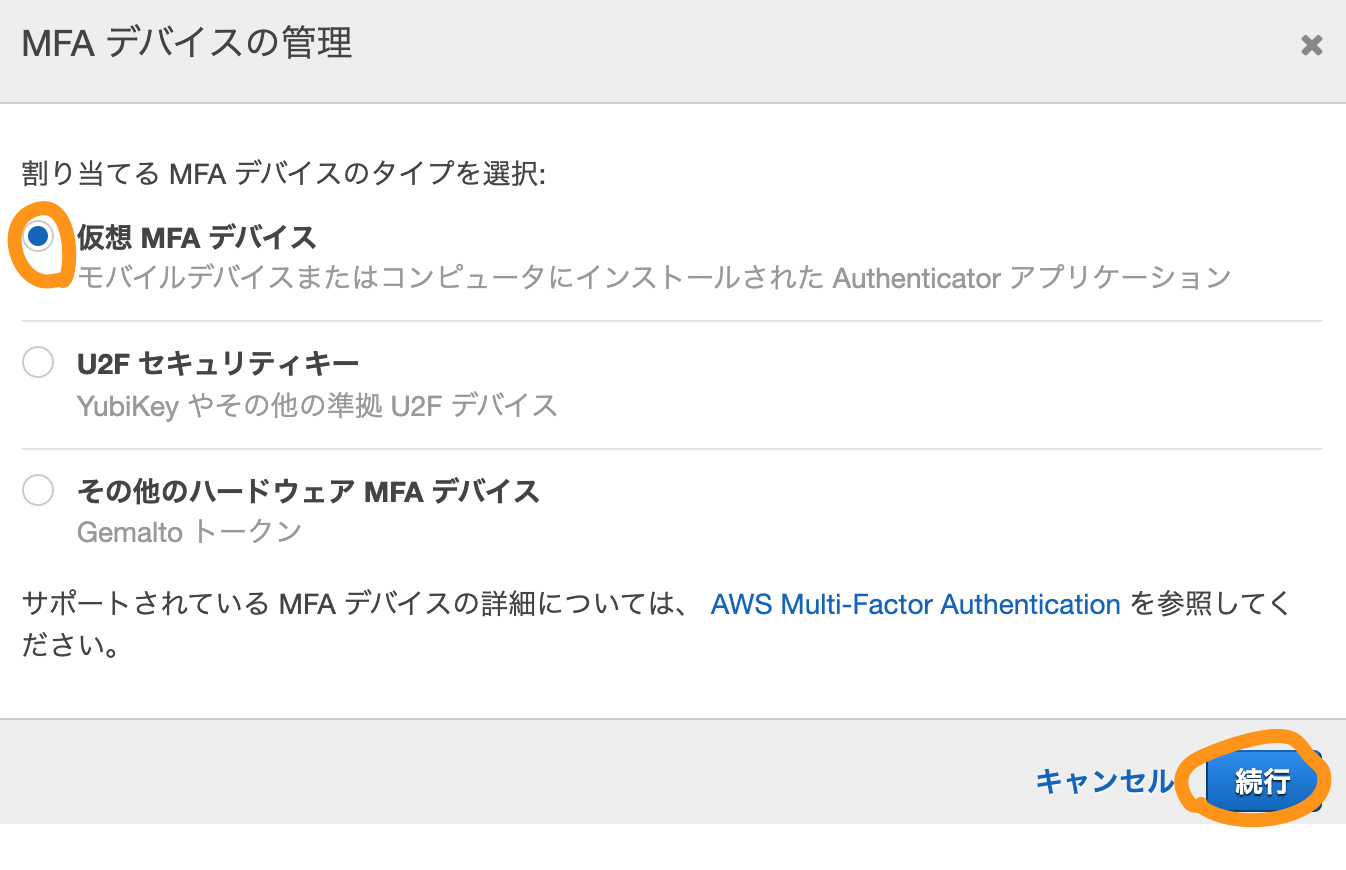

18). [仮想MFAデバイス]を選択して、[次へ]ボタンを押下します。

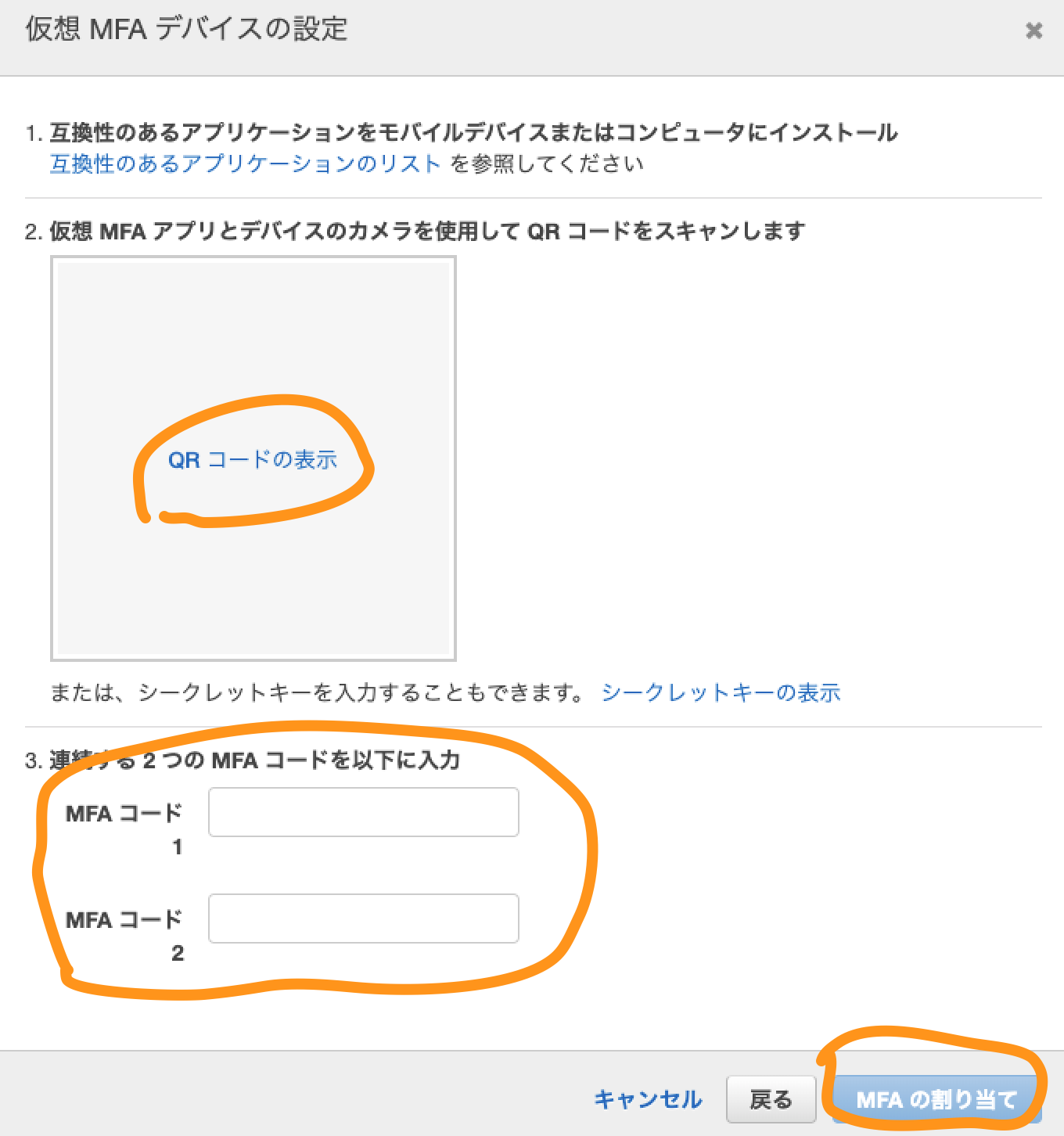

19). QRコードの表示をして、アプリで読み取ります。

そして表示される連続2つのMFAコードを入力して、[MFAの割り当て]ボタンを押下します。

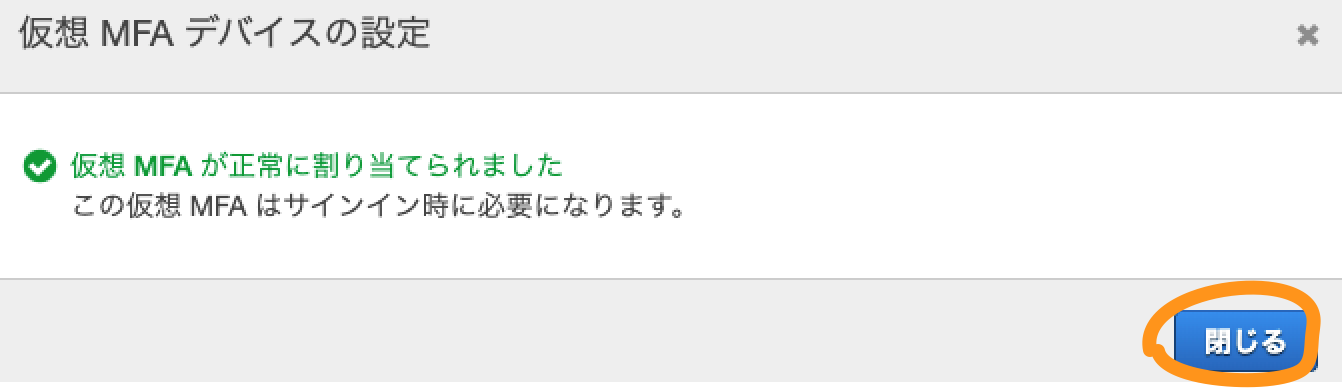

20). MFAの設定完了です。

[閉じる]ボタンを押下します。

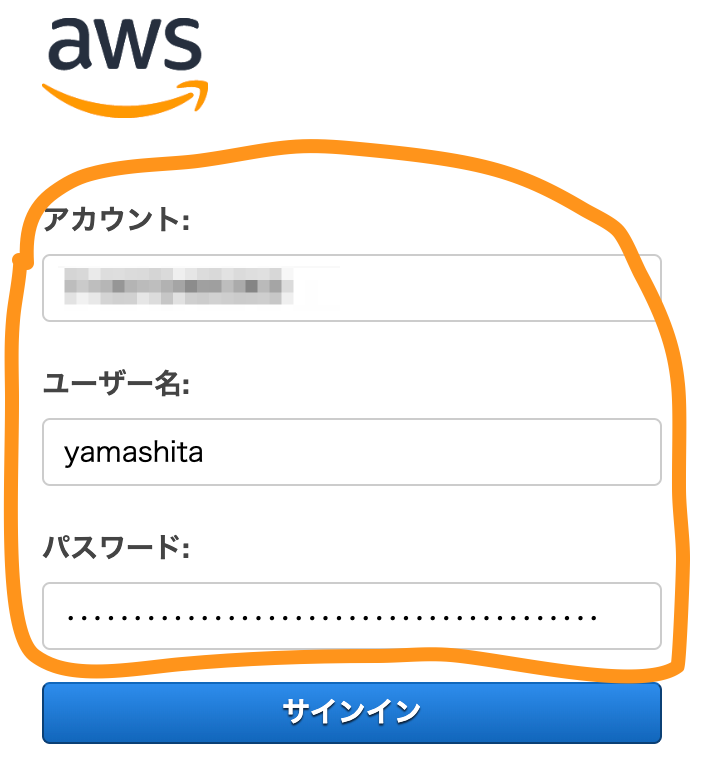

ログインのテストをしましょう。

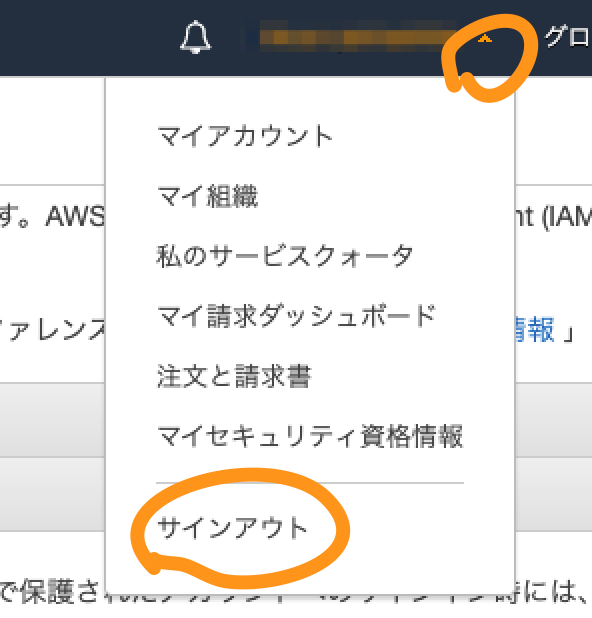

21). 右上のアカウント名を展開して、[サインアウト]を選択してサインアウトします。

コンソールへのサインインボタンを探して押下します。

22). アカウント作成時に使用したメールアドレスを[ルートユーザーのEメールアドレス]に入力して、[次へ]ボタンを押下します。

23). 設定したパスワードを入力して[サインイン]ボタンを押下します。

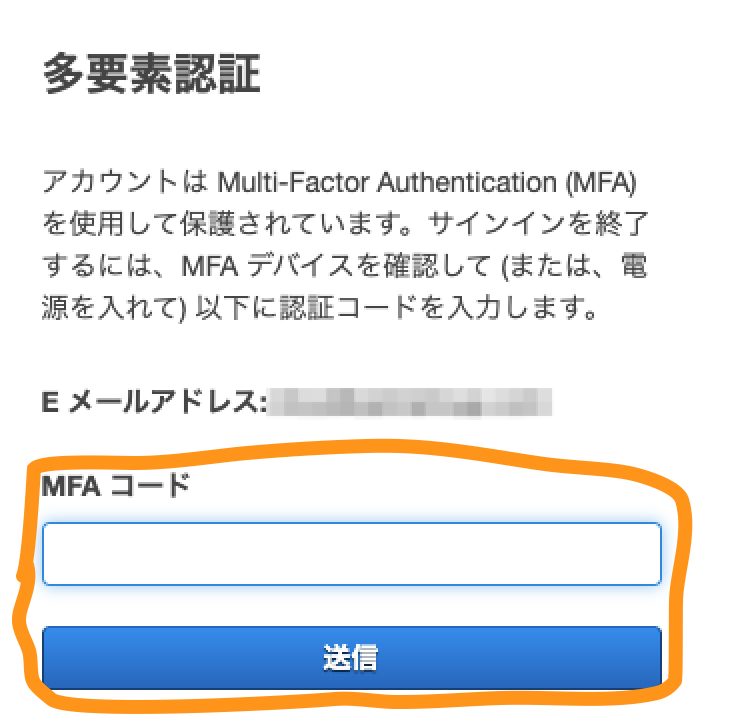

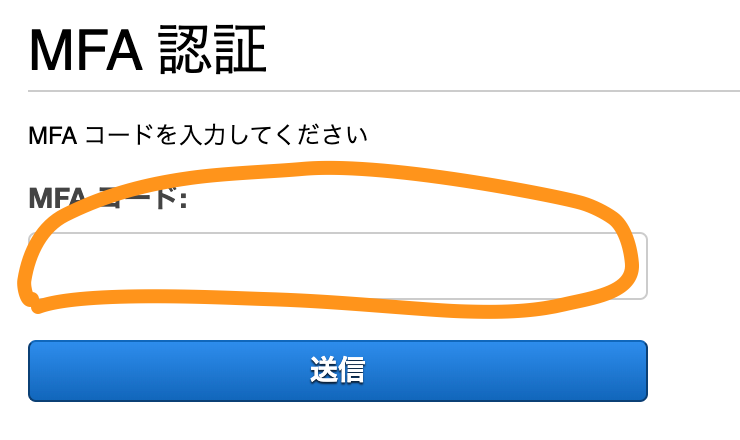

24). アプリに表示されたMFAコードを入力してサインインが完了すればOKです。

パスワードポリシーの設定

ふたたび、IAMのダッシュボードにアクセスします。

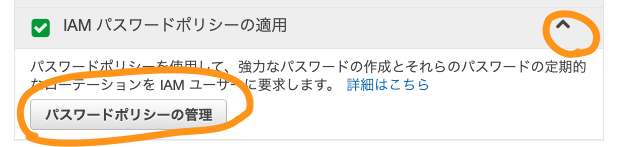

25). [IAMパスワードポリシーの適用]を展開して、[パスワードポリシーの管理]ボタンを押下します。

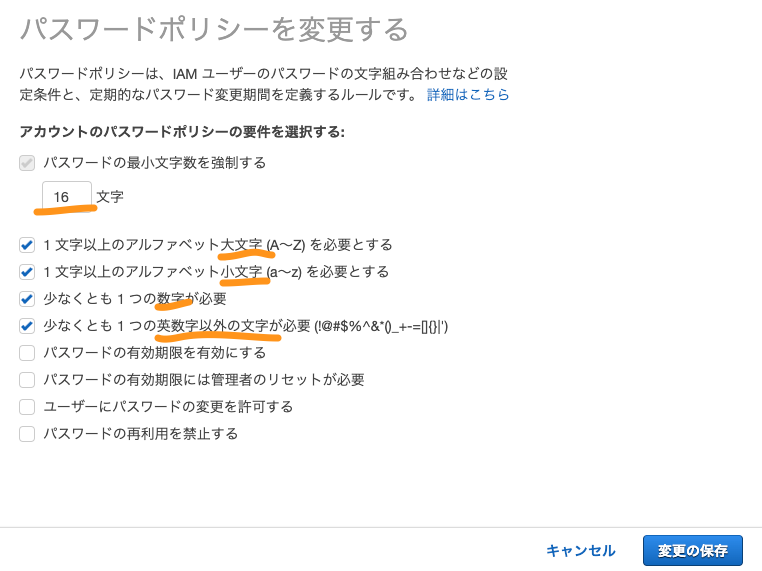

26). パスワードポリシーを設定しておきましょう。

IAMグループの作成

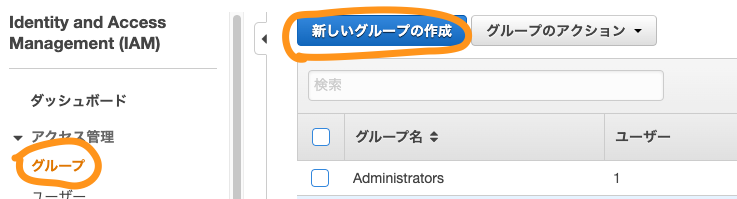

27). IAMグループを選択して、[新しいグループの作成]ボタンを押下します。

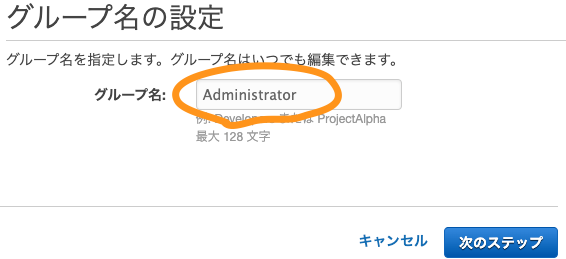

28). グループ名は Administrator にして、[次のステップ]ボタンを押下します。

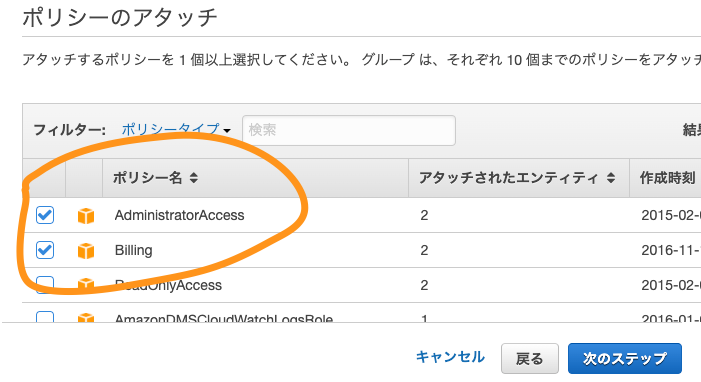

29). ポリシーは、AWS管理ポリシーのAdministratorAccessとBillingを選択します。

30). グループを作成します。

31). 同じ要領で、ポリシーを設定しない、Test という名前のグループも作成しておきましょう。

IAMユーザーによる請求情報の有効化

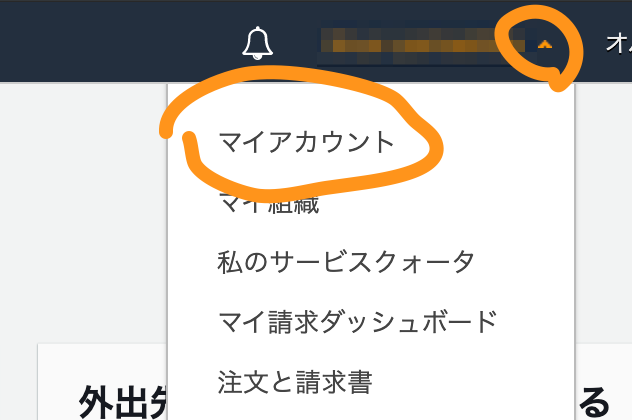

32). 右上のアカウント名を選択して、[マイアカウント]を選択します。

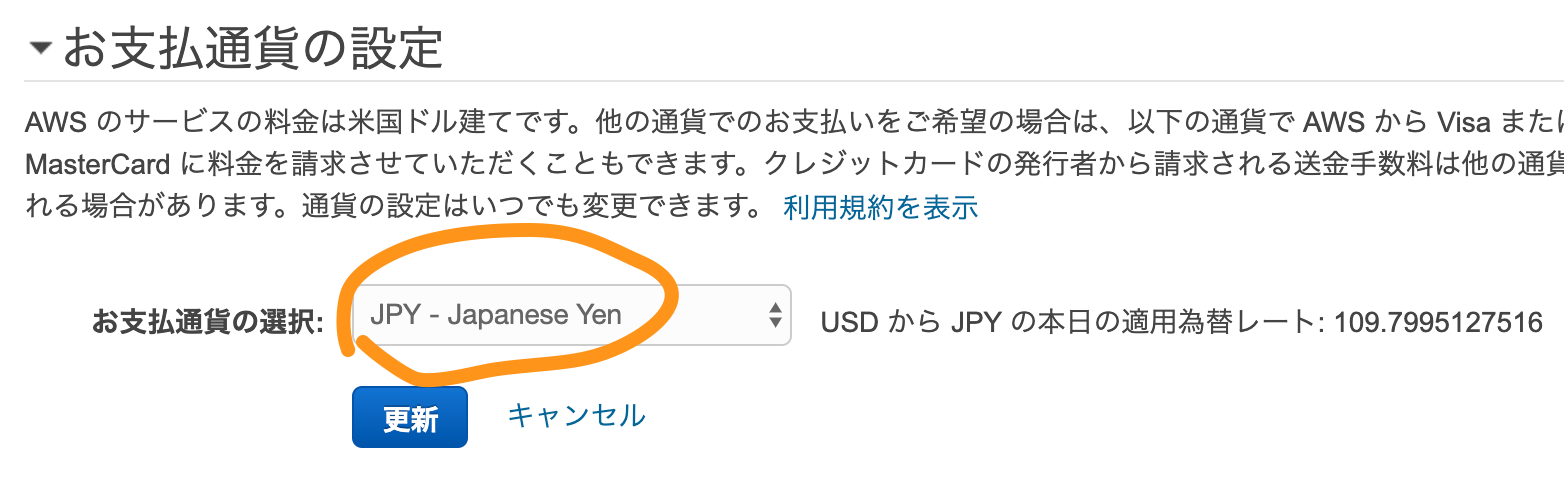

33). お支払い通貨をJPYにしておきましょう。

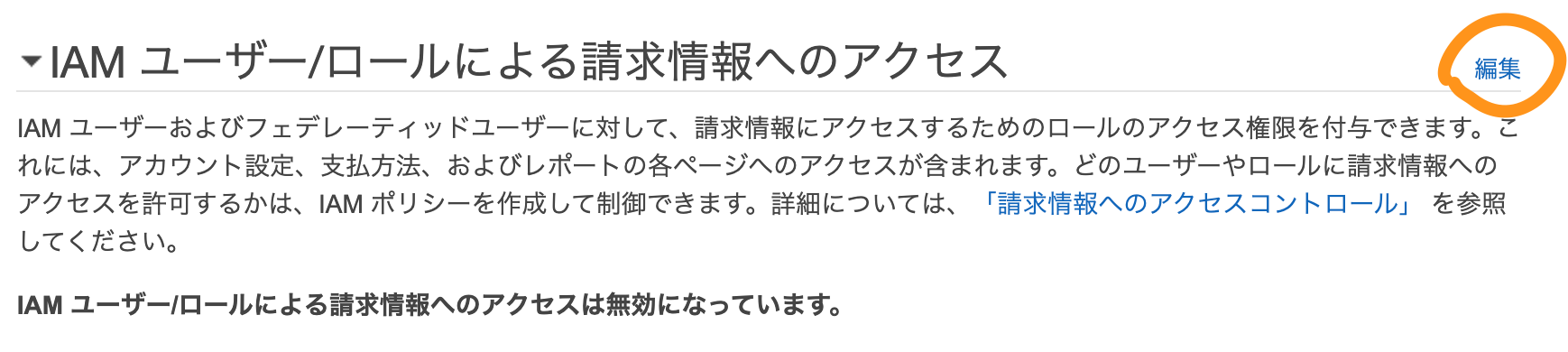

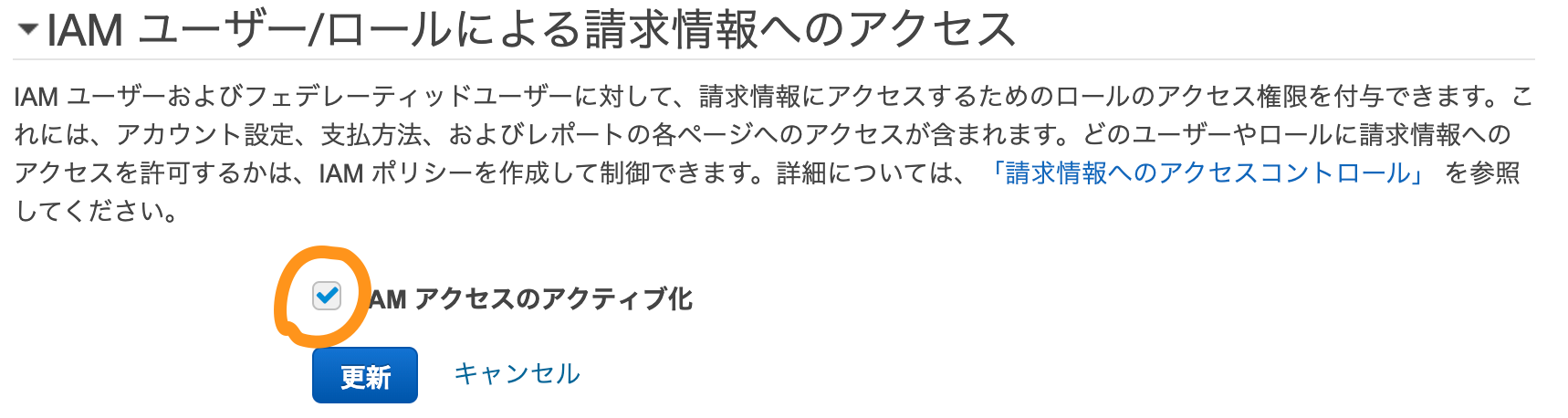

34). IAMユーザー/ロールによる請求情報へのアクセスの[編集]をクリックします。

35). [IAMアクセスのアクティブ化]を選択して、[更新]ボタンを押下します。

IAMユーザーの作成

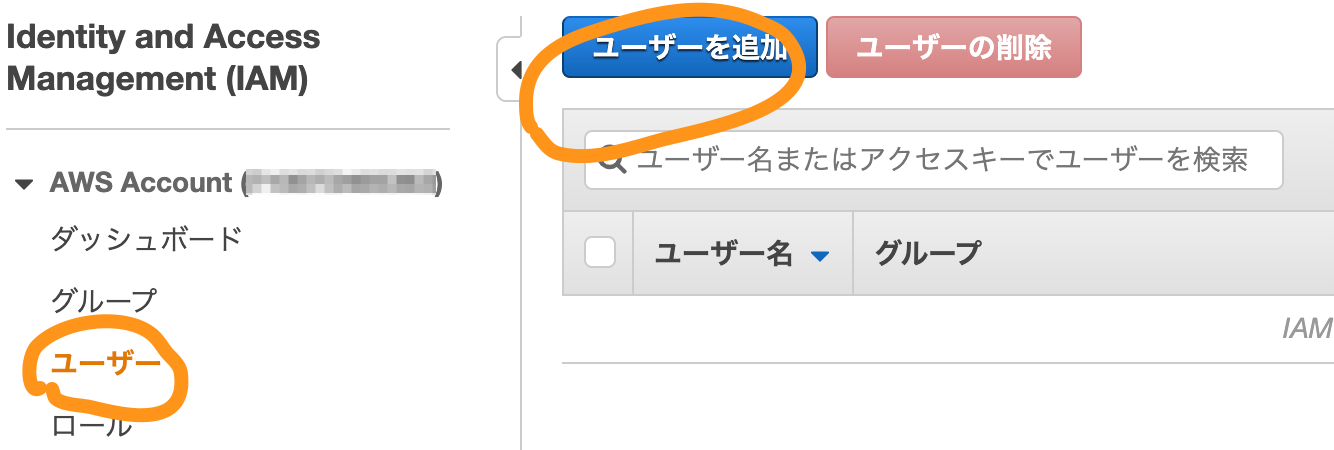

36). IAMダッシュボードへアクセスします。

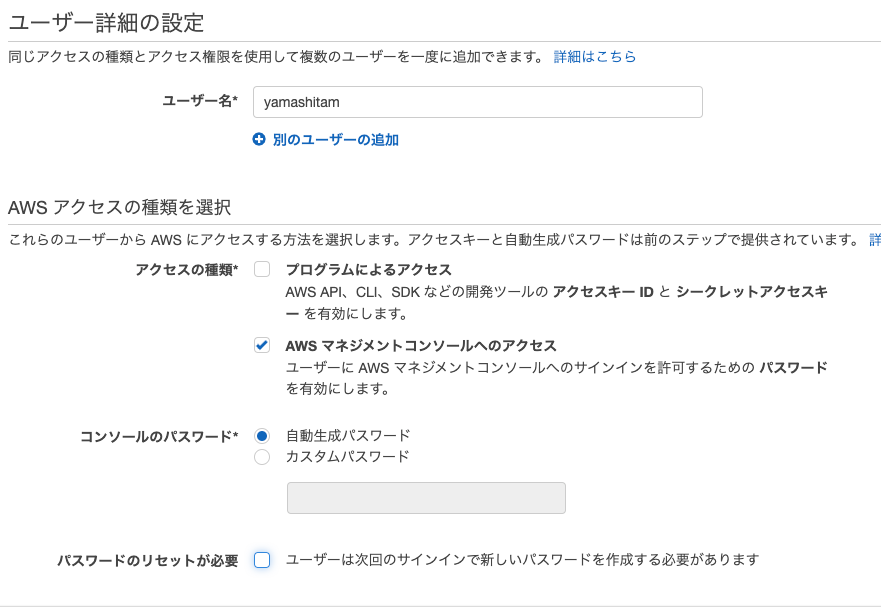

37). ユーザーメニューで、[ユーザーを追加]ボタンを押下します。

38). ユーザー名を入力して、コンソールへのアクセスを許可しておきます。

パスワードは自動生成でいいでしょう。

39). ユーザーをグループに追加します。

これで、ユーザーのポリシーは、グループにアタッチしたポリシーにより制御、許可されます。

タグなどは任意で設定してください。

パスワードを自分だけがアクセスできる場所で保護しておいてください。

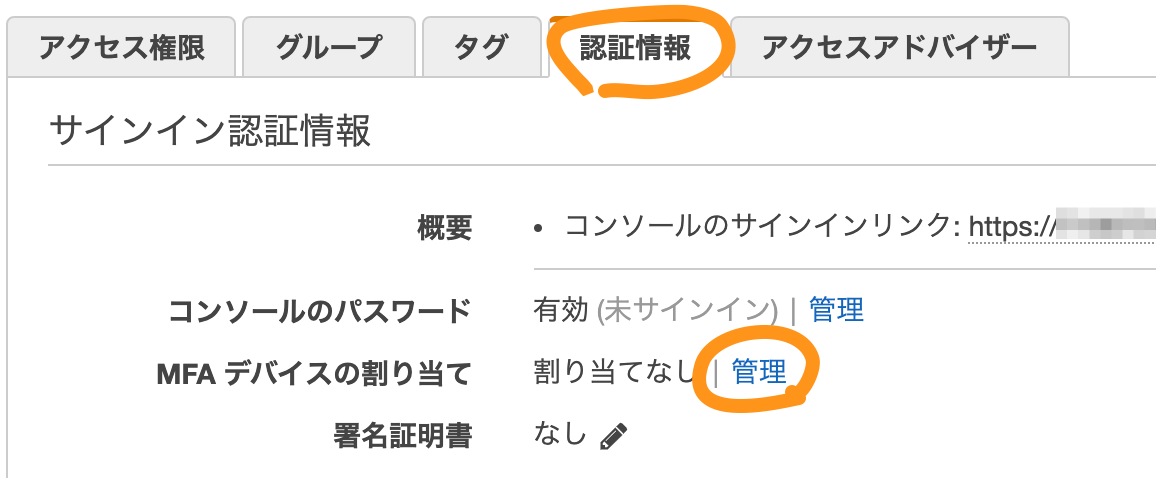

40). 作成したIAMユーザーにもルートユーザー同様にMFAの設定をしておきましょう。

作成したIAMユーザーを選択して、[認証情報]タブで、[MFAデバイスの割り当て]で、[管理]を選択します。

41). 以降の設定はルートユーザーのときと同様です。

42). 12桁の数字のAWSアカウントIDをメモしておきましょう。

43). 設定完了すれば、ルートユーザーはサインアウトして、IAMユーザーでマネジメントコンソールにサインインしましょう。

44). サインイン画面で12桁のアカウントIDを入力します。

45). IAMユーザー名とパスワードが入力できるので、先ほど作成したIAMユーザー名とパスワードを入力してサインインボタンを押下します。

46). MFAコード入力画面になるので、スマートフォンに表示されている6桁のMFAコードを入力してサインインします。

請求アラームの作成

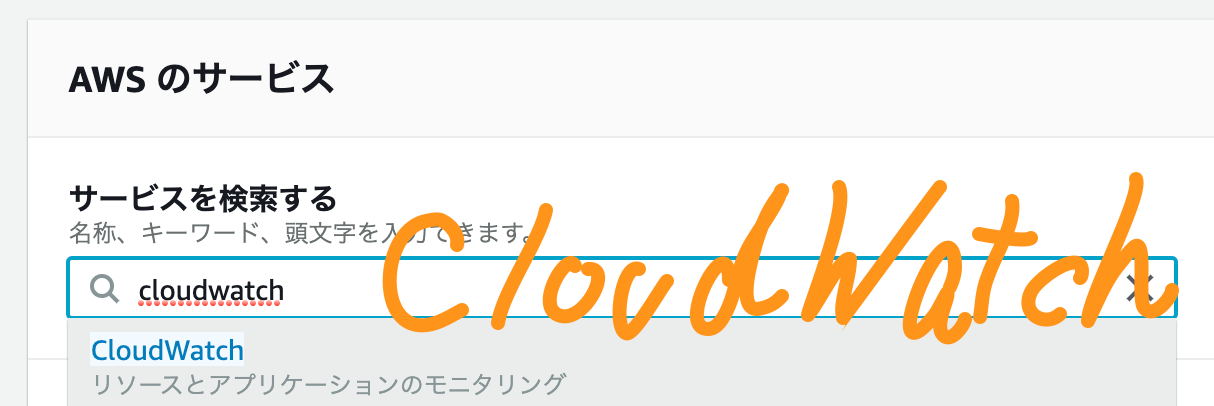

47). Amazon CloudWatch**を使用します。「cloudwatch」 を検索してアクセスします。

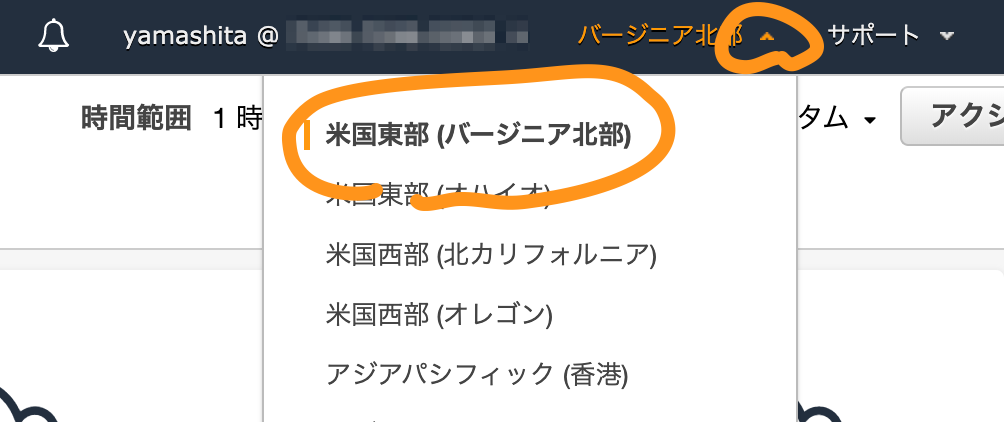

48). 右上のリージョン選択で、米国東部(バージニア北部)を選択します。

請求情報はバージニア北部リージョンにあります。

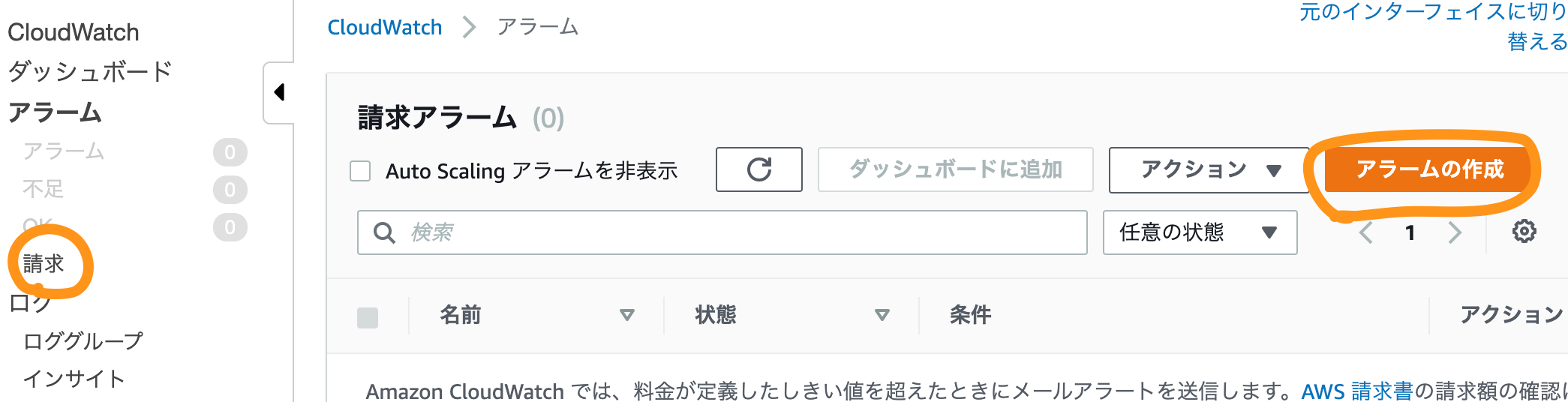

49). 左ペインで[請求]を選択します。右ペインで[アラームの作成]ボタンを押下します。

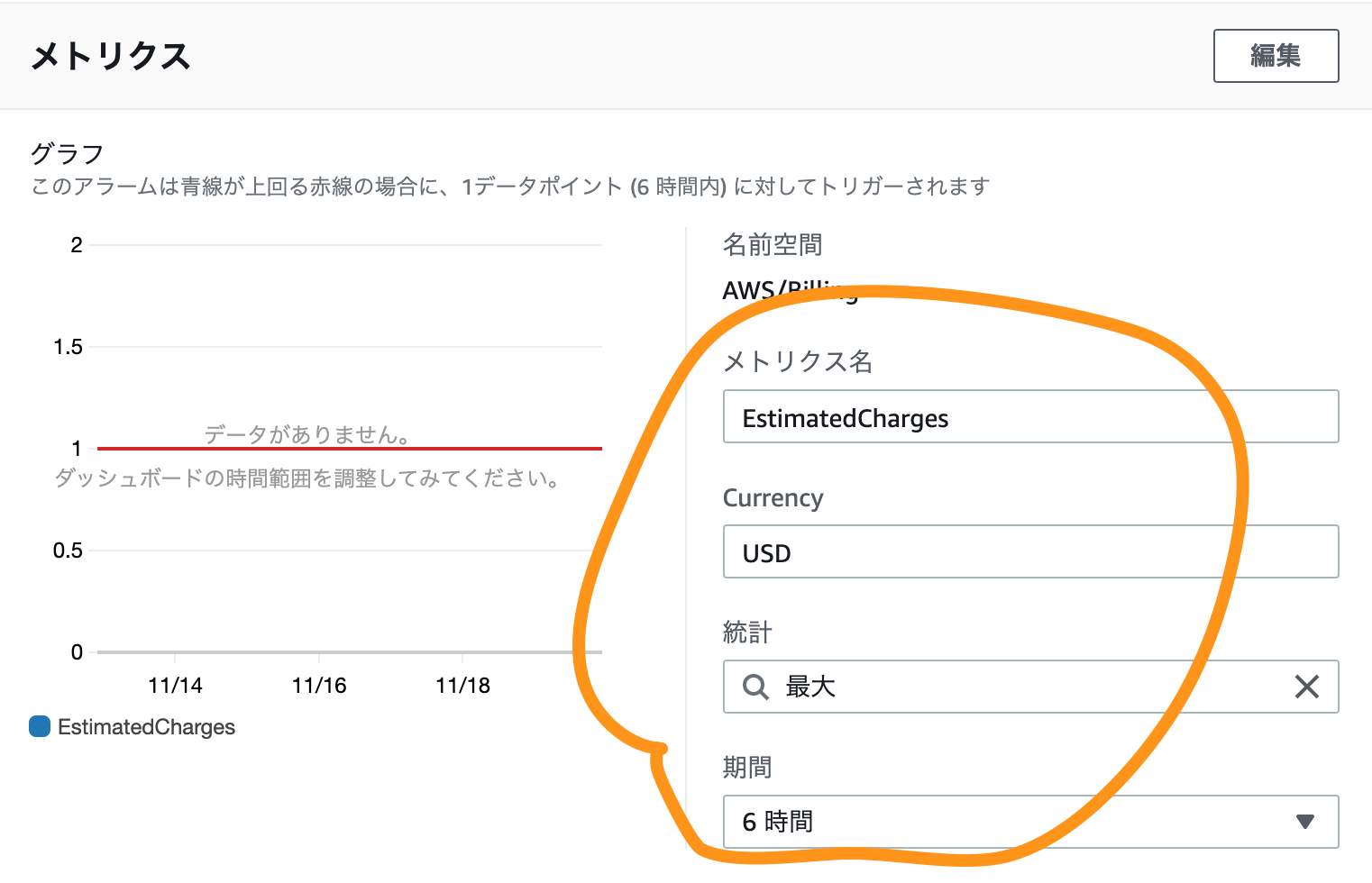

50). メトリクス名、Currency、統計、期間はデフォルトのままにします。

51). 条件を決めます。例えば、1USDでも課金が発生したときにメールを受信したい、というときは1にします。

[次へ]ボタンを押下します。

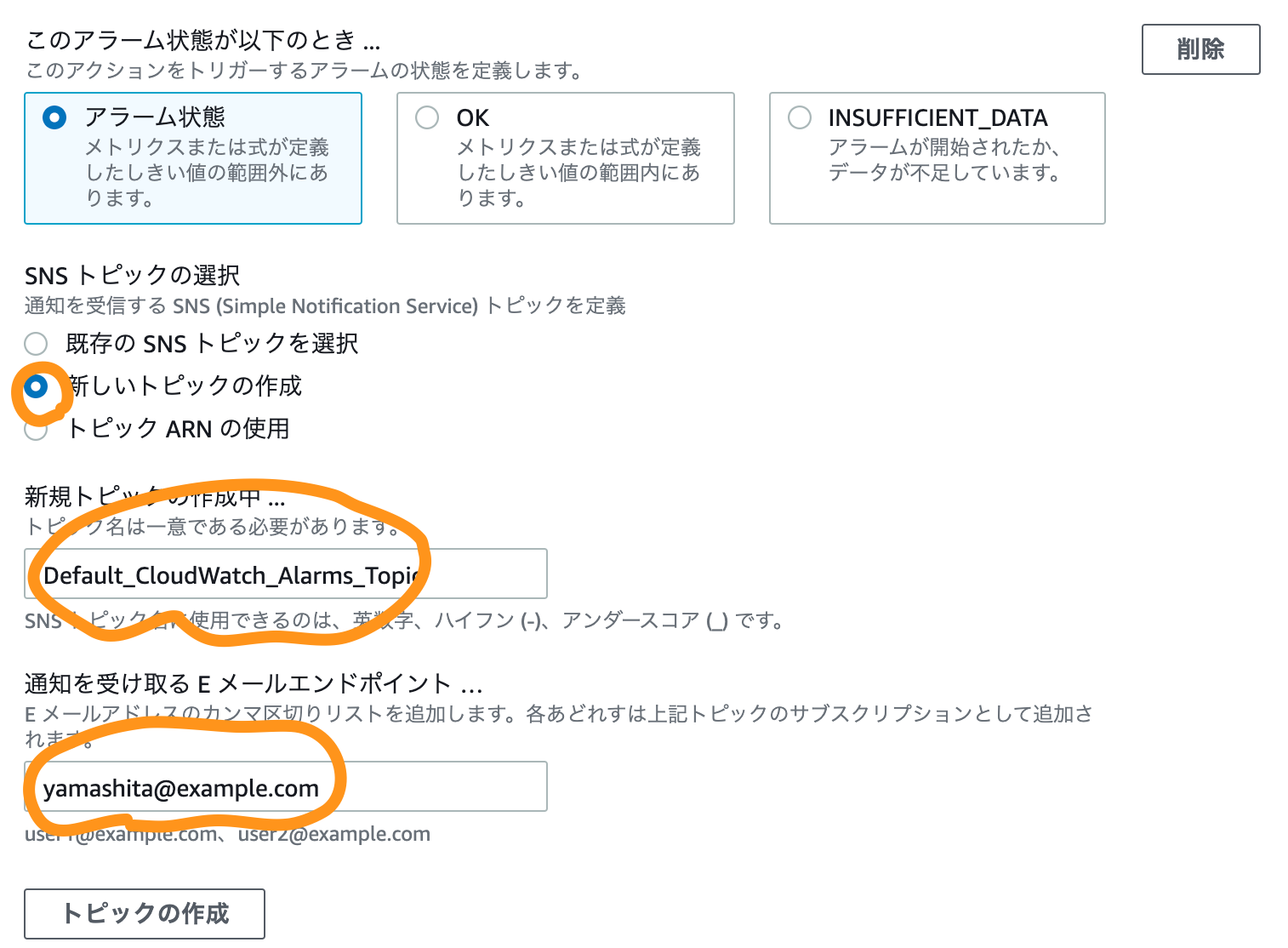

52). アラーム状態のアクションの設定をします。

ここでは Amazon Simple Notification Service(SNS) を使用します。

新しいトピックの作成を選択します。トピック名はデフォルトでもいいですし、変更してもいいです。

通知を受け取るEメールエンドポイントに、アラームメールを受信したいEメールアドレスを入力します。

[トピックの作成]ボタンを押下します。

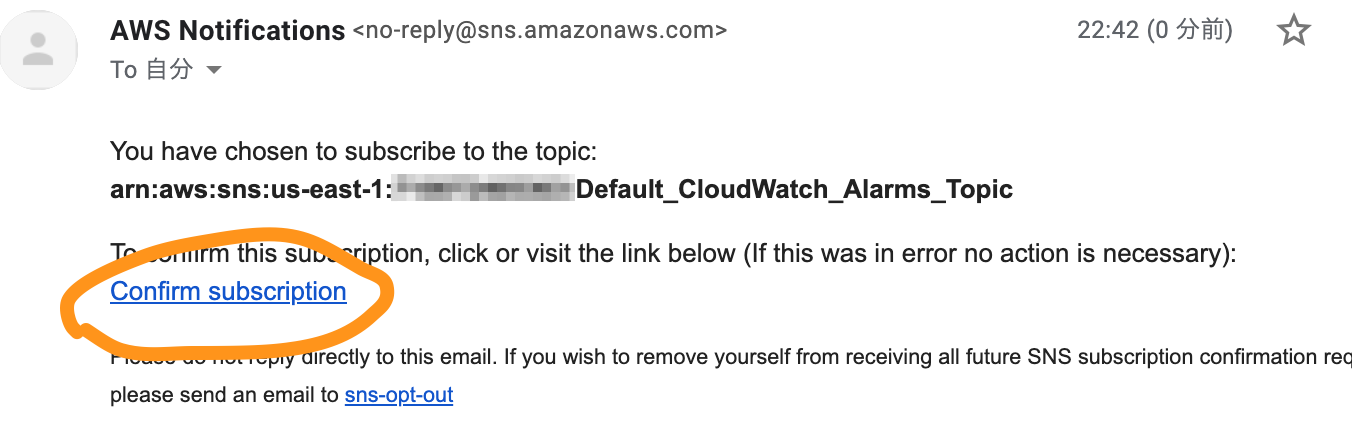

53). 指定したEメールアドレスに請求アラームを送信していいか、確認メールが届くので、本文内の[Confirm subscription]リンクを選択します。

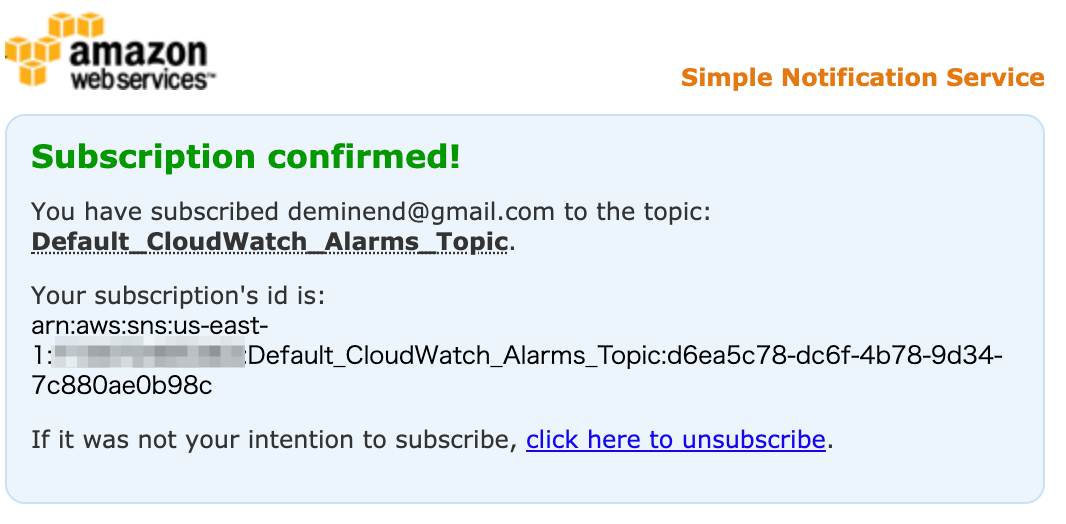

54). Subscription confirmed!が表示されれば確認完了です。マネジメントコンソールに戻ります。

マネジメントコンソールの画面で[次へ]ボタンを押下します。

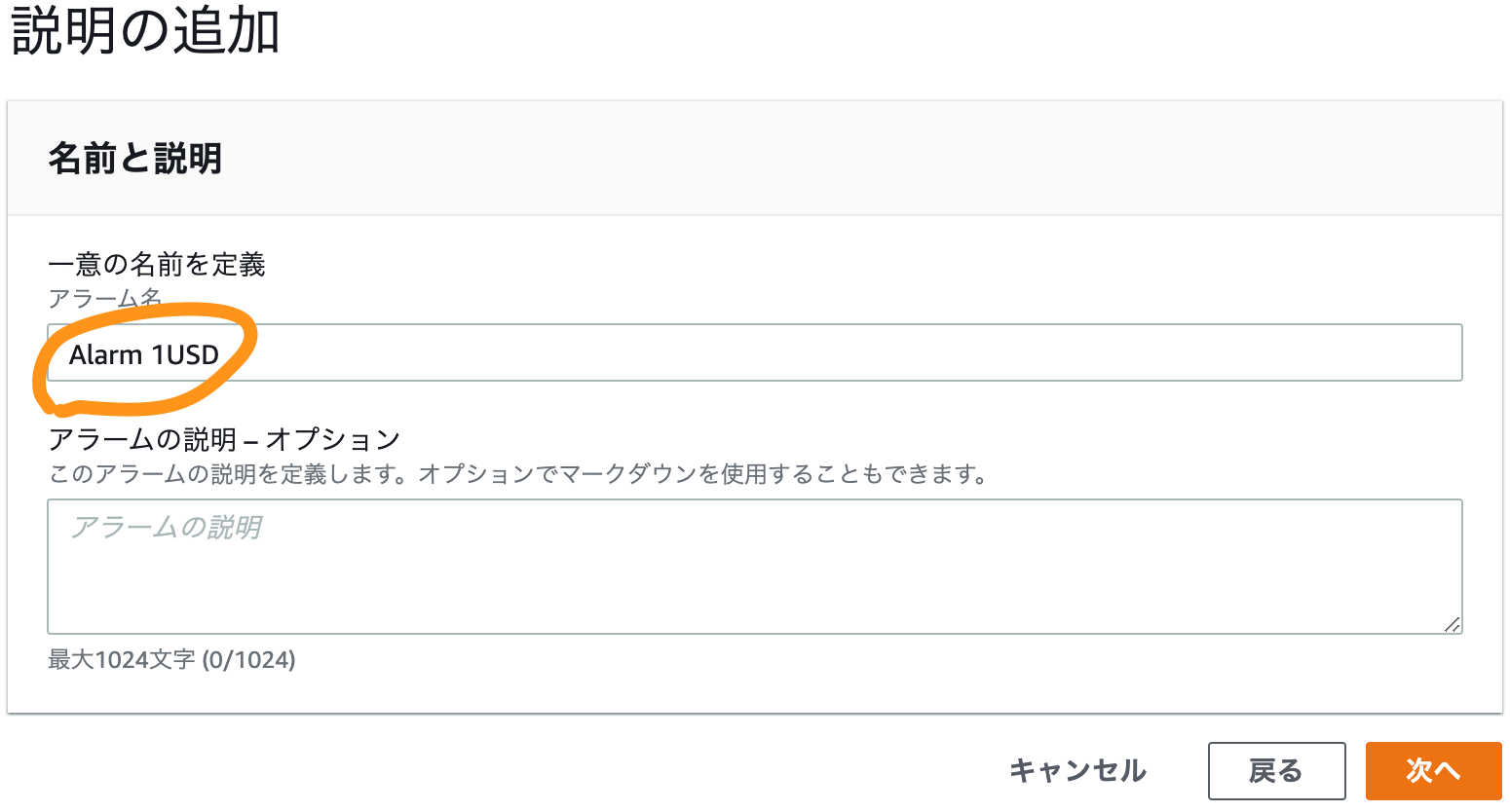

55). 任意のアラーム名を入力します。

[次へ]ボタンを押下します。

確認画面が表示されるの[アラームの作成]ボタンを押下します。

56). 請求アラームが作成できました。

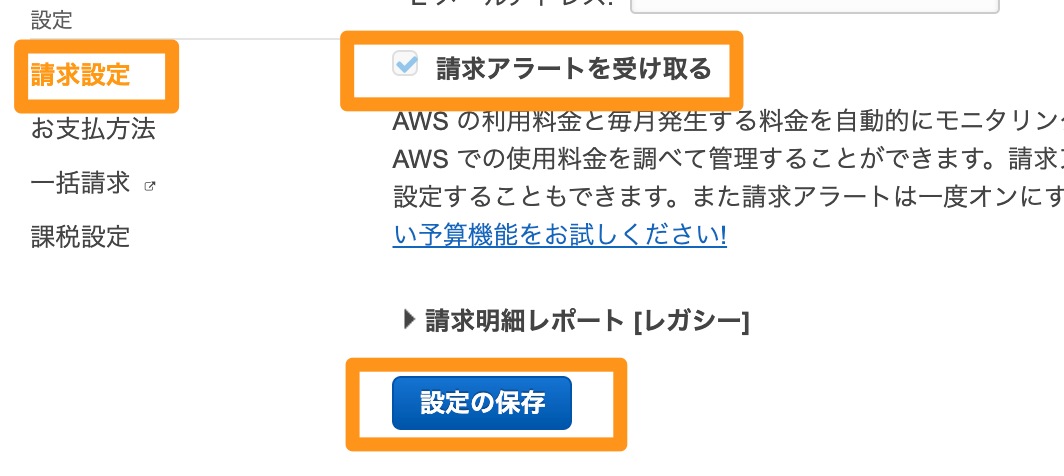

57). 請求ダッシュボードの[請求設定]メニューで[請求アラートを受け取る]を有効にします。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

ad

ad

関連記事

-

-

ヤマムギvol.17 AWSでALBとAuto Scalingのデモをしました

ゴールデンウィーク10日連続朝30分のデモチャレンジ5日目です。 81名さんもの …

-

-

MySQL勉強会 in 大阪(第10回)に行ってきました

MySQL勉強会 in 大阪(第10回)に行ってきました。 オプティマイザー、G …

-

-

TwilioからのリクエストをAPI Gateway+LambdaでTwimlを返して処理する

Twilioで着信した時のリクエスト先としてTwimlをWebサーバやS3で用意 …

-

-

AWSアカウントのルートユーザーのセキュリティ認証情報

アカウント作成時にはMFA設定するためにIAMダッシュボードからアクセスするので …

-

-

VUIがもたらすUXの不可避な流れを感じた日

「INEVITABLE ja night インターネットの次にくるもの 第 4 …

-

-

CloudFormation Lambda-backedカスタムリソースチュートリアルをやりました

チュートリアル: Amazon マシンイメージ ID を参照するの手順に従ってや …

-

-

AWS Cloud9でJavaサンプルを実行する

リモートで共有開発ができるCloud9便利ですね。 Cloud9でJavaのサン …

-

-

Pepperで撮影した写真をAmazon Rekognitionで分析してその結果をPepperがしゃべる ~(1)AWS編~

Pepperの機能を使えるところは使って、何かしたいなあと思ってまして。 目(カ …

-

-

AWS Organizationsでタグポリシーを設定しようとしました

Organizationsで[タグポリシーを有効にする]ボタンを押下しました。 …

-

-

IPython Notebookで梅田のラーメン屋さんの統計情報を抽出するというハンズオンに行ってきました

IPython Notebookで梅田のラーメン屋さんの情報をWebスクレイピン …