Amazon SES, S3で受信したメールをAWS Lambda, SESで別のメールへ転送する

2021/07/04

Amazon SESでメール受信で受信したメールを、毎回S3バケットに見に行ってもいられないので、S3イベントでLambdaを呼び出してSES APIのraw Email送信をします。

普段使いのメールに転送する目的です。

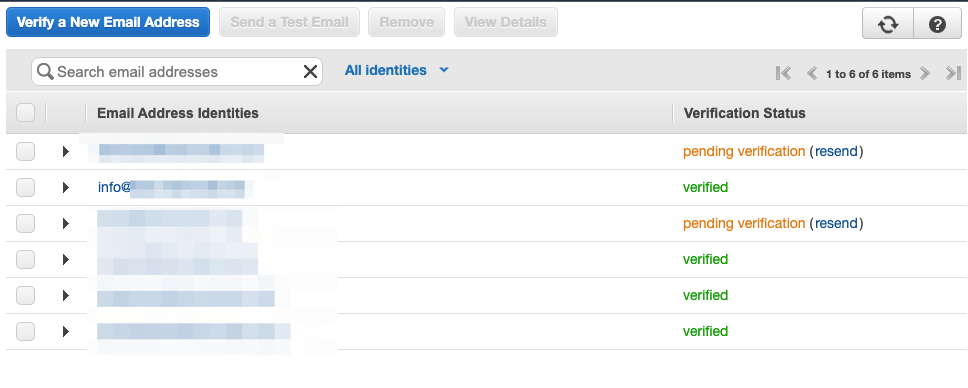

送信者と転送先をすべてSES Email Address Identitiesで承認済にしました。

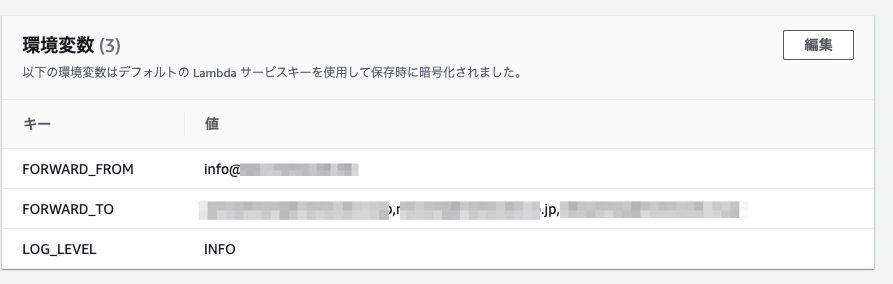

LambdaはS3のオブジェクト作成トリガーで設定しています。

コードはこうなりました。

送信者をSES Email Address Identitiesで承認済にしておかなければいけないので、FromとReturn-Pathのメールアドレスを置換しました。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 |

import boto3 import email import re import logging import os forward_to = os.environ.get('FORWARD_TO', '') forward_from = os.environ.get('FORWARD_FROM', '') log_level = os.environ.get('LOG_LEVEL', 'INFO') logger = logging.getLogger() def logger_level(level): if level == 'CRITICAL': return 50 elif level == 'ERROR': return 40 elif level == 'WARNING': return 30 elif level == 'INFO': return 20 elif level == 'DEBUG': return 10 else: return 0 logger.setLevel(logger_level(log_level)) def lambda_handler(event, context): try: s3 = boto3.client('s3') bucket = event['Records'][0]['s3']['bucket']['name'] key = event['Records'][0]['s3']['object']['key'] response = s3.get_object( Bucket=bucket, Key=key ) message = response['Body'].read().decode('utf-8') logger.debug(message) message = re.sub("\nFrom: .+?\n", "\nFrom: %s\n" % forward_from, message, 1) message = re.sub("^Return-Path: .+?\n", "Return-Path: %s\n" % forward_from, message, 1) logger.info(message) ses = boto3.client('ses') response = ses.send_raw_email( Source=forward_from, Destinations=forward_to.split(','), RawMessage={ 'Data': message } ) logger.info(response) except Exception as e: logger.error(e) |

Lambdaの環境変数のFORWARD_TOにはSES Email Address Identitiesで承認済のメールアドレスをカンマ区切りで設定しています。

IAMロールのポリシーはこうなりました。

sesのidentityは宛先なので増える可能性もあって*にしています。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetObject", "ses:SendRawEmail" ], "Resource": [ "arn:aws:ses:us-east-1:123456789012:identity/*", "arn:aws:s3:::bucketname/*" ] } ] } |

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「AWS認定資格試験テキスト AWS認定AIプラクティショナー」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

関連記事

-

-

AWS Code Commitをプライベートリポジトリとして使う

GitHubでもいいんですが、アクセスキーとかパスワードとかコンフィグ系で書いて …

-

-

ヤマムギvol.27 Amazon Route 53プライベートホストゾーンとリゾルバーのデモをしました

今日は『AWS認定資格試験テキスト&問題集AWS認定ソリューションアーキ …

-

-

slackのbotにWikipediaを調べてもらう(Python on AWS Lambda + API Gateway)

slackのbotに少しでも役に立ってもらおうと、Wikipediaを調べてもら …

-

-

CodeDeployでECR、ECSにデプロイするパイプラインのチュートリアル

チュートリアル: Amazon ECR ソースと、ECS と CodeDeplo …

-

-

AWS Toolkit for Eclipseをセットアップ(2021年版)

AWS Toolkit for Eclipseをセットアップするで6年前に書いて …

-

-

Amazon Route 53プライベートホストゾーン設定

Amazon Route 53プライベートホストゾーンを作成してみました。 Ro …

-

-

Developers Summit 2018 「AWSのフルマネージドな環境でCI/CDをやってみよう!AWS Cloud9からAWS Fargateへの継続的デプロイをご紹介」を聞きました

※写真は展示のAmazon Echoです。 以下は、思ったことや気になったことを …

-

-

Amazon Keyspacesのキースペースを作成してみました

Amazon Keyspaces(Apache Cassandra互換のマネージ …

-

-

Organizations組織でAWS SSOを有効にする

先日AWS Control Towerで環境を作ったら、自動でAWS SSOがで …

-

-

API GatewayをトリガーにしたときのLambdaリソースベースポリシー

先日、SwaggerからAPI Gatewayを作ったときに、API Gatew …