SCPが影響しないサービスにリンクされたロールにEC2が引き受けるIAMロールは含まれないことを確認

目次

ドキュメントで確認

サービスコントロールポリシーのユーザーガイドには、「SCPはサービスにリンクされたロールに影響しません。サービスにリンクされたロールを使用して、他のAWSのサービスをAWS Organizationsと統合できます。SCPによって制限することはできません。」との記載があります。

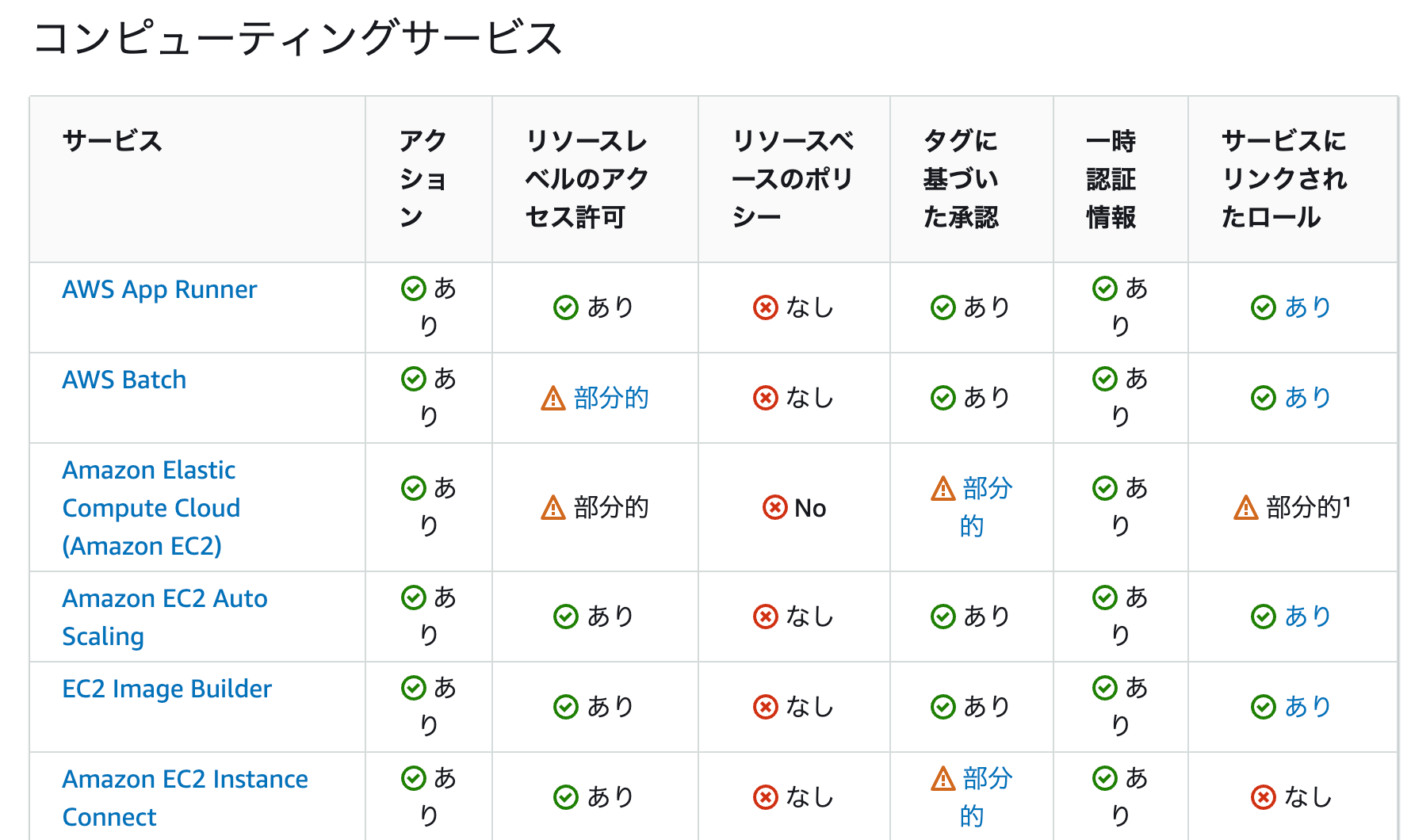

そして、IAMユーザーガイドのサービスにリンクされたロールの使用には、「サービスにリンクされたロールの使用をサポートするサービスについては、「IAM と連携する AWS のサービス」を参照してください。これらのサービスでは、「サービスにリンクされたロール」列が「はい」になっています。」とあります。

そして、IAM と連携する AWS のサービスを見ます。

EC2は「部分的1」の注釈で「Amazon EC2 サービスリンクロールは、スポットインスタンスリクエストとスポットフリートリクエストの各機能にのみ使用できます。」と記載があります。

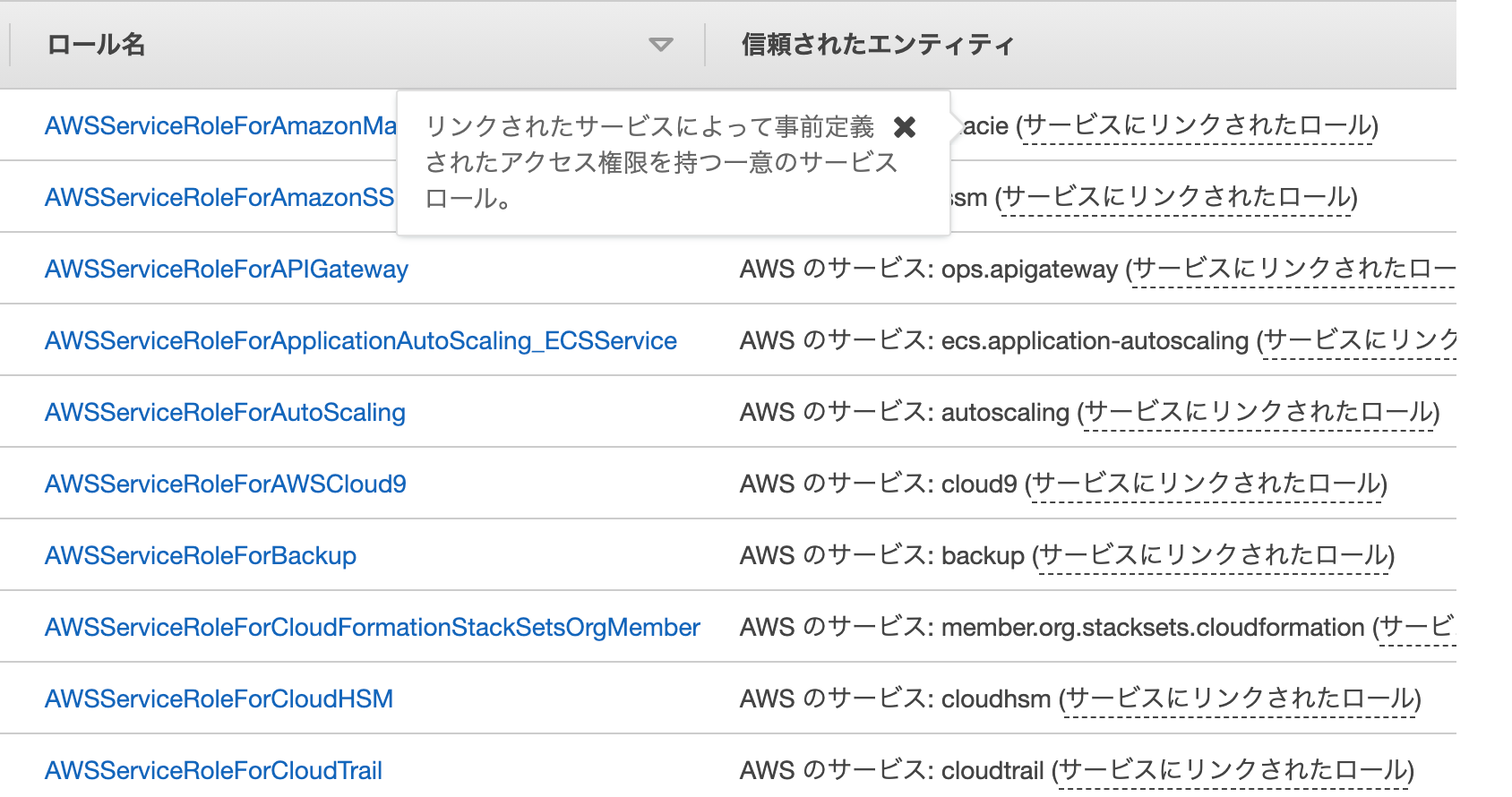

どうやら、AWSServiceRoleForEC2SpotとAWSServiceRoleForEC2SpotFleetがEC2関連のサービスにリンクされたロールのようで、AWSアカウントで独自に作成されるEC2向けのロールではないようです。

念のため試してみる

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "*", "Resource": "*" }, { "Effect": "Deny", "Action": "S3:*", "Resource": "*" } ] } |

試してみる対象のOUでは、上記のようにS3関連のアクションのみを拒否するSCPを設定しました。

上位はrootでFullAWSAccessが適用されています。

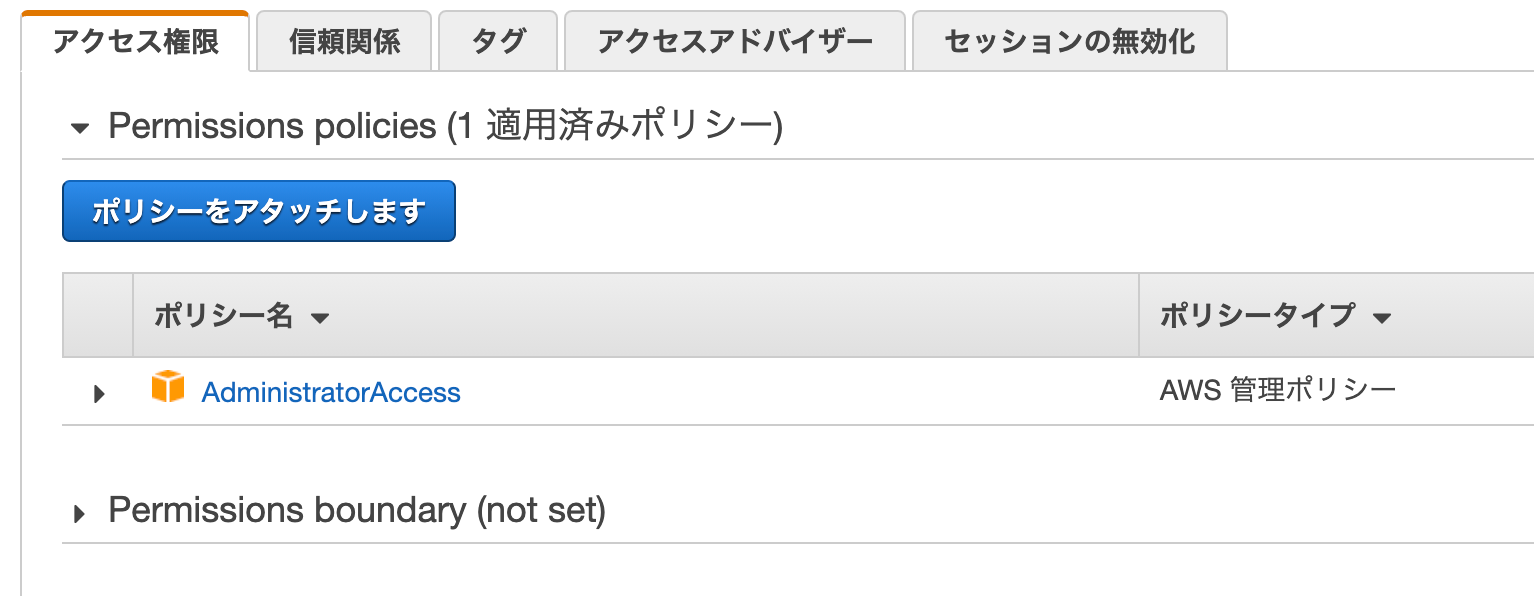

EC2向けに作成したIAMロールにはAWS管理ポリシーのAdministratorAccessをアタッチしました。

|

1 2 3 4 |

$ aws s3 ls An error occurred (AccessDenied) when calling the ListBuckets operation: Access Denied |

想定通り、拒否されました。

|

1 2 3 4 5 6 7 8 9 10 11 |

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "*", "Resource": "*" } ] } |

念のためSCPを修正してみたら、拒否されませんでした。

IAMロールの一覧でもサービスにリンクされたロールは判別できるようになっていますね。

SCPが影響しないサービスにリンクされたロールにEC2が引き受けるIAMロールは含まれないことを確認しました。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

ad

ad

関連記事

-

-

Lucidchart AWSアカウントからインポート機能で自動作図

SNSでLucidchartというサービスが話題になってました。 AWSの環境を …

-

-

S3オブジェクトへのリクエストをCloudTrail, Athenaで識別する(パーティショニング)

Amazon S3オブエジェクトへのリクエストをCloudTrail, Athe …

-

-

AWS Transfer Family EFS向けのSFTP対応サーバー

EFSファイルシステムは作成済です。 AWS Transfer Family S …

-

-

「Fin-JAWS 第14回 Fin人類育成計画」で話させていただきました!

「Fin-JAWS 第14回 Fin人類育成計画」で話させていただきました。 久 …

-

-

AWS Step Functions まずはパラレルでLambdaを並列実行してみました

複数のlambdaの実行制御をLambdaでやってましたが、その部分をStep …

-

-

Amazon Location Service入門ワークショップの前提環境準備

Amazon Location Service入門ワークショップの前提環境を構築 …

-

-

AWS Personal Health Dashboardのパブリックイベントの記録

東京リージョンで発生したので、スクリーンショットを取っておいたので記録しておきま …

-

-

Amazon WorkSpaces Web Accessを有効化する

仕事がら、Amazon WorkSpacesをディレクトリも含めて一時的にセット …

-

-

[JapanTaxi] Athena 指向アナリティクス 〜真面目に手を抜き価値を得よ〜(AWS Summit Tokyo 2017)を聞いてきました

Athenaのユースケースとして聞きにいきましたが、最近触ってるRe:dashも …

-

-

AWS Trusted Advisorの2023/11/17発表のAPI

2023/11/17に発表されたAWS Trusted Advisor の新しい …