AWS Organizationsからアカウントを新規作成してみて

AWS Organizationsでアカウントを新規作成することがありましたので、記録です。

メールアドレスだけを登録すればいいのですごく簡単でした。

ルートユーザーのパスワードは最低64桁以上で設定されているので、それだけでよければ放置でもいいのですが、今回は念のためMFAも有効にしました。

目次

AWS Organizationsからアカウント作成

マネジメントコンソールから操作をしました。

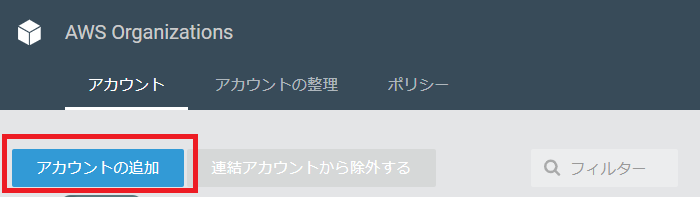

Organizationsで[アカウントの追加]をクリックしました。

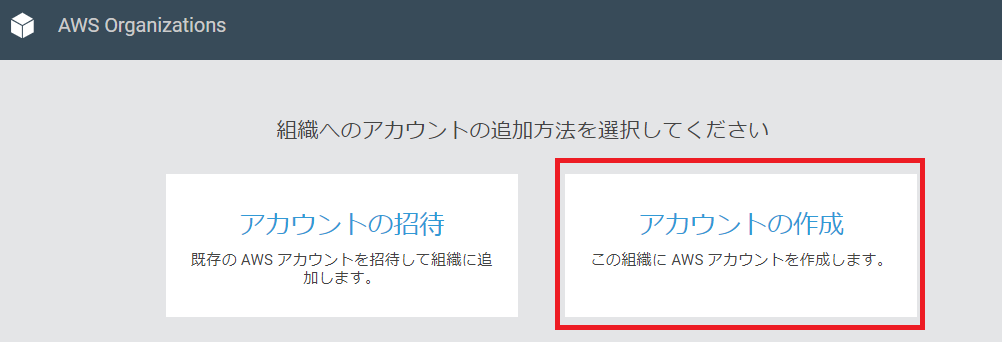

[アカウントの作成]をクリックしました。

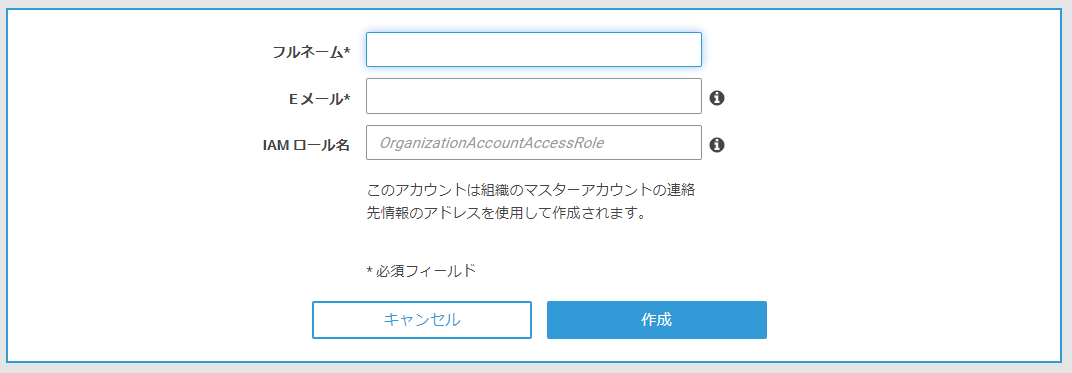

任意のフルネームとメールアドレスを設定します。

スイッチロールするためのIAMロールを任意の名前に変更する場合は入力します。

IAMロール名を入力しない場合は、”OrganizationAccountAccessRole”になります。

[作成]をクリックしてアカウント作成です。

非常に簡単でした。

作成したアカウントにスイッチロール

アカウントが出来たので、親アカウントにログインしているIAMユーザーからスイッチロールしてみたいと思います。

親アカウントにログインしているユーザーは、AdministratorsというAdministratorAccessポリシーがアタッチされている、Administratorsグループのメンバーです。

ですので、Administratorsグループにインラインポリシーでsts:AssumeRoleの権限を設定します。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Stmt1", "Effect": "Allow", "Action": [ "sts:AssumeRole" ], "Resource": [ "arn:aws:iam::000000000000:role/OrganizationAccountAccessRole" ] } ] } |

新規アカウントのIAMロール名は変更していないので、ARNは見なくてもわかるはずです。

12桁のアカウントIDは仮で000000000000としてますので適宜読み変えてください。

保存したのでスイッチロールしてみます。

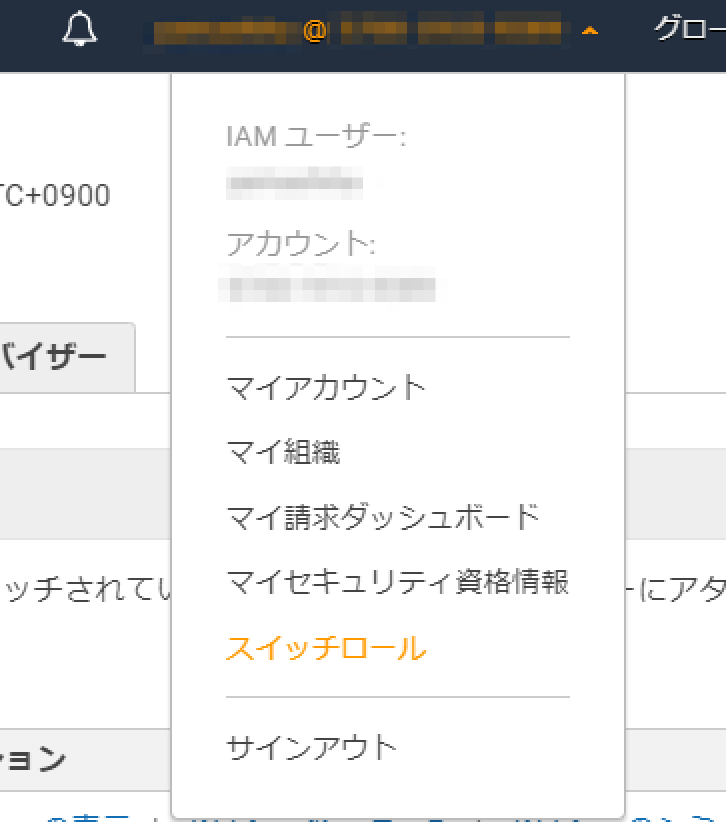

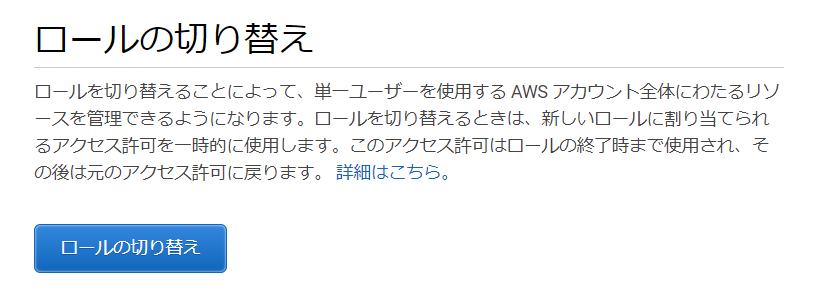

IAMユーザー名をクリックして、[スイッチロール]をクリックしました。

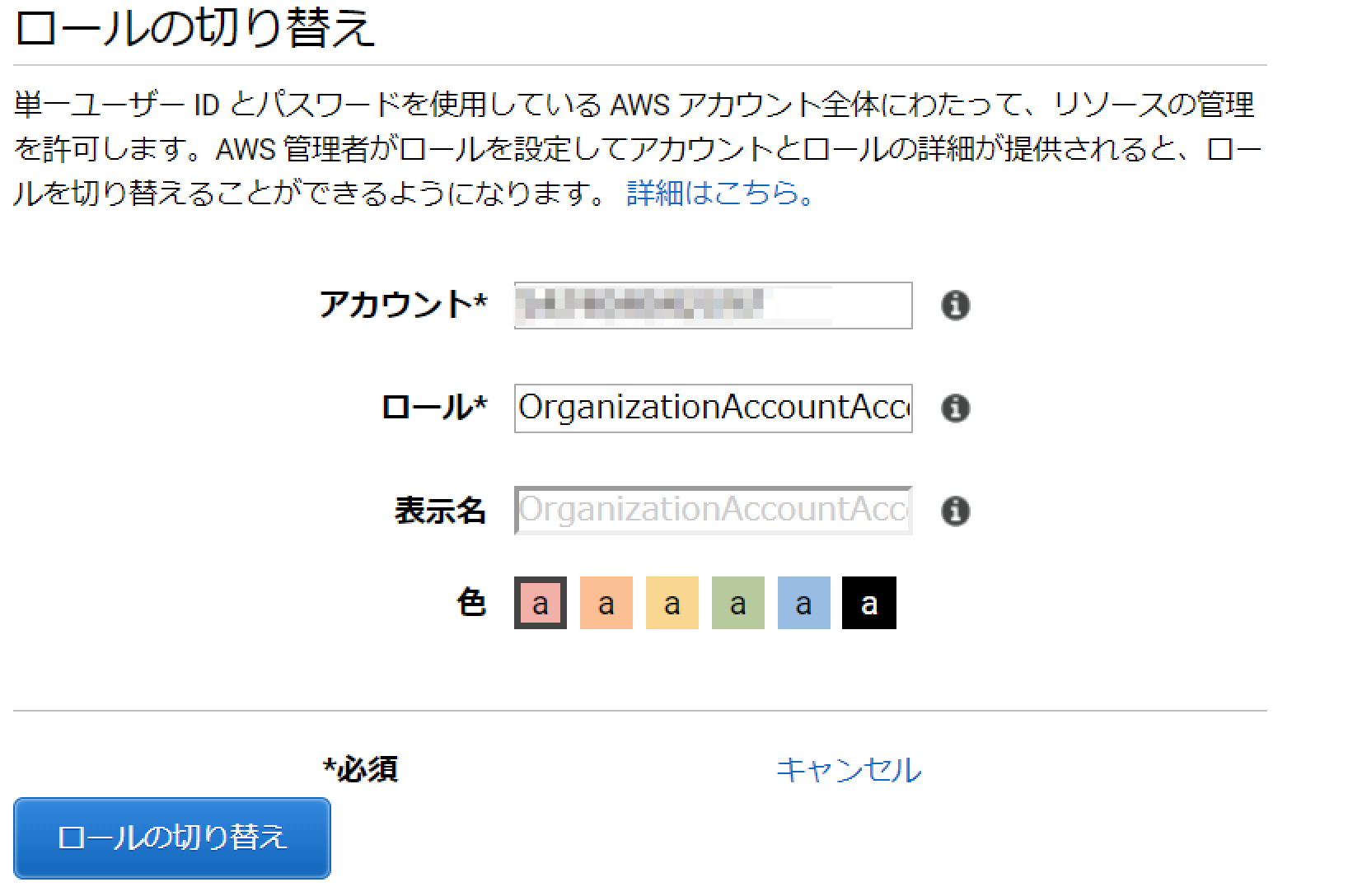

[ロールの切り替え]をクリックしました。

12桁のアカウントIDとロール名OrganizationAccountAccessRoleと、表示名はわかりやすい任意の名前を指定しました。

スイッチロールできました。

作成したアカウントのルートユーザーパスワード取得してMFA設定

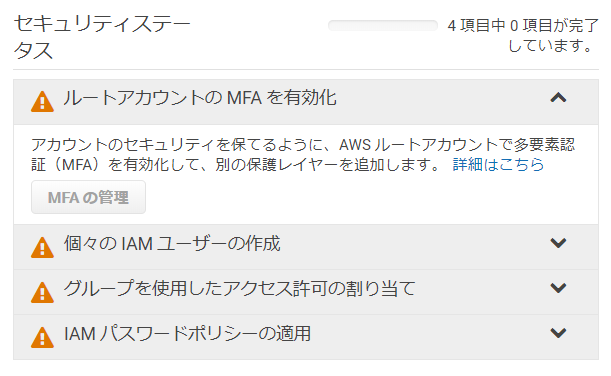

スイッチロールはできましたが、ルートユーザーにMFAの設定がないことが気になります。

最低限64桁のパスワードは設定されています。

でも気になったので、ルートユーザーのMFA設定をしたいと思います。

もちろん親アカウントのIAMユーザーがスイッチロールしてアクセスした状態では、ルートユーザーのMFAは設定できません。

新アカウントのルートユーザーでマネジメントコンソールにログインする必要があります。

でもパスワードは知らされていません。

どうするかというと、パスワードを忘れた人から再設定します。

これでルートユーザーでログインできたので、MFAを設定しておきます。

やってみて

作成したアカウントのルートユーザーにMFAを設定するのは自動化するのはできなさそうなので、自動的に複数アカウントを作るのであれば、64桁以上のパスワードで良しとする運用を考えるべきか。

ロールが自動作成されるので、作成後のアカウントに親アカウントのLambdaからIAMユーザーを作成して、CloudFormationスタック作成を実行して、演習環境として一時的な提供はできそうです。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「AWS認定資格試験テキスト AWS認定AIプラクティショナー」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

関連記事

-

-

AWS Organizations EC2宣言型ポリシーを設定する

2024/12/1に発表されましたOrganizationsの宣言型ポリシーを設 …

-

-

Amazon Aurora Serverless 課金確認

Amazon Aurora Serverlessを使い始めてみましたの記事で書い …

-

-

RDSリザーブドDBインスタンスを購入しました

リザーブドインスタンス推奨事項を確認したで確認した結果、購入したほうがよさそうで …

-

-

Amazon Bedrock Conversational Builderを使用してAIエージェントを作成してみました

2024年10月16日に「Amazon Bedrock のエージェントが Con …

-

-

「JAWS-UG朝会 #18」で主にAWSなブログについて発表をしました

ラジオ体操 いつものラジオ体操から。 今日はラーニングセンターから配信の日でした …

-

-

当ブログ(WordPress)のCloudFrontのキャッシュヒット率があがった

当ブログの構成です。 S3とALB+EC2 Auto Scalingで構成してい …

-

-

AWS Certificate Manager証明書とAmazon Route 53でAmazon API GatewayのAPIのカスタムドメイン名前解決する

AWS Certificate ManagerとAmazon Route 53と …

-

-

Cloud9 Python3でpipも3にする

このブログは、2019/10/20に書いた、 Cloud9のAMIがCloud9 …

-

-

Feedlyのフィードを自動でSlackへ投稿する(AWS Lambda , Amazon DynamoDB)

やりたいこと Feedlyで共有したいフィードに特定のタグを付けます。 特定のタ …

-

-

RDS ProxyをAurora MySQLで

Lambda関数をたくさん同時実行してMySQLにアクセスしても大丈夫なようにR …