CloudWatch Logs機密データ保護を設定しました

Amazon CloudWatch Logs を使用して機密データを保護するがリリースされましたので設定しました。

料金はhttps://aws.amazon.com/jp/cloudwatch/pricing/を見てみると、「スキャンされたデータに対してGBあたり0.12ドルの料金が発生します。マスキングには追加料金はかかりません。また、機密データの検出のために選択したマネージド データ識別子ごとに追加料金はかかりません。」とあるので、設定したら1GBあたり0.12USDの追加料金なのですね。

目次

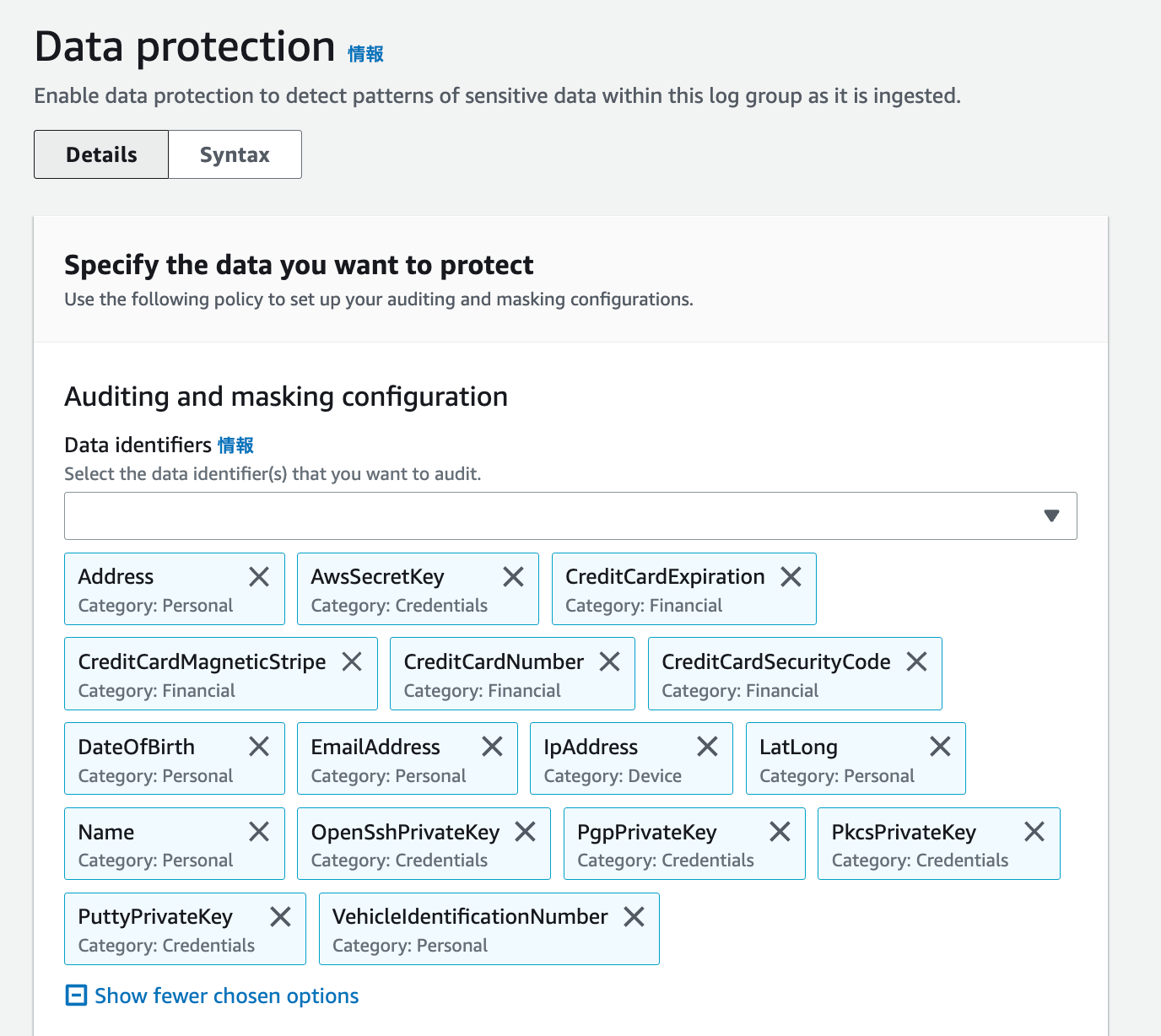

CloudWatch Logs機密データ保護設定

対象のロググループを選択して、アクションメニューから[Edit data protectionpolicy]を選択して設定しました。

銀行口座、免許、電話番号など国によって形式が違うものは、まだ日本対応していませんでしたので、一般的なものを選択しておきました。

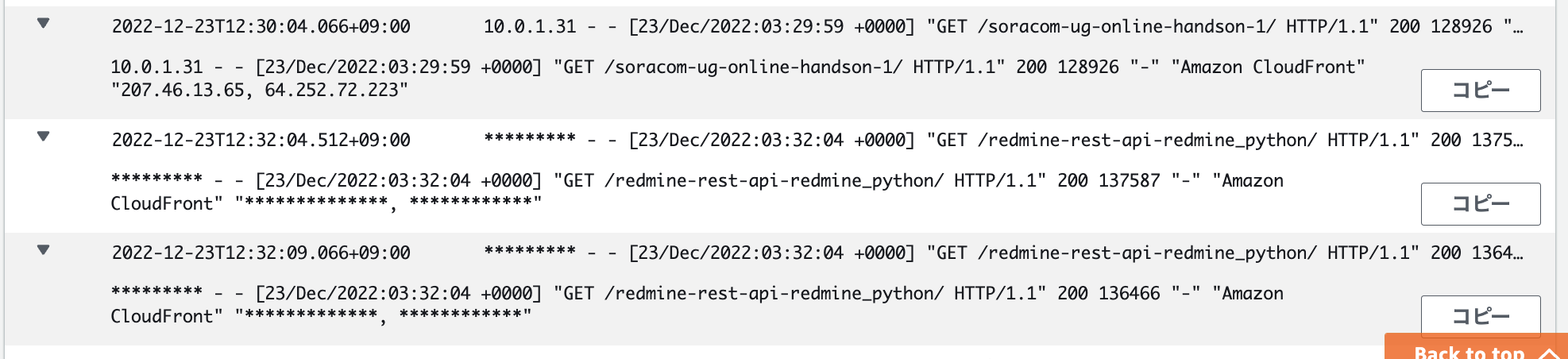

CloudWatch Logs機密データ保護確認

nginxのアクセスログなので、送信元IPアドレスがマスクされていました。

設定後に送信されたログが対象となっていました。

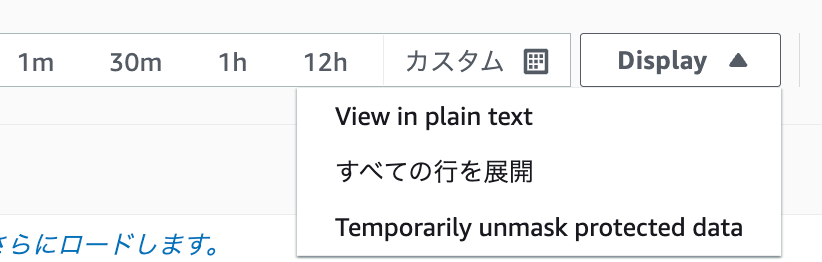

logs:Unmaskアクションが許可されていれば、[Dusplay]-[Temporarily unmask protected data]が選択できて、マスクされていない状態でも見れます。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

ad

ad

関連記事

-

-

WordPress、プラグインのアップデートしてBlue/Greenデプロイ

現在のブログの構成です。 WordPressとプラグインのアップデートをして、デ …

-

-

名前解決してセッションマネージャが使えるようにVyOSのhost_name.pyを編集しました

発生したエラー セッションマネージャからこんなエラーが出力されました。 [cra …

-

-

Amazon Augmented AI (Amazon A2I) のチュートリアル

Amazon Augmented AI (Amazon A2I)を使ったことがあ …

-

-

Elastic BeanstalkでflaskアプリケーションデプロイのチュートリアルをCloud9で

Elastic Beanstalk への flask アプリケーションのデプロイ …

-

-

ECR(Amazon Elastic Container Registry)にコンテナイメージをアップロードする

「Pandocサーバーのコンテナイメージを作成する」で作成したイメージをAWS …

-

-

AWS Systems Manager AutomationでEC2の自動停止

Systems Manager Automationがない時代に、Lambdaを …

-

-

百聞は一見にしかず!AWSセルフペースラボの無料ラボ!

※2019年5月12日現在に試してみた記録です。 AWSセルフペースラボとは A …

-

-

Amazon SNSサブスクリプションフィルターで優先度別のSQSキューにサブスクライブする

EC2のコンシューマーアプリケーションは優先度の高いキューのメッセージを先に処理 …

-

-

このブログからパブリックIPv4 IPアドレスをなくしてコスト最適化

2024年2月より使用中のパブリックIPv4アドレスに1時間あたり0.005US …

-

-

CloudFormation StackSetsでOrganizations組織のアカウントに一気にIAMロールを作成した

Organizationsで管理している各アカウントにIAMロールを作成したい場 …