Transit GatewayポリシーテーブルでCloud WANのコアネットワークに接続しました

「ポリシーテーブルってなんですか?」のご質問をいただいたので設定してみました。

VPCのドキュメントTransit Gateway ポリシーテーブルを見ると、

「Transit Gateway の動的ルーティングでは、ポリシーテーブルを使用してネットワークトラフィックが AWS Cloud WAN にルーティングされます。このテーブルには、ポリシー属性によってネットワークトラフィックを照合するためのポリシールールが含まれ、ルールに一致するトラフィックがターゲットルートテーブルにマッピングされます。」

とあり、

「トランジットゲートウェイポリシーテーブルは現在、トランジットゲートウェイピア接続を作成するときに、Cloud WAN でのみサポートされています ピアリング接続を作成するときに、そのテーブルを接続に関連付けることができます。その後、アソシエーションはポリシールールを自動的にテーブルに入力します。」

とあります。

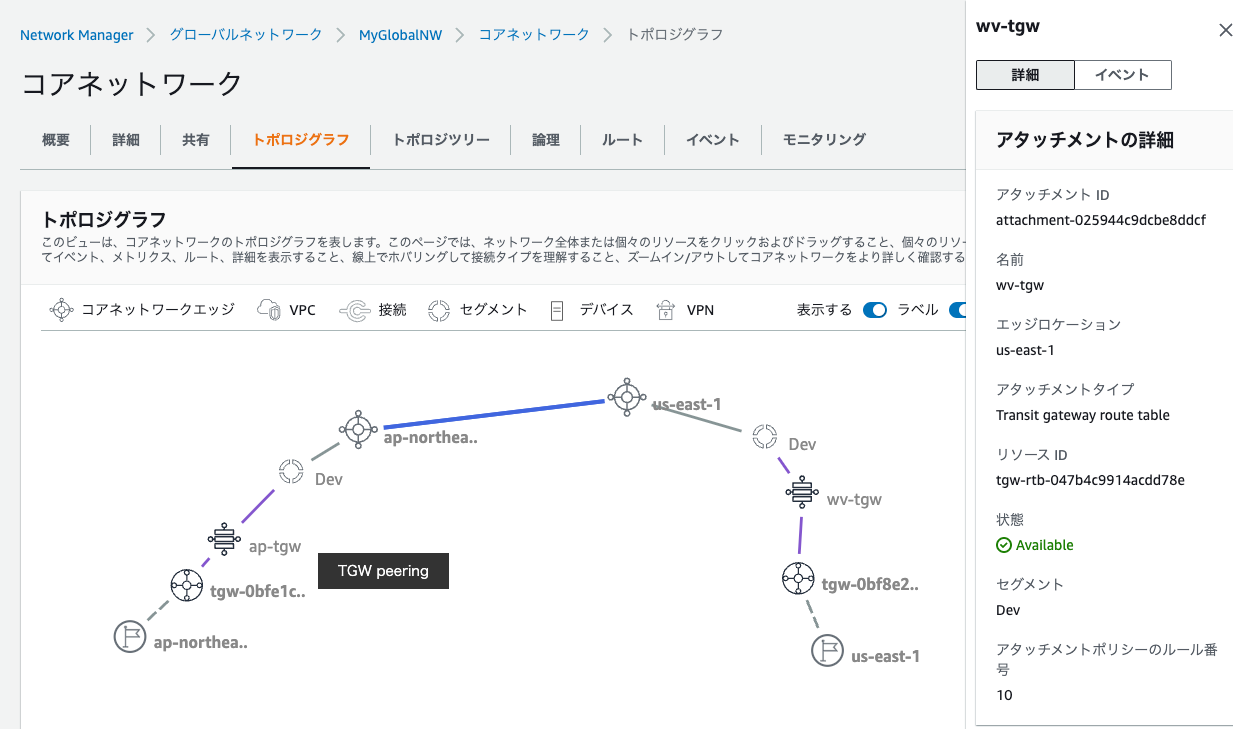

設定した結果ですが、Transit GatewayからCloud WANコアネットワークを関連付けるために使用されていました。

現在はTransit GatewayからCloud WANコアネットワークへのポリシールールは編集できず、内容を見る場所も見つけられませんでした。

目次

設定した内容

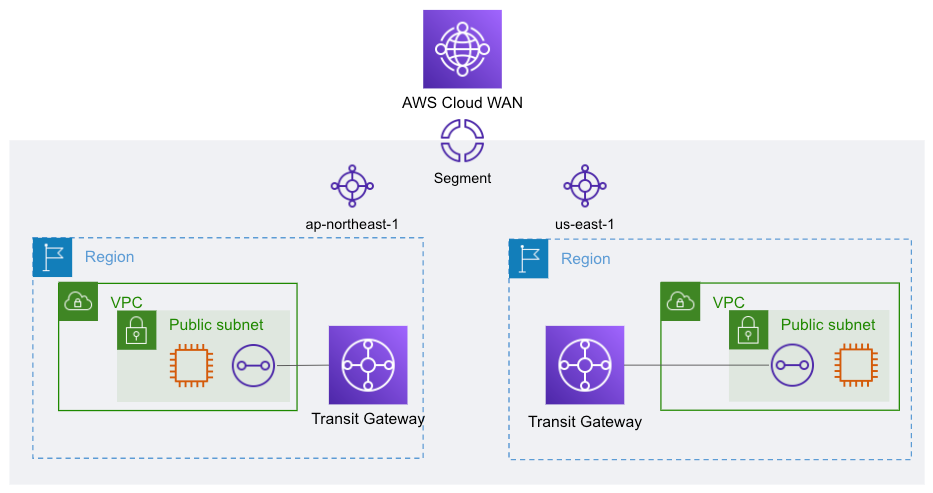

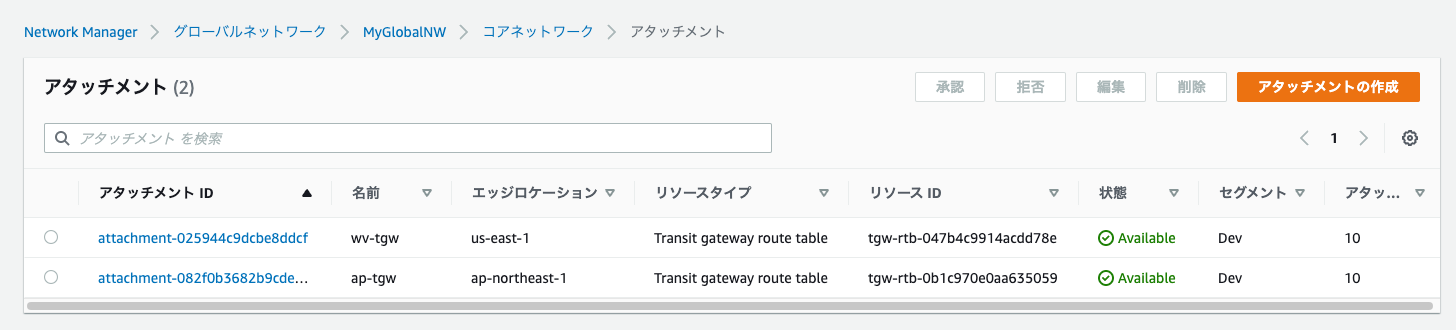

Cloud WANコアネットワークに東京とバージニア北部のTransit Gatewayピアリングとアタッチメントを作成しました。

このときにポリシーテーブルが必要でした。

セグメントとアタッチメントはタグで関連付けました。

この方法は、emiさんの「AWS Cloud WANを使ってマルチリージョンのVPC間で疎通確認する手順」を参照しました。

それぞれのTransit GatewayにVPCアタッチメントを作成して、東京とバージニア北部でping疎通を確認しました。

コアネットワーク

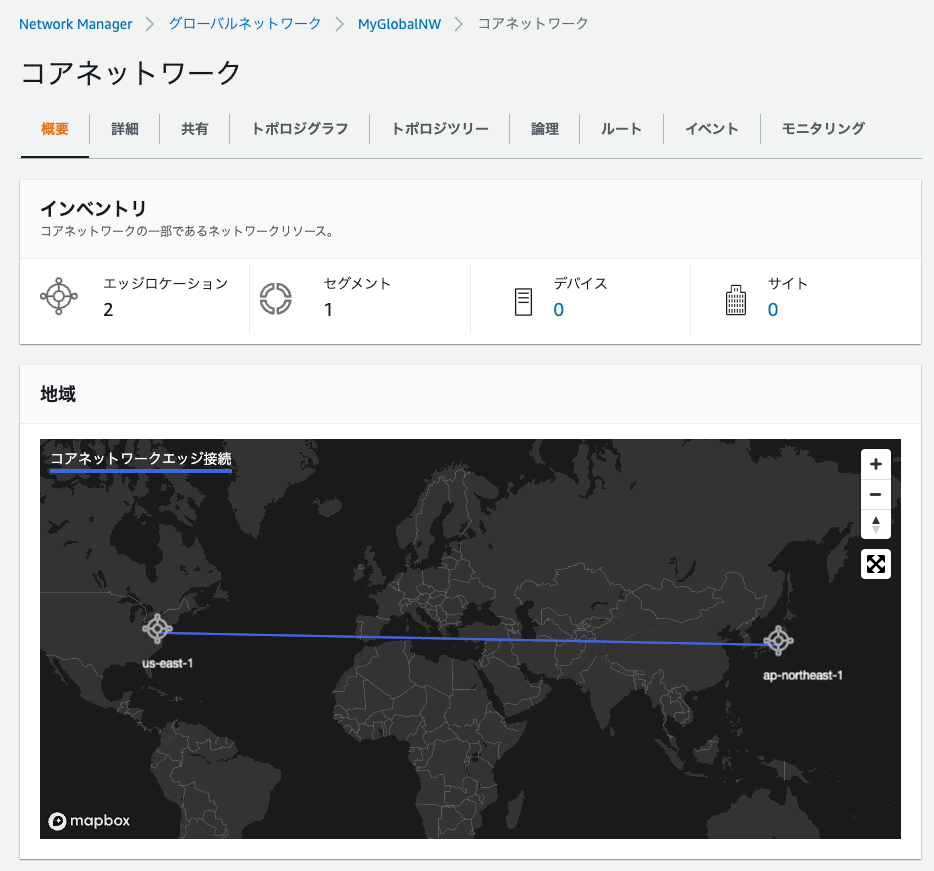

Cloud WANのグローバルネットワークとコアネットワークを作成しました。

ASN範囲はTransit Gatewayと重複しないように設定しました。

エッジロケーションはap-northeast-1とus-east-1を選択しました。

Devというセグメントを1つだけ作成しました。

ポリシーのバージョン編集で「アタッチメント承諾を必須にする」をオフにしました。

アタッチメントポリシーは条件をtag-valueにしてEnvironment:Devを設定しました。

ピアリング、アタッチメント

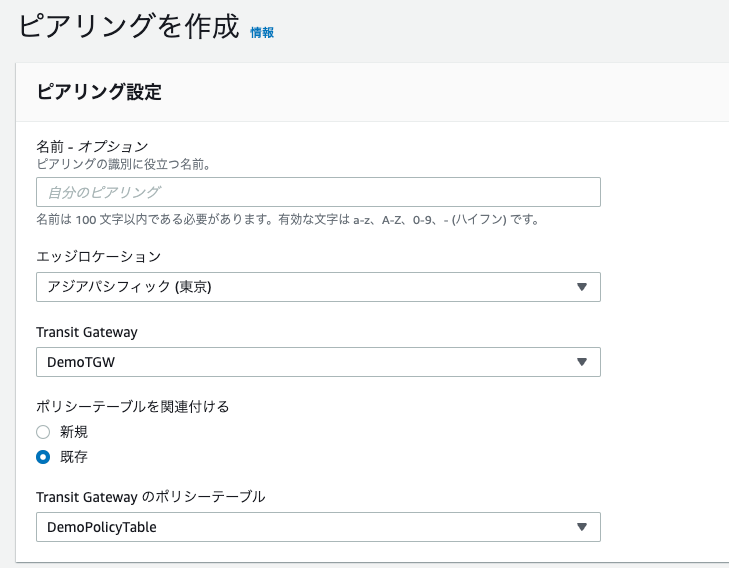

[ピアリングを作成]ボタンから作成しました。

コアネットワークに選択したエッジロケーションを選択すると、そのリージョンのTransit Gatewayが選択できました。

ここでポリシーテーブルが必要でした。

ポリシーテーブルは事前にリージョンに作成していても、新規で作成してもよかったです。

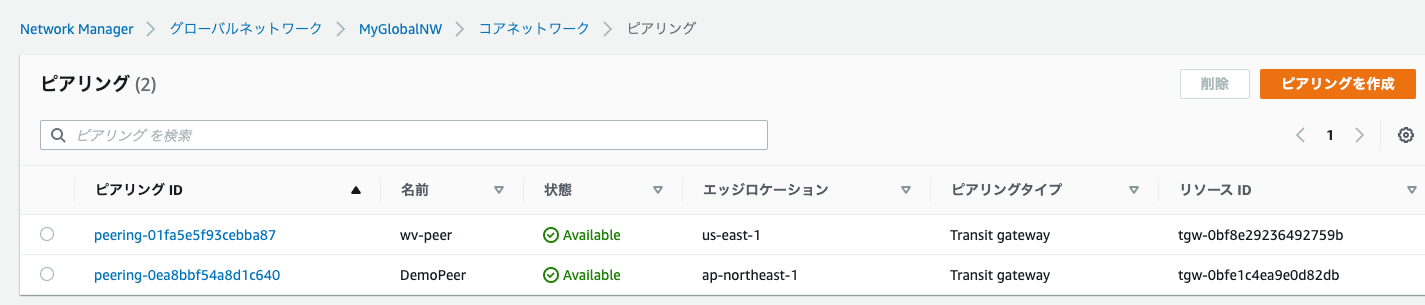

2つのピアリングができました。

ピアリングを作成すると、アタッチメントも作成されました。

アタッチメントには後で、タグEnvironment:Devを設定しました。

タグを設定するとセグメントDevに関連づきました。

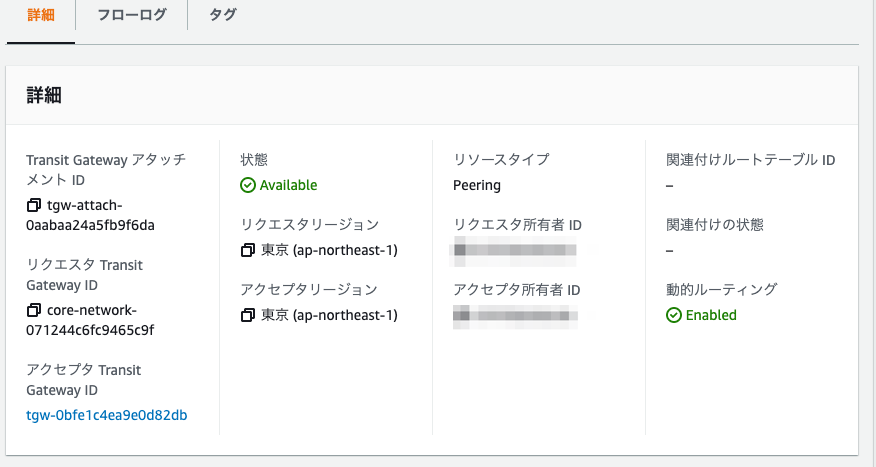

Transit Gatewayのコンソールを見ると、コアネットワークとのピアリングアタッチメントができていました。

詳細を見ると、リクエスタとアクセプタ、リソースタイプはPeeringとなっているので、種類としてはTransit Gatewayピアリングのようです。

リクエスタがコアネットワークになっていました。

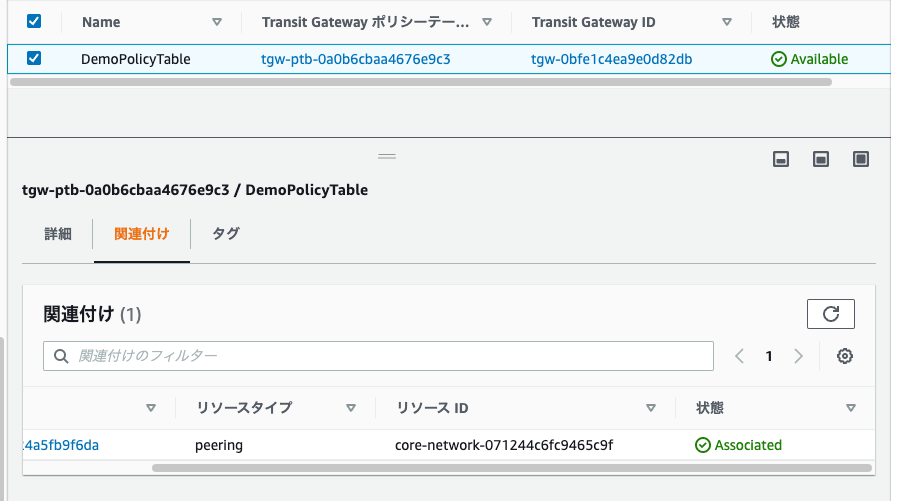

Transit Gatewayポリシーテーブルにはコアネットワークとのピアリングアタッチメントが関連づいていました。

Transit Gatewayルートテーブルにはコアネットワークとのピアリングアタッチメントは関連付けはありませんでしたので、ポリシーテーブルがコアネットワークへのルーティングを担っているようです。

確認

コアネットワークのルートタブで確認しました。

ap-northeast-1から[ルートの検索]をすると、us-east-1のTransit GatewayにアタッチしているVPC CIDRへのルートが確認できました。

動的にルーティングされていました。

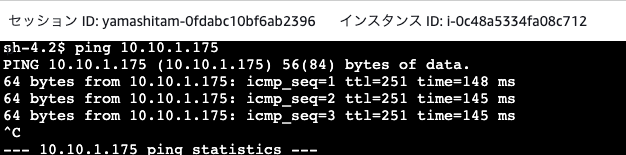

東京のEC2インスタンスからバージニア北部のEC2インスタンスへ無事疎通確認できました。

トポロジグラフで全体像と詳細を確認できました。

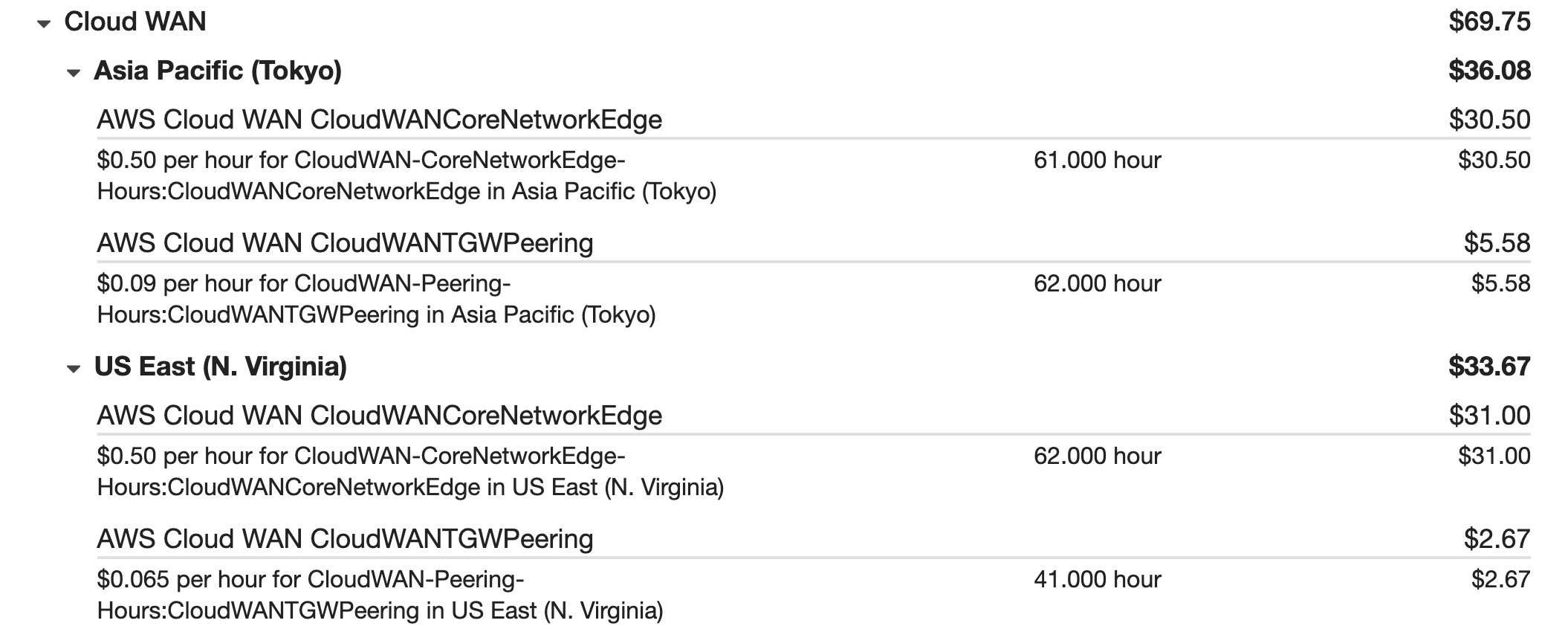

料金

エッジが1時間あたり0.5USDですので、試すなら一気に試して削除しないとですね。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

ad

ad

関連記事

-

-

AWS Systems Manager Session ManagerでLinuxインスタンスのRun Asサポートを有効にする

AWS Systems Manager Session Managerの設定画面 …

-

-

LINE Bot APIのファーストステップをLambda+API Gatewayでやってみたらものすごく簡単で驚いた

トライアル当初はホワイトリストのしばりや、初回反応するまで時間がかかったりとみな …

-

-

Cloud9のデフォルト設定での権限確認(AWS managed temporary credentials)

Cloud9の環境を作成した際のデフォルトアクセス権限は、環境を作成したIAMユ …

-

-

AWS BatchでPandocコンテナイメージを実行する

「ECR(Amazon Elastic Container Registry)に …

-

-

AWS App RunnerでGithubリポジトリからデプロイ

AWS App Runner開発者ガイドのチュートリアルをやってみました。 Gi …

-

-

Systems Manager セッションマネージャアクセスのCloud9(SSHなし)

作成画面 いつからできるようになっていたのか気づいてなかったのですが、Cloud …

-

-

Amazon EC2 Auto ScalingのVPCは変更できる

EC2 Auto ScalingのVPCは変更できたっけ??と思いまして試しまし …

-

-

Amazon CloudSearchからAmazon Elasticsearch Serviceへ変えました

全文検索をする必要がありまして、本当はCloudSearchを使い続けたいのです …

-

-

Rocket.ChatにAWS Lambda(Python)から投稿する

Rocket.ChatにAPIで投稿するテスト(Postman)をやってみて、使 …

-

-

CloudFormationドリフト検出

CloudFormationスタックのドリフト検出を確認しました。 CloudF …