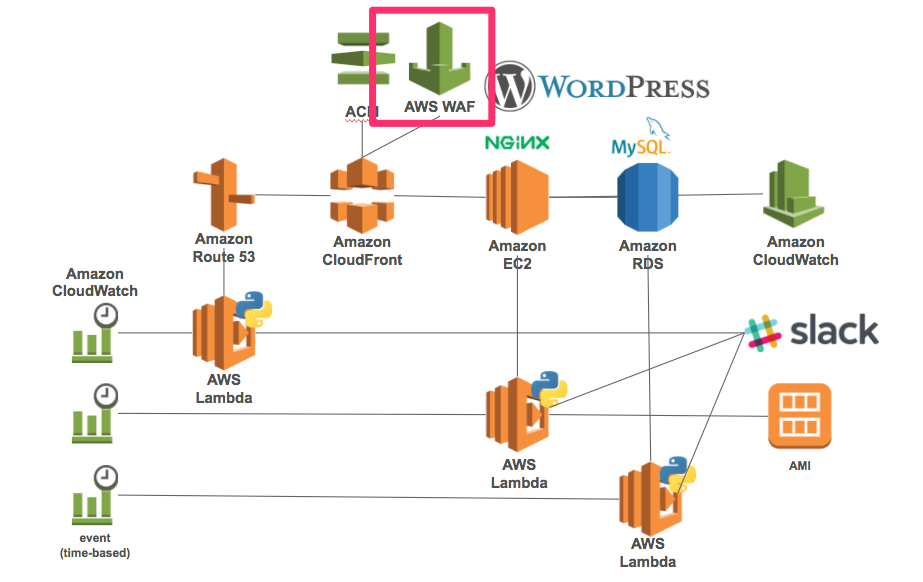

WordPressのwp-login.php , xmlrpc.phpへのアクセスをAWS WAFで接続元IPアドレスを制限する

2017/08/13

AWS CloudWatch LogsエージェントでAmazon EC2上のNginxのaccess.log , error.log , php-fpm error.log , Linuxのmessages , secureログを収集するという記事でブログサイトのアクセスログを確認した結果、wp-login.php , xmlrpc.phpへのアクセスが結構ありましたので、自IPアドレス以外からのアクセスを禁止しようと思いました。

目次

WAF以外の方法の検討

VPC ネットワークACL

そもそも不審なアクセスをしてくるIPアドレスをブラックリスト登録しようか、と思いましたが、上限が20なので管理が大変そうなのでやめました。

NginxのConfigでAllow,Deny登録

CloudFront経由なのとSSHで入って設定を頻繁に変えるのも面倒なのでやめました。

WAFの設定

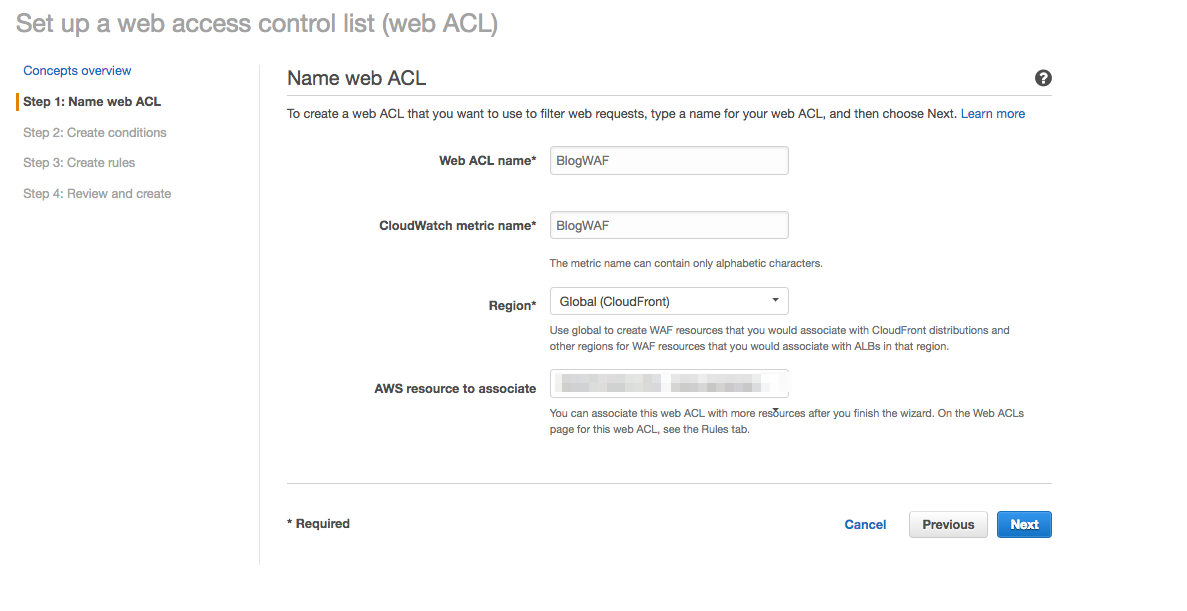

AWS WAFをマネジメントコンソールで開いてWeb ACLを新規作成します。

Web ACL NameとCloudWatch metric nameは任意で設定します。

リージョンはCloudFrontに設定するのでGlobalにしました。

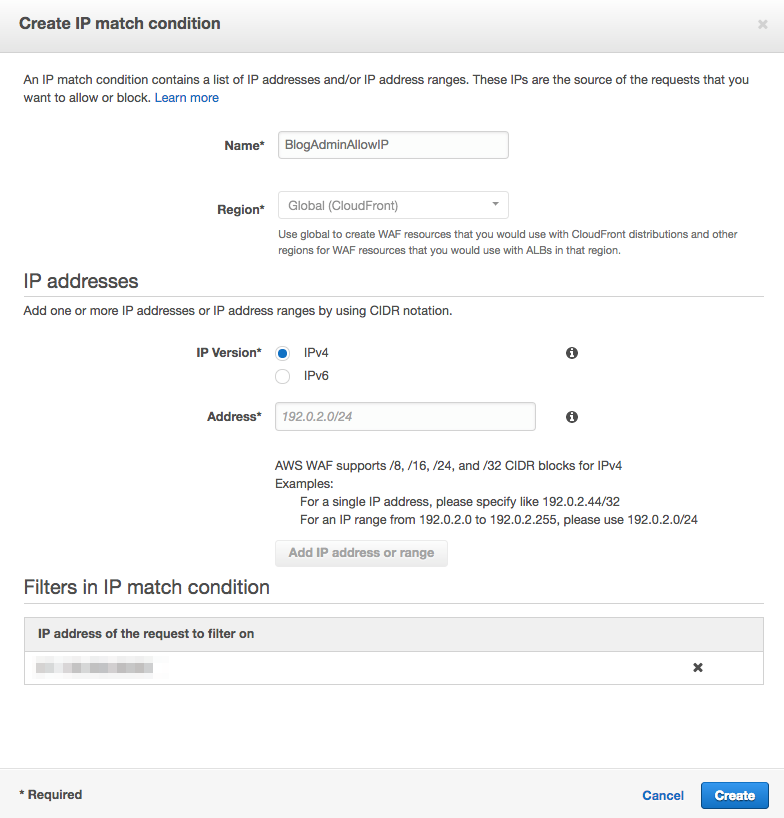

自分のIPアドレスだけを許可したいのでIP match conditionを設定します。

Nameは任意です。

Address には例えば「111.111.111.111/32」のように設定して[Add IP address or range]をクリックして下部のconditionに設定されたら[Create]をクリックして作成します。

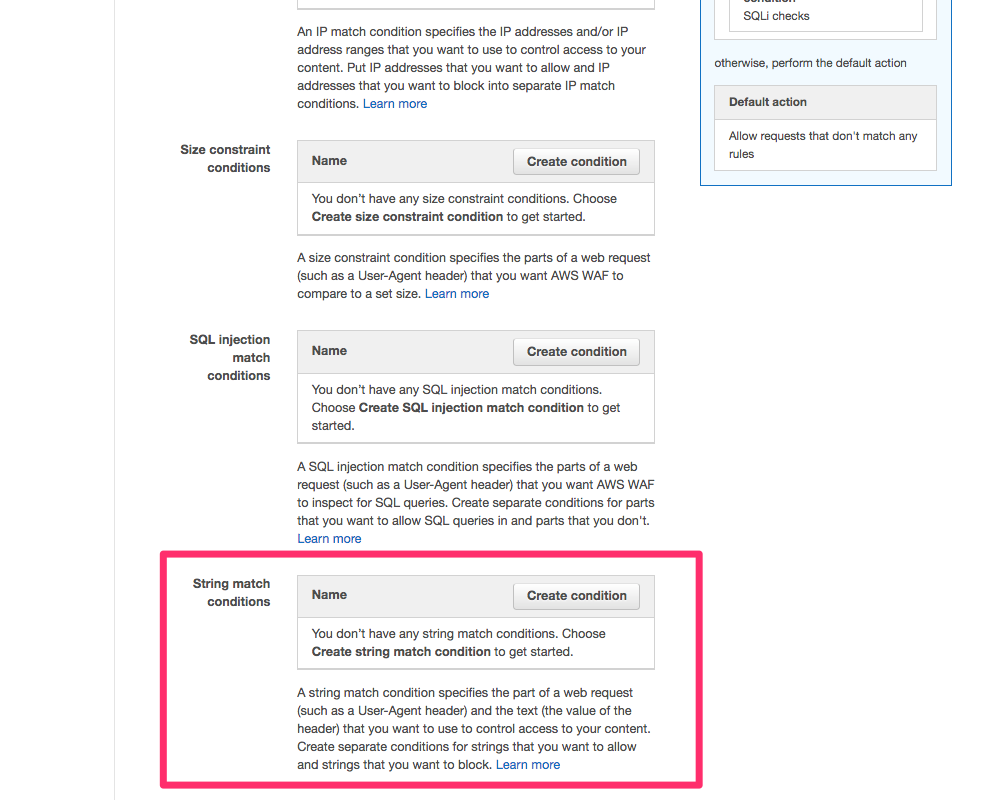

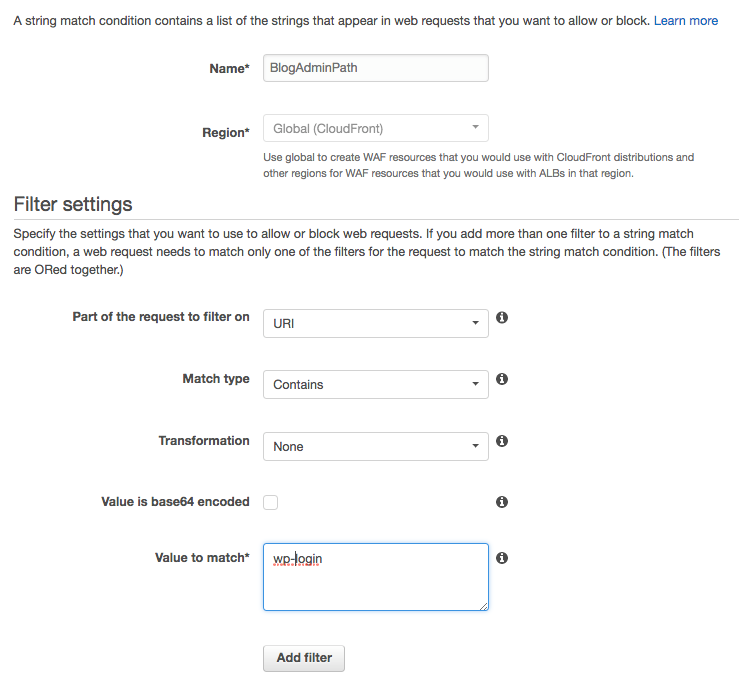

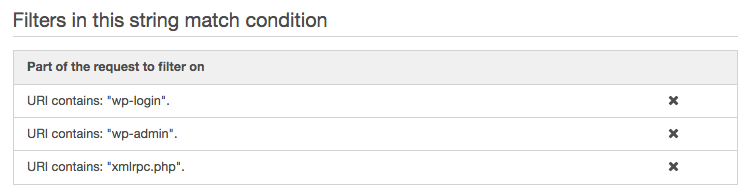

次に該当するURIを指定するので、String match conditionsを設定してます。

Nameは任意です。

* Path of the request to filter on : URI

* Match type : Contains

* Transformation : None

* Value to match : wp-login

[Add filter]をクリックします。

同じように xmlrpc.php についても設定します。

※wp-adminについてはadmin-ajax.phpが必要でしたので制限するのをやめました。

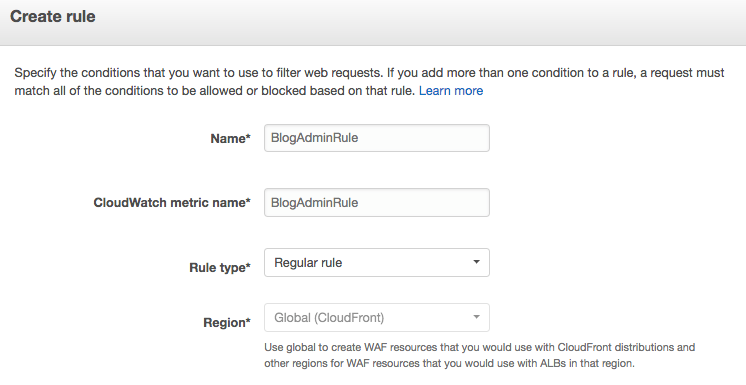

次にルールを作成します。

Name , CloudWatch metric nameは任意です。

Rule Typeは Regular ruleにしました。

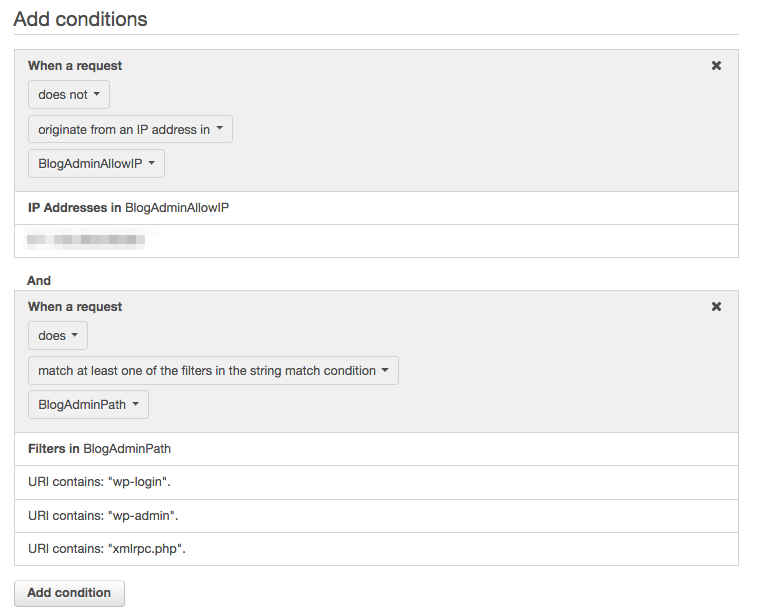

conditionsを追加していきます。

IPアドレスは自分のIPアドレスなので 「does not」にします。

このIPアドレス以外の時に、です。

URIパスは 「does」にしてます。

このパスにアクセスしようとしたら、です。

※このままルールをアクションに設定をしようとしたらなぜか出来なかったので、デフォルトのアクションを「Allow all requests that don’t match any rules」に設定してとりあえず作りました。

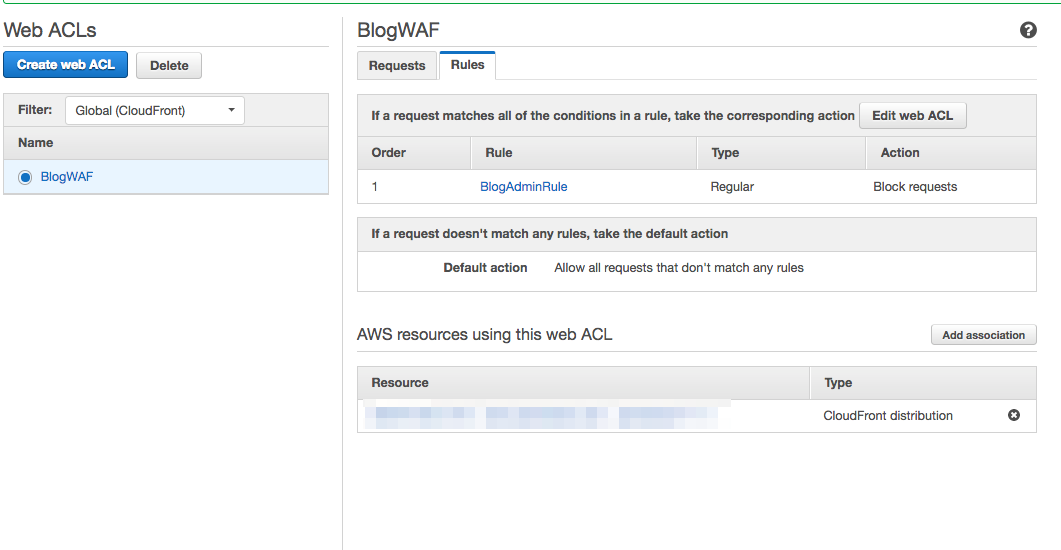

作った後に[Web ACLs] – [Rules]で先ほど作ったルールとアクションを「Block requests」にして設定しました。

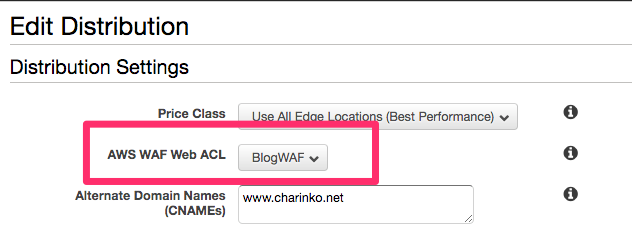

WAFのWeb ACLを作成するときにCloudFrontの設定をついでにしていましたが、他のサイトにも共通の設定としたいので、他のサイトのCloudFrontへも設定します。

確認

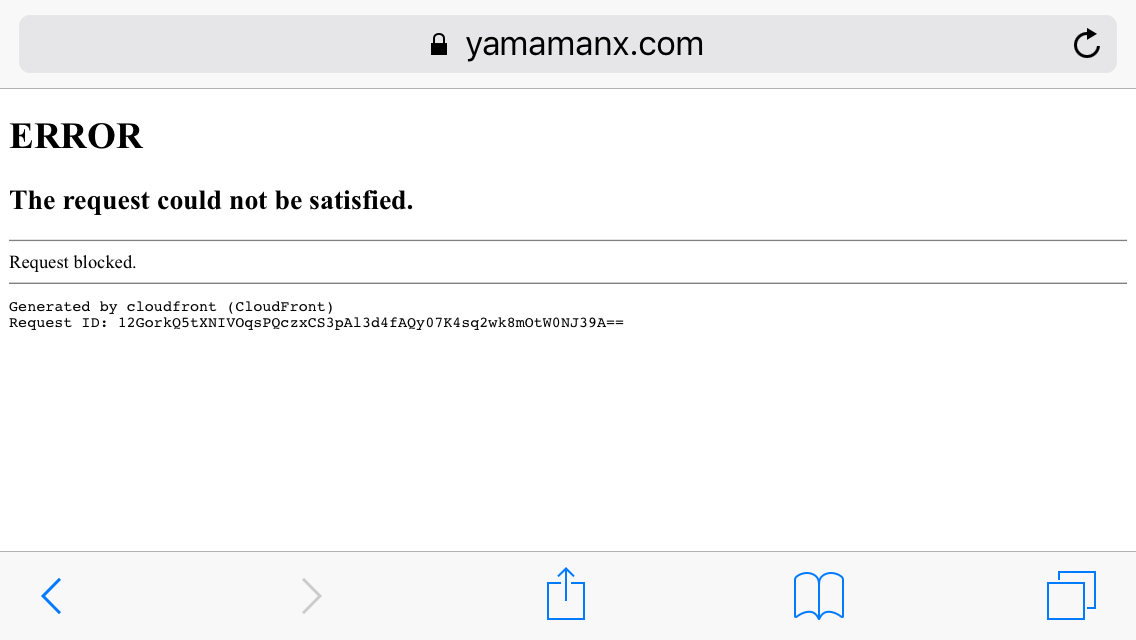

CloudFrontのstatusが Deployed になったら設定完了です。

スマートフォンでWiFiを切って、サイトに普通にアクセス出来ることを確認します。

次にURLに 「/ep-login.php」や「/wp-admin/」でアクセスしてみます。

Blockされました。

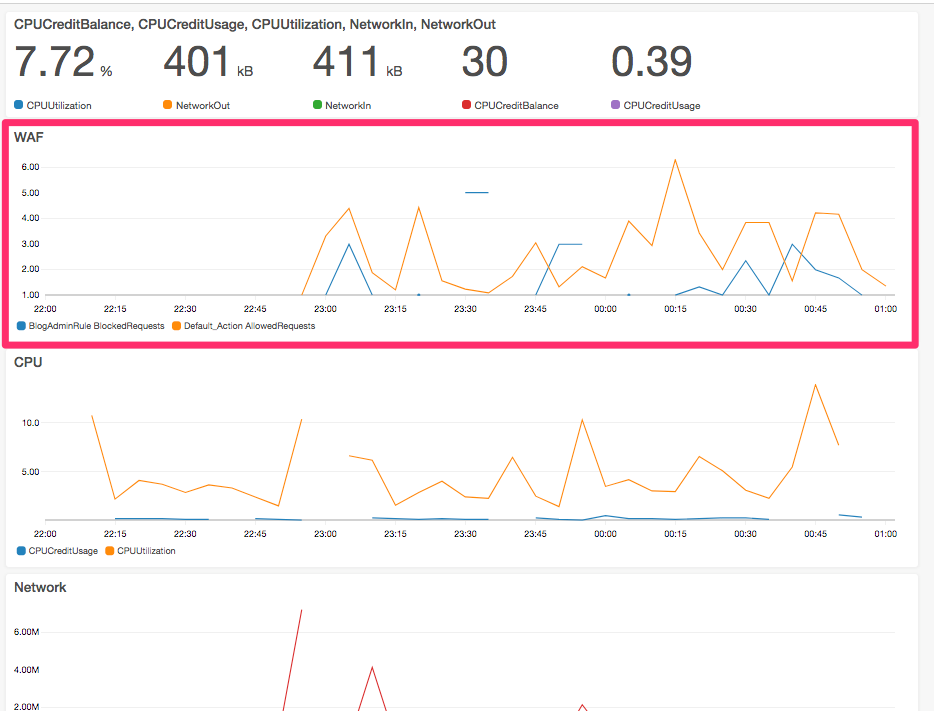

CloudWatchダッシュボードにメトリクスからグラフを作ってみてみます。

オレンジが普通のアクセスで、青色がブロックされたアクセスです。

それなりに外部からアクセスされようとしているのが分かりました。

グローバルIPアドレスについて

自宅のIPアドレスは固定IPにはしてませんので、変更する可能性があります。

そのときはWAFのコンディションを変更するだけで対応出来ます。

料金について

2017年8月12日現在

- Web ACL一つあたり $5/月

- ルール一つあたり $1/月

- 100万リクエストあたり $0.6

なので個人でやるには少しコストがかかるイメージがありますが、他の同等のサービスと比べると安価ではないかと思います。

また、余計な不正アクセスのためにスペックをあげるくらいであれば、こちらの方が安価でかつセキュリティレベルもあがるのでメリットは大きいのでは、と思います。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

ad

ad

関連記事

-

-

AWS BackupでRDSスナップショットをクロスリージョンコピー

クロスリージョンでコピーしたい対象と理由 このブログはブログのアーキテクチャをコ …

-

-

「機械学習モデルをトレーニングする」チュートリアル

Amazon SageMaker Clarifyのデモを記録しておきたいので「機 …

-

-

AWS Organizationsで新規メンバー登録したアカウントを組織から離して解約

2021年現在ではこの方法しかないと認識していますので書き残します。 そのうち新 …

-

-

AWS CDK とにかくサンプルでやってみる

Cloud9でAWS CDK環境で作った環境でサンプルプロジェクトからのデプロイ …

-

-

EC2 Amazon LinuxのNginx+RDS MySQLにレンタルWebサーバーからWordPressを移設する(手順整理版)

ブログサイト(WordPress)をレンタルWebサーバーからAWSに移設する事 …

-

-

PyCharmにAWS Tool kitをインストールしてサンプルのLambda関数をデプロイして実行しました

この記事はJetBrainsIDE Advent Calendar 2018に参 …

-

-

VPC新コンソールの日本語UIでルートテーブル編集時のエラー(2021/6/10)が発生したのでフィードバックを送った

VPCの新コンソールがリリースされていたので使って作業してましたところ、こんなエ …

-

-

API Gatewayから直接 DynamoDBに書き込む

やりたいこと WebページでOやXを押したときに、どっちを押したかをDynamo …

-

-

Amazon VPCのAmazonProvidedDNSとほかメモ

VPCユーザーガイドのAmazon DNS について理解するの記載内容について実 …

-

-

AWS Snowファミリーのジョブ作成画面を確認

使わないのですが、画面を見ておきたかったので確認しました。 Snowファミリージ …