AWSアカウントでルートユーザーが使用されたときにTeamsへ投稿する

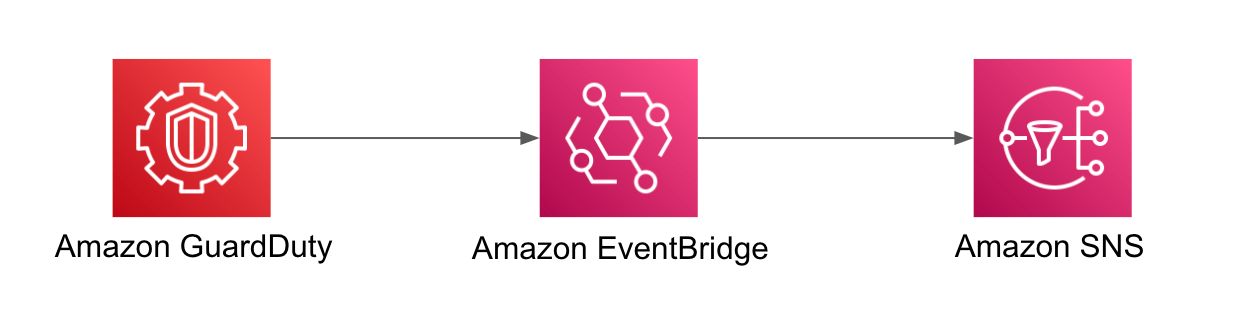

Organizations組織内のアカウントのいずれかでルートユーザーが使用された際に、GuardDutyで検知してEventBridgeルールからSNSトピックをターゲットにして、サブスクリプションのLambda関数がTeamsに投稿します。

GuardDutyはOrganizations組織のアカウントで有効にしています。

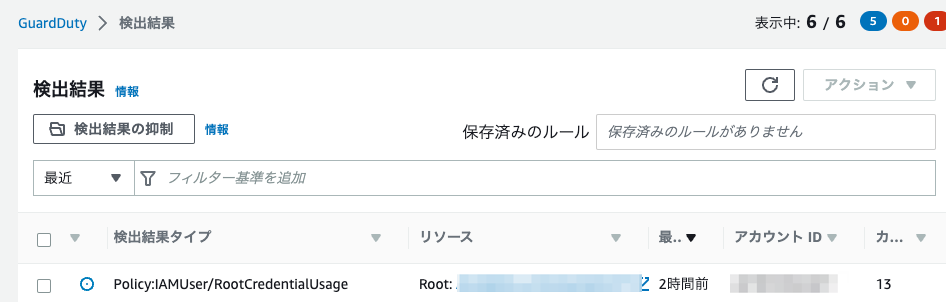

そのうちの1つのアカウントでルートユーザーでサインインして操作してみました。

Policy:IAMUser/RootCredentialUsageが検出されました。

|

1 2 3 4 5 6 7 |

{ "source": ["aws.guardduty"], "detail": { "type": ["Policy:IAMUser/RootCredentialUsage"] } } |

EventBridgeのルールは上記にしました。

ターゲットはSNSトピックです。

サブスクリプションのLambda関数からTeamsのIncoming Webhookへ投稿しています。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「AWS認定資格試験テキスト AWS認定AIプラクティショナー」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

関連記事

-

-

AWSのサービス数を数えてみました(2020/5/23)

何をもってサービスという単位にするかというのはあるかもしれませんが、とりあえず情 …

-

-

cfn-signalの認証とネットワーク

AWS CloudFormationヘルパースクリプトのcfn-signalがC …

-

-

ACM(AWS Certificate Manager)の承認メールを受け取るためにAmazon SESを設定する

何のためでもいいのですが、ドメインは持っているけど、そのドメイン宛にメールを送ら …

-

-

Amazon Rekognitionでイベント参加者の顔写真を解析して似ている人ランキングをその場で作る

2017/9/21に開催されたAWS Cloud Roadshow 2017 大 …

-

-

EC2スポットインスタンスの中断通知を受ける

オートスケーリンググループでEC2インスタンスをスポットインスタンスで使用してい …

-

-

T2.microからT3.nanoに変更(メモリエラーも対応)

このブログのEC2インスタンスをT2.micro 1インスタンスからT3.nan …

-

-

API GatewayからLambdaを介さずにSNSトピックへ送信

やりたいこと APIリクエストをまずLambdaで受けて、SNSトピックへ送信す …

-

-

Amazon Location Service入門ワークショップの前提環境準備

Amazon Location Service入門ワークショップの前提環境を構築 …

-

-

ヤマムギ vol.8 (AWS)EC2でLinuxサーバー構築ハンズオン 手順

ヤマムギとは from Mitsuhiro Yamashita 「AWSではじめ …

-

-

Amazon Kinesis Data StreamsにTwitter検索データを送信する

Kinesis Data Streamsの作成 ストリーム名とシャード数を決定す …