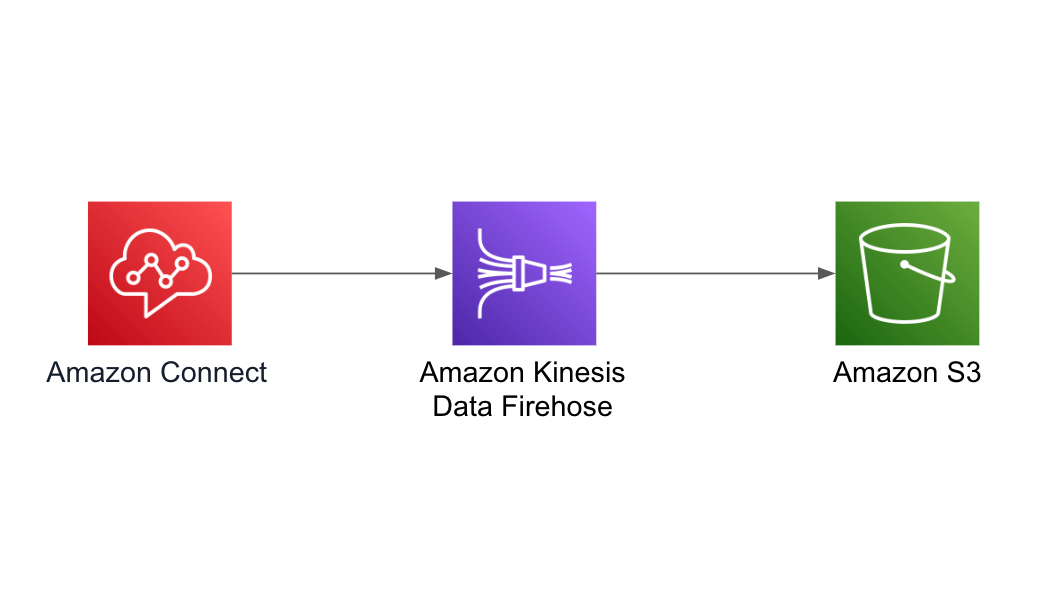

Amazon Connectから問い合わせ追跡レコード(CTR)をエクスポート

Amazon Connectから発信した電話に出たのか、出なかったのかを確認したく、たどり着いた手段の一つがCTR(問い合わせ追跡レコード)のエクスポートでした。

Python SDKのboto3でAmazon ConnectのAPIから取得できないかと思い、describe_contactで試してみたものの、接続日時、切断理由がレスポンスには含まれておらずでした。

そこで、まずはCTRをS3バケットにエクスポートしてみて確認しました。

結果、接続日時、切断理由が取得できていました。

電話に出なかったときは接続していないので接続日時がnullでした。

切断理由も取得できましたが、接続日時で判定できそうなので今回は切断理由の値を詳しく調べるのはやめておきました。

ただし、Kinesis Firehoseなので、最大60秒のタイムラグが発生します。

これが許容できればありですね。

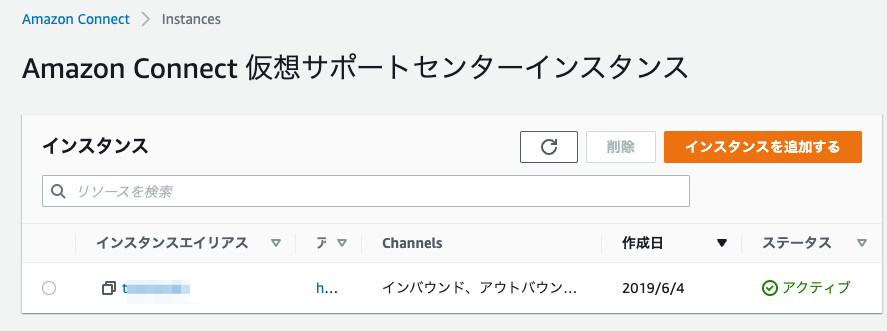

それでは設定です。

Amazon Connectで該当インスタンスを選択しました。

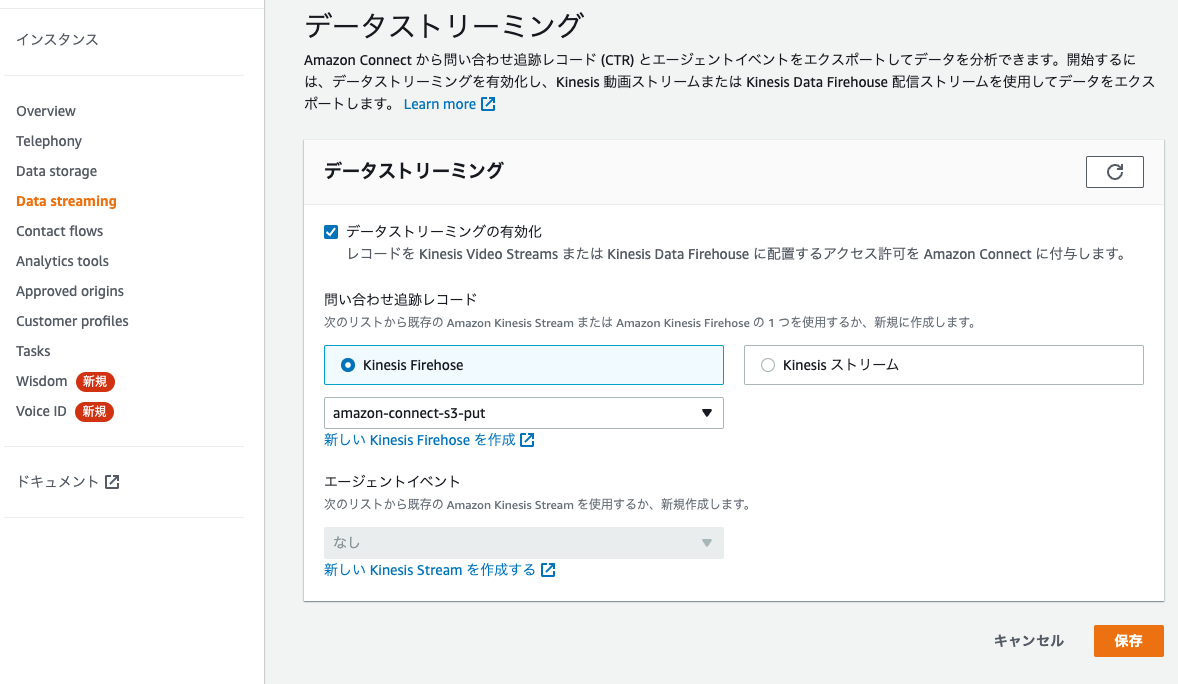

左ペインで[Data streaming]を選択して、「データストリーミングの有効化」をチェックしました。

送信先はKinesis Firehoseを選択しました。

FirehoseはS3バケットへ送信するよう作成済みです。

今回の要件ではエージェントイベントは発生しないので、未選択のままで作成しました。

AWS Lambda(Python)で生成した文字をAmazon Connectで音声を設定して発信する

電話を発信してみて、少し待ってからS3バケットを見るとCTRのオブジェクトが送信されていました。

マネジメントコンソールからオブジェクトを選択して[アクション]-[S3 Selectを使用したクエリ]でフォーマットをJSONにして確認しました。

電話に出なかったときのCTR

ConnectedToSystemTimestampがnullになっています。

発信先電話番号も含まれるので取り扱い注意ですね。

発信した際のレスポンスにContactIdが含まれるので、ContactIdで検索できます。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 |

{ "AWSAccountId": "123456789012", "AWSContactTraceRecordFormatVersion": "2017-03-10", "Agent": null, "AgentConnectionAttempts": 0, "AnsweringMachineDetectionStatus": null, "Attributes": { "ReminderText": "電話で発信した音声テキスト" }, "Campaign": { "CampaignId": null }, "Channel": "VOICE", "ConnectedToSystemTimestamp": null, "ContactDetails": {}, "ContactId": "743c92b6-e84e-46da-a2d0-381ec0604307", "CustomerEndpoint": { "Address": "+819012345678", "Type": "TELEPHONE_NUMBER" }, "DisconnectReason": "CUSTOMER_DISCONNECT", "DisconnectTimestamp": "2022-04-28T09:14:13Z", "InitialContactId": null, "InitiationMethod": "API", "InitiationTimestamp": "2022-04-28T09:13:13Z", "InstanceARN": "arn:aws:connect:ap-northeast-1:123456789012:instance/1f483564-cc9f-4b1b-8fba-3e7412d81d3e", "LastUpdateTimestamp": "2022-04-28T09:15:20Z", "MediaStreams": [ { "Type": "AUDIO" } ], "NextContactId": null, "PreviousContactId": null, "Queue": null, "Recording": null, "Recordings": null, "References": [], "ScheduledTimestamp": null, "SystemEndpoint": { "Address": "+815098765432", "Type": "TELEPHONE_NUMBER" }, "TransferCompletedTimestamp": null, "TransferredToEndpoint": null, "VoiceIdResult": null } |

電話に出たときのCTR

ConnectedToSystemTimestampに日時値があります。

これで判定できそうです。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 |

{ "AWSAccountId": "123456789012", "AWSContactTraceRecordFormatVersion": "2017-03-10", "Agent": null, "AgentConnectionAttempts": 0, "AnsweringMachineDetectionStatus": null, "Attributes": { "ReminderText": "電話で発信した音声テキスト" }, "Campaign": { "CampaignId": null }, "Channel": "VOICE", "ConnectedToSystemTimestamp": "2022-04-28T09:15:09Z", "ContactDetails": {}, "ContactId": "fa23008d-f42c-4293-8721-11ec1382d038", "CustomerEndpoint": { "Address": "+819012345678", "Type": "TELEPHONE_NUMBER" }, "DisconnectReason": "CONTACT_FLOW_DISCONNECT", "DisconnectTimestamp": "2022-04-28T09:15:12Z", "InitialContactId": null, "InitiationMethod": "API", "InitiationTimestamp": "2022-04-28T09:15:04Z", "InstanceARN": "arn:aws:connect:ap-northeast-1:123456789012:instance/1f483564-cc9f-4b1b-8fba-3e7412d81d3e", "LastUpdateTimestamp": "2022-04-28T09:16:18Z", "MediaStreams": [ { "Type": "AUDIO" } ], "NextContactId": null, "PreviousContactId": null, "Queue": null, "Recording": null, "Recordings": null, "References": [], "ScheduledTimestamp": null, "SystemEndpoint": { "Address": "+815098765432", "Type": "TELEPHONE_NUMBER" }, "TransferCompletedTimestamp": null, "TransferredToEndpoint": null, "VoiceIdResult": null } |

結論

今回の要件では、60秒のバッファは待てないので、EventBridgeでイベントルールを作って同じようにConnectedToSystemTimestampが含まれているかを確認してみます。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

ad

ad

関連記事

-

-

AWS Cloud9で環境を共有する

(特にリモート環境では)画面共有をしたり、リポジトリを共有したり、コーディング環 …

-

-

Amazon Linux にnodejsとmongoDBをインストールする

EPEL リポジトリを利用してnodejsとnpmをインストールする [bash …

-

-

Transit GatewayポリシーテーブルでCloud WANのコアネットワークに接続しました

「ポリシーテーブルってなんですか?」のご質問をいただいたので設定してみました。 …

-

-

EC2インスタンスWindowsでセッションマネージャーを使う

WindowsのEC2インスタンスでセッションマネージャーを使ってみたことがない …

-

-

Cloud9環境を共有した際の環境認証

Cloud9を環境を構築したIAMユーザー以外に共有したとき、その環境から実行す …

-

-

AWS Expert Online at JAWS-UG首都圏エリアに参加して「Amazon EC2 スポットインスタンス再入門」を聞いてきた

AWS Expert Onlineという勉強会がありまして、AWS ソリューショ …

-

-

CloudFormation Lambda-backedカスタムリソースチュートリアルをやりました

チュートリアル: Amazon マシンイメージ ID を参照するの手順に従ってや …

-

-

ユーザーガイドの方法でGithubからCodeCommitへリポジトリを移行する

GitリポジトリをAWS CodeCommitに移行するを参照しました。 環境 …

-

-

Selenium, Headless ChromeとAWS Lambdaで夜な夜なスクレイピング

このようなアーキテクチャで、Alexaスキルの開発を進めていまして、元となる情報 …

-

-

AWS CodeStarで静的webサイトのテンプレートプロジェクトを作成する

執筆環境の検討中です。 CodeCommitは使うつもりで、コミットしたときにE …