Cloud9環境を共有した際の環境認証

Cloud9を環境を構築したIAMユーザー以外に共有したとき、その環境から実行するCLIコマンドやSDKプログラムにはどの権限が適用されるのかを確認しました。

目次

確認結果

環境の認証情報が使用されるので次のとおりでした。

- AWSマネージド一時認証情報がONの場合

環境を構築したIAMユーザー、IAMロールの権限 -

AWSマネージド一時認証情報がOFFで.aws/credentialsに認証情報がある場合

.aws/credentialsの権限 -

AWSマネージド一時認証情報がOFFで、.aws/credentialsがなくCloud9のEC2にIAMロールが設定されている場合

IAMロールの権限

共有する場合は、AWSマネージド一時認証情報を使用するべきではなさそうです。

開発環境として必要なIAMロールを設定してあげる方法が良さそうです。

確認手順

AWSマネージド一時認証情報がONの場合

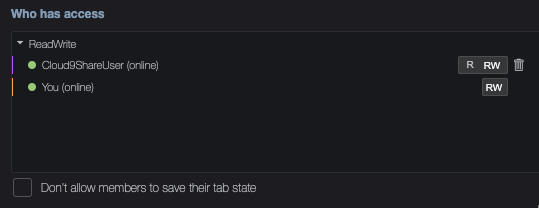

IAMロールを引き受けた状態でCloud9環境を構築して、IAMユーザーCloud9ShareUserを招待しました。

Cloud9ShareUserでマネジメントコンソールにサインインして、Cloud9環境にアクセスして、sts get-caller-identityで権限を確認しました。

|

1 2 3 4 5 6 7 |

$ aws sts get-caller-identity { "UserId": "AXXXXXXXXXXXXXXXXXXXX:yamashitam", "Account": "123456789012", "Arn": "arn:aws:sts::123456789012:assumed-role/OrganizationAccountAccessRole/yamashitam" } |

Cloud9環境を構築したIAMロールを引き受けたセッションの権限で実行されていることがわかりました。

AWSマネージド一時認証情報がOFFで.aws/credentialsに認証情報がある場合

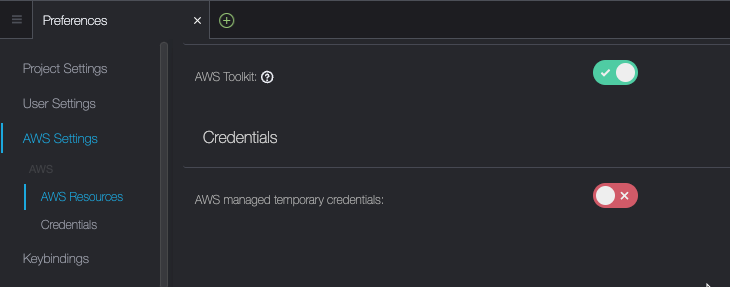

環境を構築したIAMロールセッション側で、AWSマネージド一時認証情報をOFFにしました。

この操作は共有されたIAMユーザー側ではできませんでした。

CLIコマンドaws configureを実行して、IAMユーザーCloud9ShareUserのアクセスキーIDとシークレットアクセスキーを設定しました。

aws configureは構築した側でも招待された側でもどちらでも設定可能でした。

EC2インスタンスにEC2DefaultというIAMロールも引き受けるよう設定しました。

EC2インスタンスでは、IAMロールよりも.aws/credentialsが優先されるのでこれで検証できます。

招待されているCloud9ShareUserで、sts get-caller-identityで権限を確認しました。

|

1 2 3 4 5 6 7 |

$ aws sts get-caller-identity { "UserId": "AXXXXXXXXXXXXXXXX", "Account": "123456789012", "Arn": "arn:aws:iam::123456789012:user/Cloud9ShareUser" } |

.aws/credentialsの権限が適用されています。

AWSマネージド一時認証情報がOFFで、.aws/credentialsがなくCloud9のEC2にIAMロールが設定されている場合

rm ~/.aws/credentials で削除しました。

招待されているCloud9ShareUserで、sts get-caller-identityで権限を確認しました。

|

1 2 3 4 5 6 7 |

$ aws sts get-caller-identity { "UserId": "AXXXXXXXXXXXXXXXXXX:i-0fdeefbac6a24eaff", "Account": "123456789012", "Arn": "arn:aws:sts::123456789012:assumed-role/EC2Default/i-0fdeefbac6a24eaff" } |

EC2インスタンスに設定したIAMロールの権限が適用されています。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「AWS認定資格試験テキスト AWS認定AIプラクティショナー」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

関連記事

-

-

AWS Toolkit for Eclipseをセットアップ(2021年版)

AWS Toolkit for Eclipseをセットアップするで6年前に書いて …

-

-

AWS CLIからIAM Identity CenterへサインインしてCodeCommitのリポジトリを使用する

Macで操作しました。 AWS CLIバージョンアップ [crayon-6999 …

-

-

Microsoft TeamsのIncoming Webhooksを使ってAWS Lambda(Python)からFeedlyの記事を自動投稿する

Microsoft Teamsの検証を始めましたので、Slackで自動化している …

-

-

Amazon ECSサービスでAWS App Meshを使用

AWS App MeshユーザーガイドのAWS App Mesh とAmazon …

-

-

API Gatewayから直接 DynamoDBに書き込む

やりたいこと WebページでOやXを押したときに、どっちを押したかをDynamo …

-

-

AWSのAmazon LinuxにGitマスターサーバをインストールしてRedmineリポジトリブラウザで見る

Amazon LinuxにGitをインストールする Gitをインストールして自動 …

-

-

スポットインスタンスの削減額情報を見ました

なんだこれ?と思って、検索してみたら、2018年11月からあったのですね。 Am …

-

-

AWS RDS でMySQLインスタンスを構築する

Amazon Web ServiceにはAmazon Relational Da …

-

-

AWS Toolkit for Eclipseをセットアップする

AWSでそろそろ課金がされつつありますので、夜中はインスタンスを自動停止して朝自 …

-

-

LINE BOT AWARDS 2017に応募しました

LINEの友達追加QRです。 動作のご確認にどうぞ LINE BOT AWARD …