CloudFormation StackSetsでOrganizations組織のアカウントに一気にIAMロールを作成した

2021/07/24

Organizationsで管理している各アカウントにIAMロールを作成したい場合に、1つ1つ手作業で作成することも、1アカウントごとにCloudFormation Stackを作成することも非効率です。

ということで、CloudFormation StackSetsで一気に作成しました。

Organizationsでのサービスへのアクセスは有効にしています。

目次

テンプレート

こちらのテンプレートです。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

AWSTemplateFormatVersion: 2010-09-09 Resources: ReadOnlyExecutionRole: Type: AWS::IAM::Role Properties: RoleName: 3rdParty-ReadOnlyExecutionRole AssumeRolePolicyDocument: Version: 2012-10-17 Statement: - Effect: Allow Principal: AWS: - arn:aws:iam::123456789012:root Action: - sts:AssumeRole Path: / ManagedPolicyArns: - arn:aws:iam::aws:policy/ReadOnlyAccess |

StackSetsの作成

[StackSetsの作成]ボタンを押下しました。

テンプレートはローカルからアップデートしました。

StackSets名を指定しました。

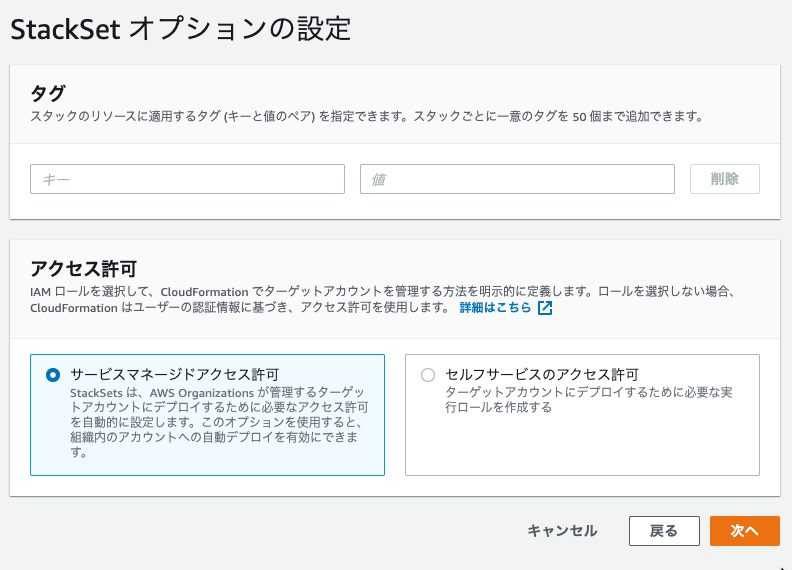

Organizations組織のアカウントに作成したいので、サービスマネージドアクセス許可を選択しました。

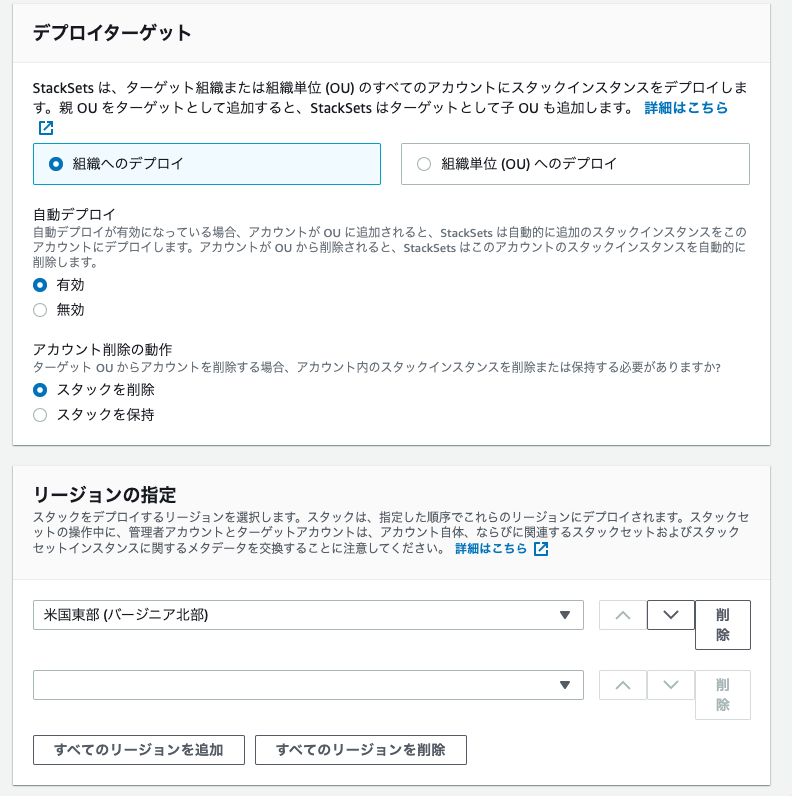

デプロイターゲットは[組織へのデプロイ]を選択しました。

リージョンはIAMロールなので一応バージニア北部を選択しました。

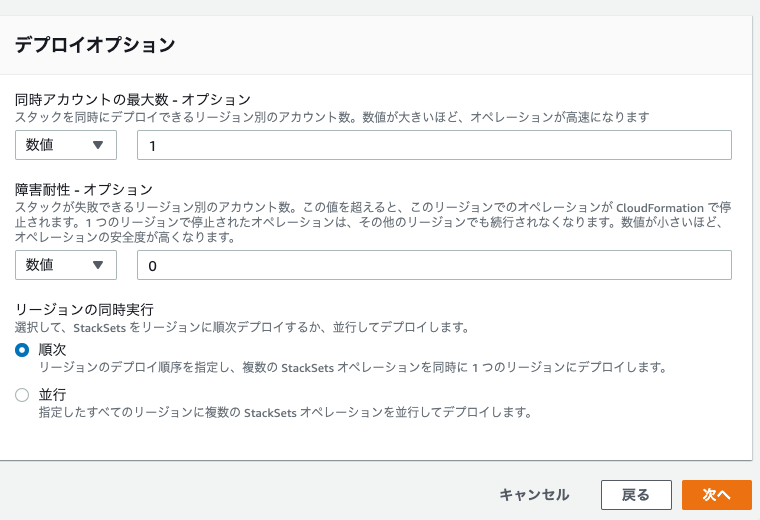

オプションはデフォルトで実行しました。

(耐障害性を0にしていたので、このあとSCPによって拒否されたアカウントが原因でそれ以降のアカウントでは作成がキャンセルされました。)

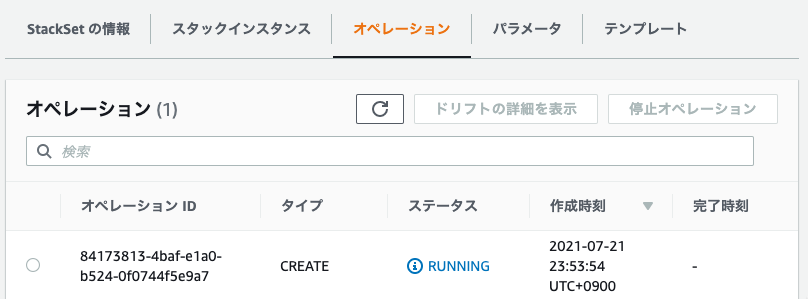

作成開始しました。

1つのアカウントだけ成功して、次のアカウントでSCPが原因で失敗したので他のアカウントは作成がキャンセルされました。

StackSetsの更新、再実行

SCPを修正して再実行しました。

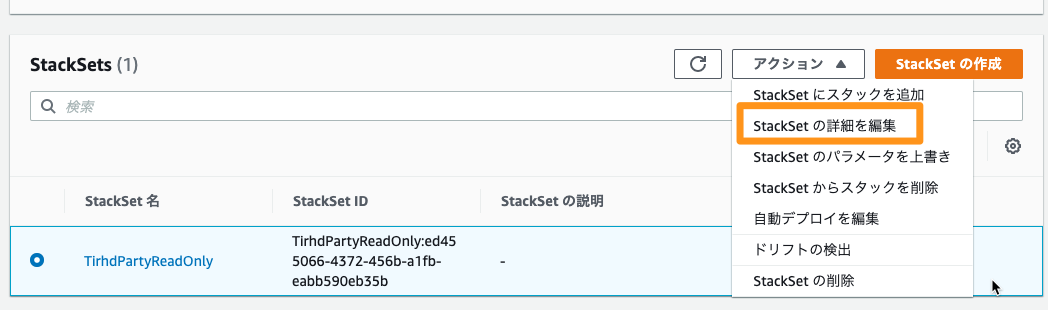

再実行は、[StackSetsの詳細を編集]を選択しました。

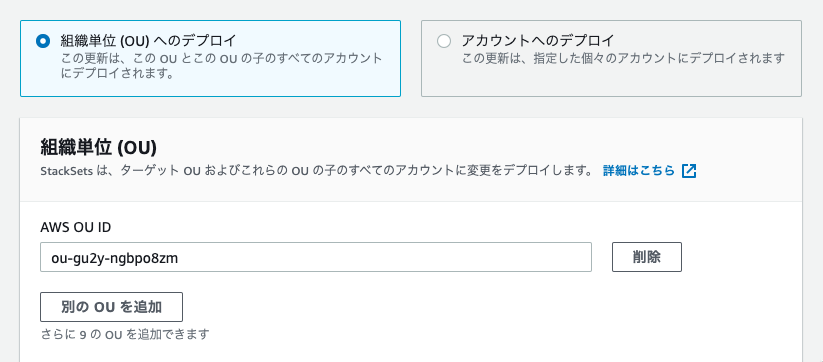

OUを指定できます。

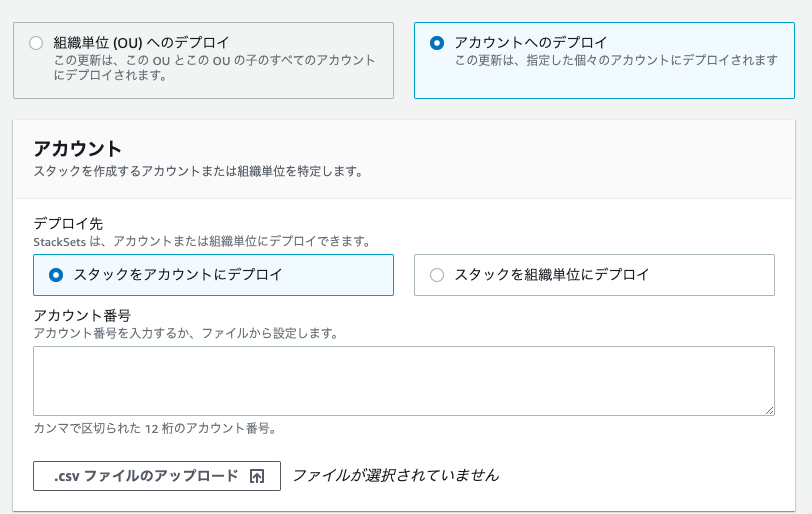

アカウントを指定する場合はこちらから。

再実行が完了して各アカウントにIAMロールが作成されました。

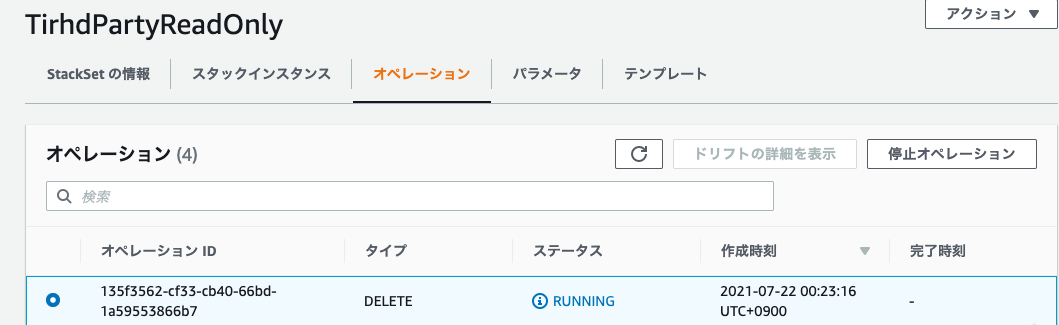

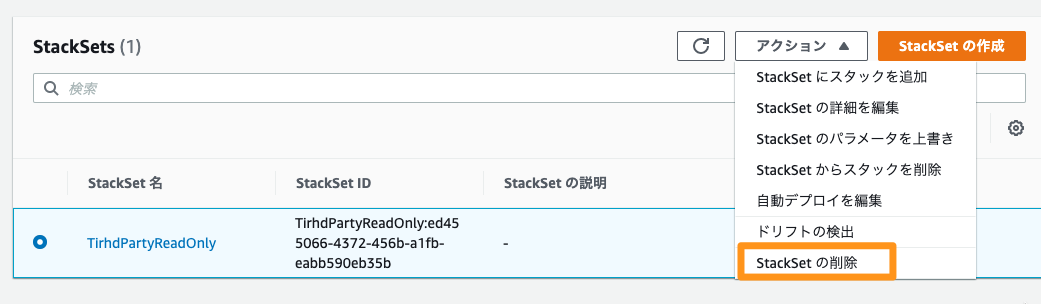

StackSetsの削除

ひとまず作成できることは確認できたので、削除しました。

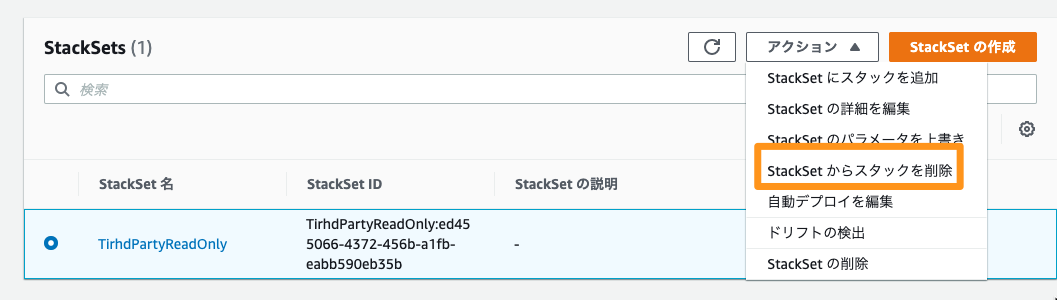

いきなりStackSetsの削除はできないので、[StackSetsからスタックを削除]を選択しました。

OUが指定できるのですが、全部削除したかったので、組織のIDを入力してみました。

削除実行できました。。

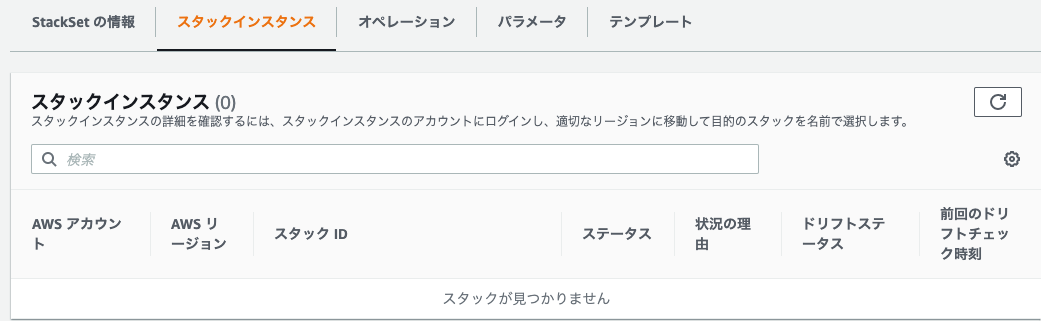

スタックインスタンスが全部削除されました。

そしてStackSetsを削除しました。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「AWS認定資格試験テキスト AWS認定AIプラクティショナー」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

関連記事

-

-

AWS Certificate Manager証明書とAmazon Route 53でAmazon API GatewayのAPIのカスタムドメイン名前解決する

AWS Certificate ManagerとAmazon Route 53と …

-

-

ParquetフォーマットのデータにS3 Select SQLを実行する

RDSスナップショットのS3エクスポート結果確認で出力したデータが、S3にPar …

-

-

Backlogの課題チケット更新内容をMicrosoft Teamsに通知する(AWS Lambda Python)

BacklogにSlack連携が追加されました。 ですが、私の所属している会社で …

-

-

Amazon Connectの新規作成からプッシュボタン入力と発信元電話番号をLambdaで処理するまで

とりあえずやりたいことはタイトルに書いたとおり、「電話をかけて、プッシュボタンに …

-

-

Amazon EC2 インスタンスメタデータサービス(IMDS) v2のみにしました

今さらながらですが、EC2 インスタンスメタデータサービス(IMDS) v2を確 …

-

-

RDSのポイントインタイムリカバリをしました

WordPressで画像アップロードができなくなった(AWS WAFでブロックし …

-

-

AWS Organizations組織でCompute Optimizerを有効にしました

OrganizationsでCompute Optimizerの信頼されたアクセ …

-

-

WordPressのwp-login.php , xmlrpc.phpへのアクセスをAWS WAFで接続元IPアドレスを制限する

AWS CloudWatch LogsエージェントでAmazon EC2上のNg …

-

-

AWS 認定クラウドプラクティショナーのサンプル問題

AWS認定クラウドプラクティショナのサンプル問題2018年9月25日現在で、英語 …

-

-

AWS Storage Gatewayボリュームゲートウェイを作成してWindowsから使用

ボリュームゲートウェイの作成 Storage Gateway作成メニューからボリ …