AD Connectorを作成してシームレスにドメイン参加する

2021/07/04

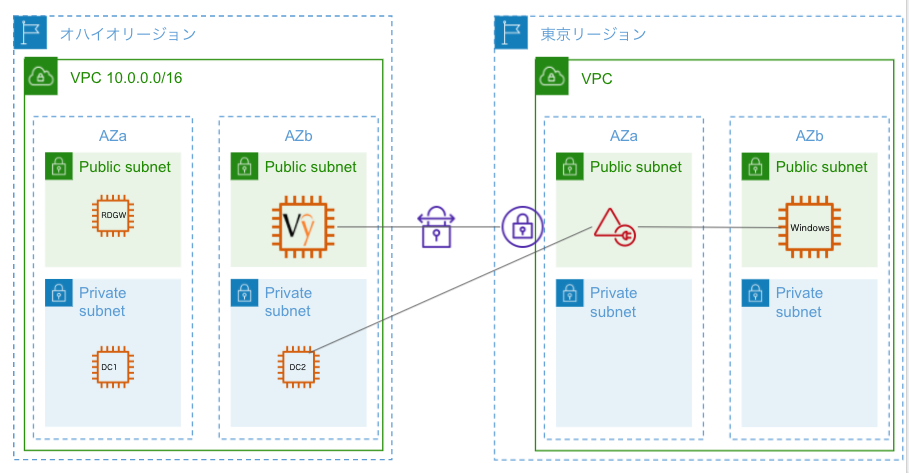

VPN接続先のADで管理されているドメインにEC2 Windowsインスタンスから参加するで試したようにVPN接続先のADで管理しているドメインに参加できました。

では、AD Connectorを使うメリットは何かとユーザーガイドを見てみると、「Amazon WorkSpaces、Amazon WorkDocs、Amazon WorkMail、シームレスなドメイン参加」ができるとのことです。

同じ環境を利用して、AD Connectorを作成して、シームレスなドメイン参加を試してみます。

目次

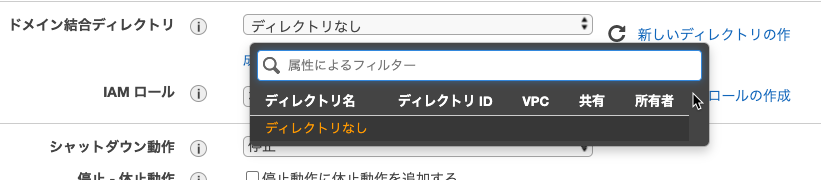

AD ConnectorがないVPCでの確認

EC2起動ウィザードでドメイン結合ディレクトリに何もない状態です。

AD Connector の使用開始を参照して作業を進めました

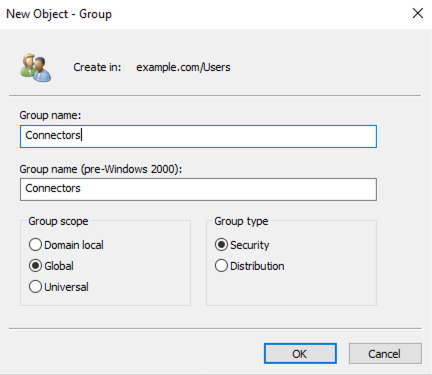

ADにConnectorsグループを作成

ドメインにConnectorsグループを作成しました。

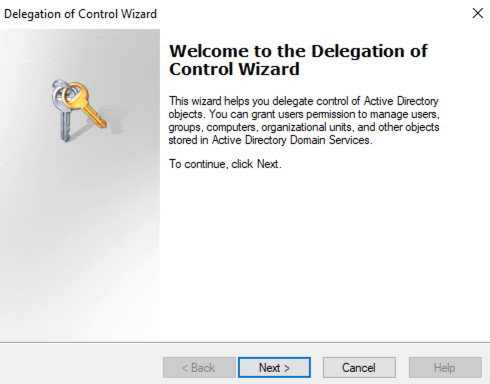

[Action]-[Delegate Control]を選択してDelegation of Control Wizardを起動しました。

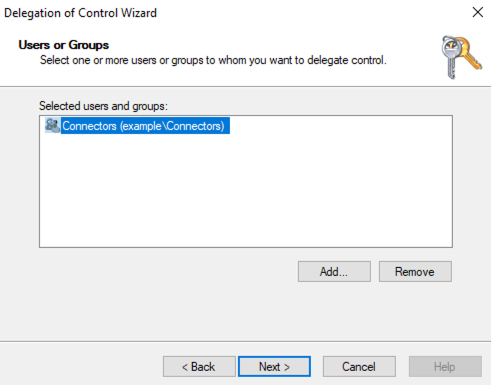

AddボタンからConnectorsグループを選択しました。

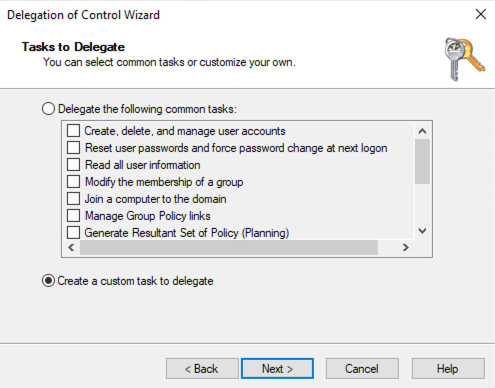

Create a custom task to delegateを選択しました。

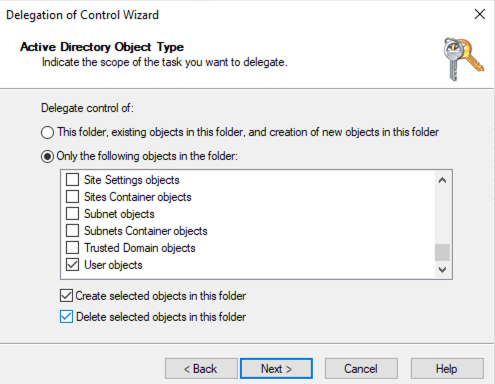

Only the following objects in the folderでComputer objectsとUser objectsを選択して、Create selected objects in this folderとDelete selected objects in this folderを選択しました。

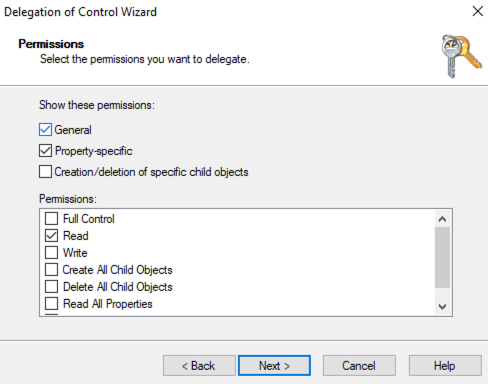

GeneralとProperty-specificが選択された状態で、Readを選択しました。

ウィザードは終了しました。

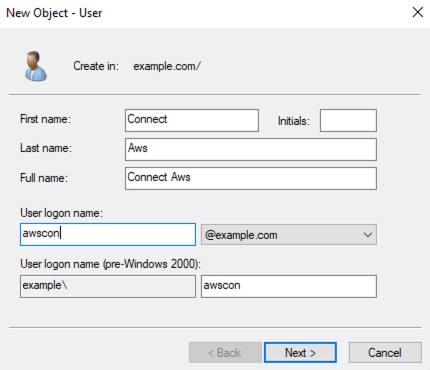

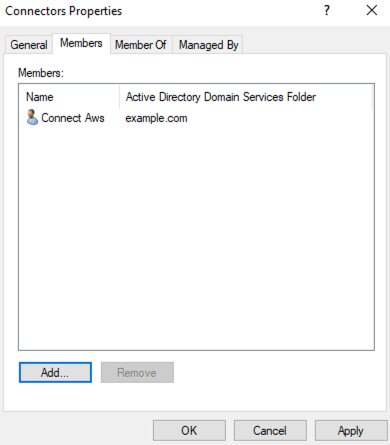

ドメインにユーザーを作成しました。

作成したユーザーをConnectorsに追加しました。

AD Connectors向けのネットワークテスト

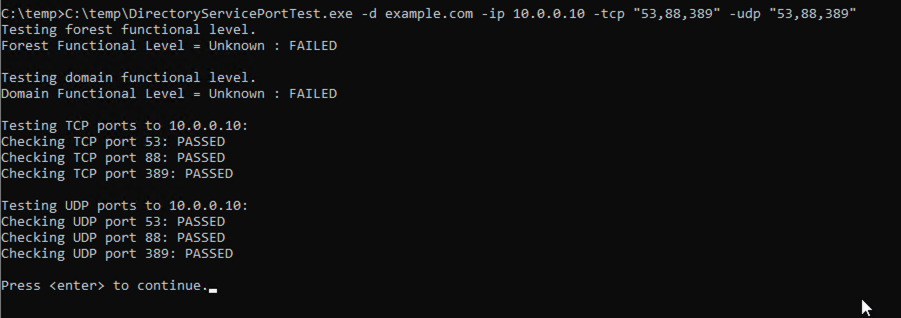

DirectoryServicePortTest を東京リージョンVPCのWindowsインスタンスでダウンロードして展開しました。

このWindowsインスタンスはドメインメンバーの必要があるとのことなので、VPN接続先のADで管理されているドメインにEC2 Windowsインスタンスから参加するで作成、ドメイン参加したWindowsインスタンスを使用しました。

|

1 2 |

DirectoryServicePortTest.exe -d <domain_name> -ip <server_IP_address> -tcp "53,88,389" -udp "53,88,389" |

Windowsインスタンスのローカルに保存してテストしたところ、機能レベルはUnknownになりましたが、ポートは問題ありませんでした。

ひとまずこのまま進めてみて、問題があれば機能レベルを調査することにします。

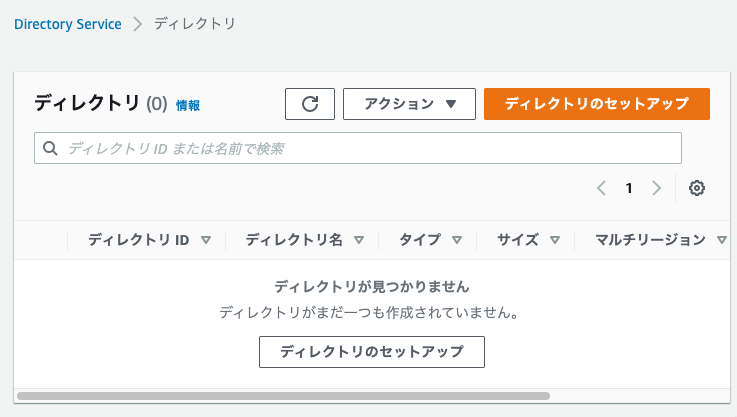

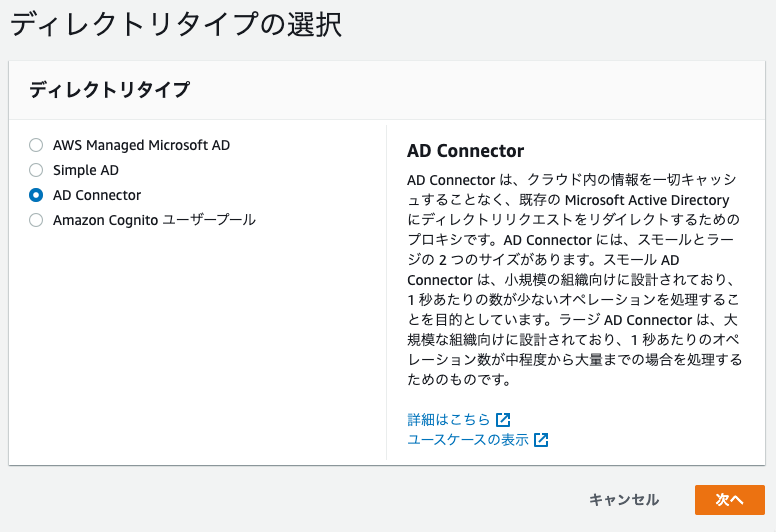

AD Connectorの作成

該当のVPCがある東京リージョンのDirectory Serviceで、[ディレクトリのセットアップ]を押下しました。

[AD Connector]を選択しました。

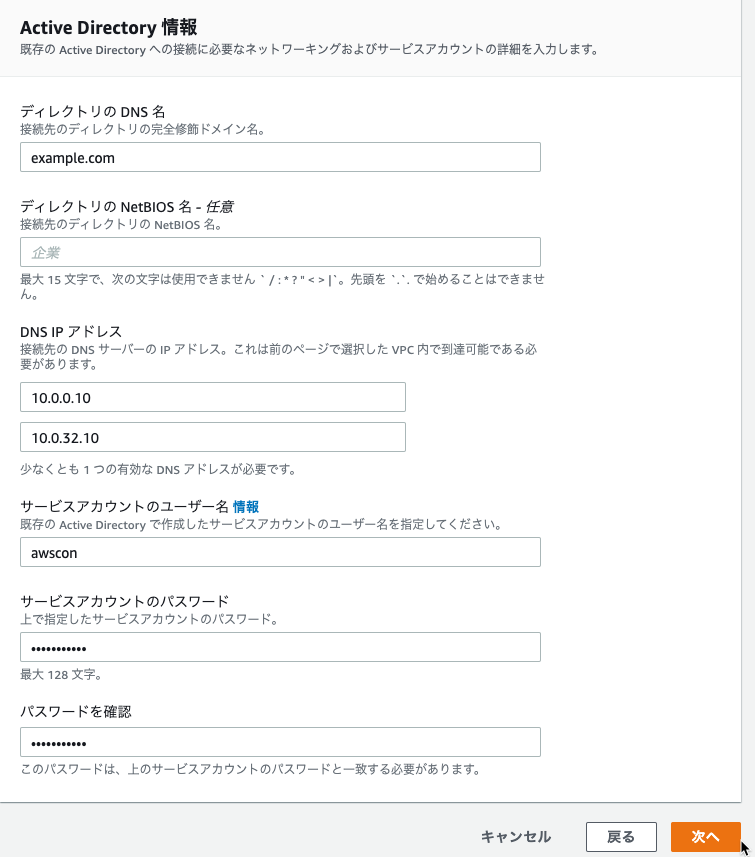

ちょっと試したいだけでしたので、Smallを選択しました。

ネットワーキングは該当VPCとAZが異なる2つのサブネットを選択しました。

ドメイン名、DNSサーバーのプライベートIPアドレス、AD Connector用に作成したユーザー、パスワードを設定しました。

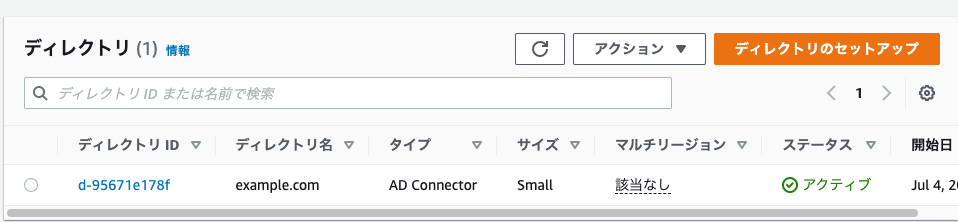

作成中からアクティブになりました。

指定したサブネットにENIが、VPCにはセキュリティグループが作成されていました。

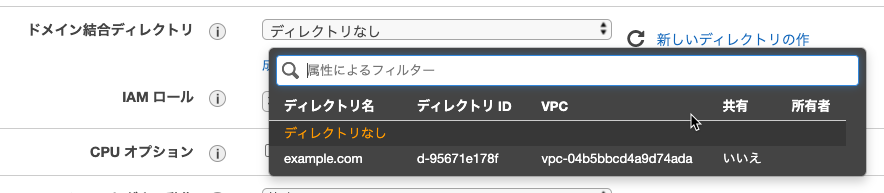

EC2 Windowsインスタンスをシームレスにドメイン参加

EC2起動ウィザードに結合ディレクトリが表示されるようになりましたので選択しました。

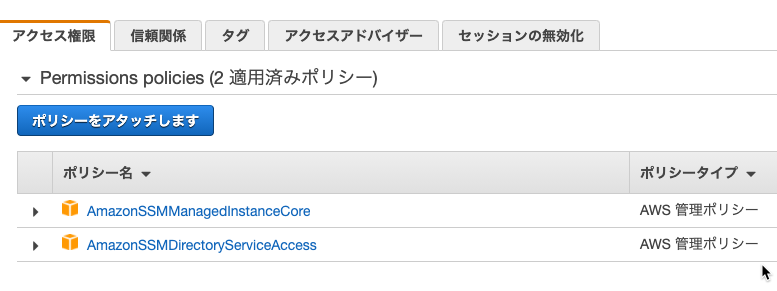

IAMロールには以下のロールが必要なので用意しました。

* AmazonSSMManagedInstanceCore

* AmazonSSMDirectoryServiceAccess

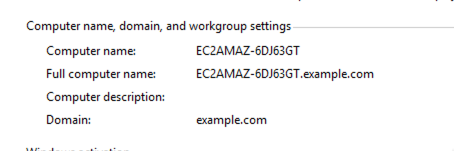

起動したWindowsインスタンスはドメイン参加済でした。

既存のActive Directoryをそのまま利用できるので便利ですね。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

ad

ad

関連記事

-

-

WordPressをAmazon CloudFrontで配信してついでにACM(AWS Certificate Manager)を使って常時SSL化する

当サイトの500と502の発生状況がドイヒーであるとの苦情をいただきまして、Am …

-

-

S3バケットのデフォルト暗号化はデフォルトだったことを確認しました

S3バケットのデフォルト暗号化は名前のとおりだとデフォルトなので、暗号化を指定し …

-

-

AWSアカウントルートユーザーのMFAでYubicoセキュリティキーを設定した

先日Yubico セキュリティキーを購入して、USBにささなければならないのがな …

-

-

Feedlyのフィードを自動でSlackへ投稿する(AWS Lambda , Amazon DynamoDB)

やりたいこと Feedlyで共有したいフィードに特定のタグを付けます。 特定のタ …

-

-

CloudWatch LogsメトリクスフィルタでNginxのaccess_logから転送バイト数をモニタリングする

ユーザーガイドのApache ログからのフィールドの抽出を見てて、これ、Ngin …

-

-

AWS EC2 でインスタンスにIPアドレスを紐付ける

AWS EC2で作ったサーバは何もしなければ起動するたびにIPアドレスが変わって …

-

-

cfn-initでEC2インスタンスにPHPをインストールしWebサーバーを起動する

AWS CloudFormation による Amazon EC2 へのアプリケ …

-

-

「機械学習モデルをトレーニングする」チュートリアル

Amazon SageMaker Clarifyのデモを記録しておきたいので「機 …

-

-

RocketChatの匿名登録時のtoo many requestsエラー対応

匿名ユーザー登録時のtoo many requestsエラー RocketCha …

-

-

DynamoDB Accelerator(DAX)のサンプルアプリケーション(Python)を実行

DynamoDBデベロッパーガイドのDynamoDB Accelerator(D …