AWS Client VPNの接続ログを確認しました

2021/07/07

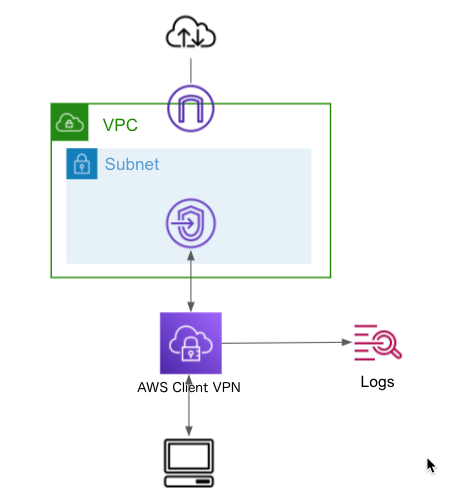

AWS Client VPNを設定しましたで証明書とかせっかく作ったので、いろいろ試してみます。

接続ログを有効にしてみました。

CloudWatchのロググループは、事前に作成しておく必要がありました。

ログストリームは自動生成されました。

目次

接続成功のログ

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 |

{ "connection-log-type": "connection-attempt", "connection-attempt-status": "successful", "connection-attempt-failure-reason": "NA", "connection-id": "cvpn-connection-0858586fa04af3dc8", "client-vpn-endpoint-id": "cvpn-endpoint-0702364d39b4e5304", "transport-protocol": "udp", "connection-start-time": "2021-07-07 13:38:37", "connection-last-update-time": "2021-07-07 13:38:37", "client-ip": "192.168.0.130", "common-name": "client1.domain.tld", "device-type": "mac", "device-ip": "xxx.xxx.xxx.xxx", "port": "62349", "ingress-bytes": "0", "egress-bytes": "0", "ingress-packets": "0", "egress-packets": "0", "connection-end-time": "NA", "connection-duration-seconds": "0" } |

クライアントIPは接続成功して設定されるのですね。

接続失敗のログ

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 |

{ "connection-log-type": "connection-attempt", "connection-attempt-status": "failed", "connection-attempt-failure-reason": "client-connect-handler-invalid-response", "connection-id": "cvpn-connection-015ea98db63257637", "client-vpn-endpoint-id": "cvpn-endpoint-0702364d39b4e5304", "transport-protocol": "udp", "connection-start-time": "NA", "connection-last-update-time": "2021-07-07 13:37:55", "client-ip": "NA", "common-name": "client1.domain.tld", "device-type": "mac", "device-ip": "xxx.xxx.xxx.xxx", "port": "63453", "ingress-bytes": "0", "egress-bytes": "0", "ingress-packets": "0", "egress-packets": "0", "connection-end-time": "NA", "connection-duration-seconds": "NA" } |

これは、AWS Client VPNのクライアント接続ハンドラを試してみましたを試しているときに、レスポンススキーマを間違えてたときのログです。

切断のログ

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

{ "connection-log-type": "connection-reset", "connection-attempt-status": "NA", "connection-attempt-failure-reason": "NA", "connection-id": "cvpn-connection-0858586fa04af3dc8", "client-vpn-endpoint-id": "cvpn-endpoint-0702364d39b4e5304", "transport-protocol": "udp", "connection-start-time": "2021-07-07 13:38:37", "connection-last-update-time": "2021-07-07 13:49:08", "client-ip": "192.168.0.130", "common-name": "client1.domain.tld", "device-type": "mac", "device-ip": "xxx.xxx.xxx.xxx", "port": "62349", "ingress-bytes": "6485552", "egress-bytes": "18366976", "ingress-packets": "18947", "egress-packets": "21526", "connection-end-time": "2021-07-07 13:49:08", "connection-reset-status": "NA", "connection-duration-seconds": "631" } |

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「AWS認定資格試験テキスト AWS認定AIプラクティショナー」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

関連記事

-

-

「JAWS-UG DE&I AWS re:Invent 2024 recap サーバーレス ハンズオン」でサポーターしてきました

JAWS-UG DE&I開催の「AWS re:Invent 2024 r …

-

-

S3バケットポリシーですべてDenyにしてしまったらルートユーザーの出番

特定のConditionsを指定して、それ以外はすべて拒否するS3バケットポリシ …

-

-

Microsoft TeamsのOutgoing Webhooksを使ってAWS Lambda(Python), Amazon API Gatewayとbot

Microsoft Teamsの検証その2、Slackで実装しているbotも対応 …

-

-

AWSアカウント内のすべてのS3バケットを削除するLambda(Python)

やりたいこと 特定アカウント内のS3バケットを全部削除したいです。 バケット内の …

-

-

AWS Secrets ManagerのローテーションでLambda関数の管理が必要なくなりました

Amazon RDS と AWS Secrets Manager の統合を発表と …

-

-

AWS Expert Online at JAWS-UG首都圏エリアに参加して「Amazon EC2 スポットインスタンス再入門」を聞いてきた

AWS Expert Onlineという勉強会がありまして、AWS ソリューショ …

-

-

AWS CodeCommitのリポジトリをiPhoneのWorkingCopyアプリから使う

iPhoneからも執筆できるようにしておこうと思いまして、iOSアプリのGitク …

-

-

CloudTrailイベントのコストしか発生していないリージョンのコスト発生源を調査しました

調査のきっかけ ふと検証用AWSアカウントのCostExplorerを見てました …

-

-

AWS CodPipelineの実行モードの動作確認しました

AWS CodePipelineの3つの実行モード(SUPERSEDED(優先済 …

-

-

Mountpoint for Amazon S3を試しました

このブログでは、画像などの配信にS3を使用しています。 WordPressのプラ …