AWS複数アカウントのリソースをLambda(Python)から一括操作したくて

2020/01/16

AWSの複数アカウント(30ちょい)のリソースをまとめて自動処理したくて。

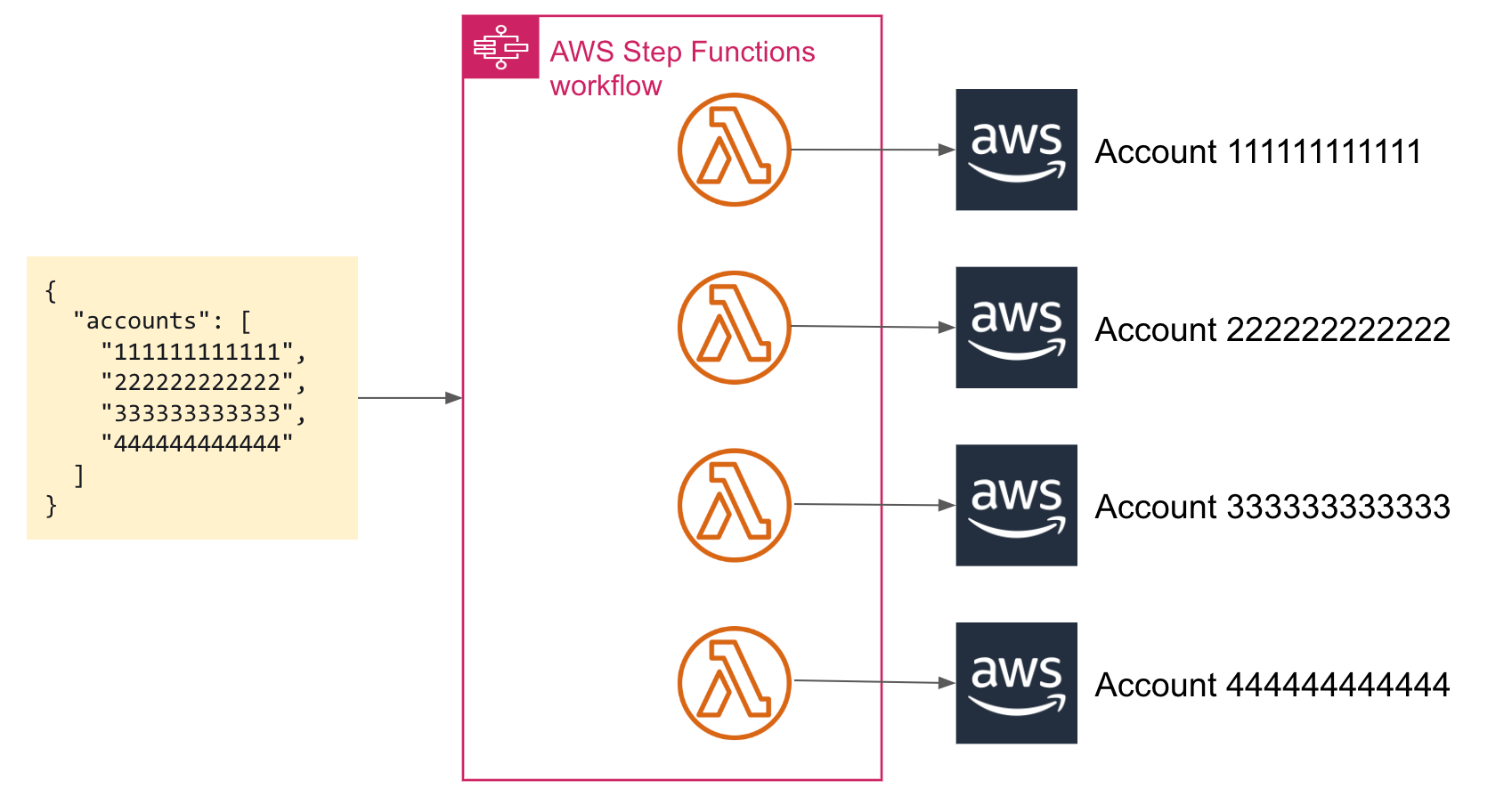

とりあえず、上記のようなアーキテクチャにしました。

操作をする人は、少なくとも次のような人の予定なので問題ないはず。

* マネジメントコンソールにログインして、StepFunctionsステートマシンの実行ができる。

* Jsonを嫌がらない。

AWS StepFunctionsの動的並列処理が可能になってましたので、使いました。

超便利じゃないですか。

目次

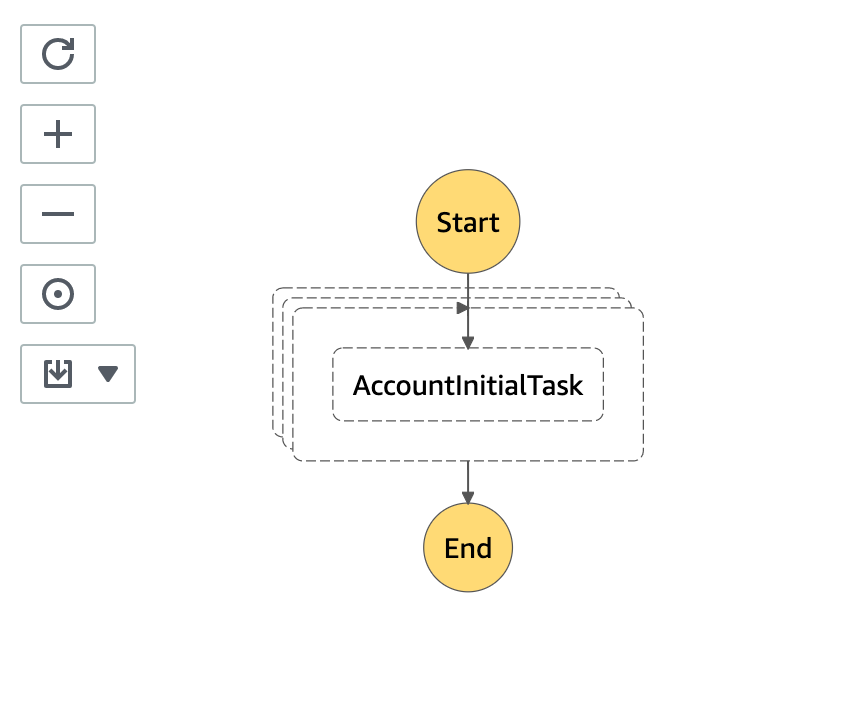

StepFunctions ステートマシン

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 |

{ "StartAt": "AccountInitialMap", "States": { "AccountInitialMap": { "Type": "Map", "InputPath": "$", "ItemsPath": "$.accounts", "Iterator": { "StartAt": "AccountInitialTask", "States": { "AccountInitialTask": { "Type": "Task", "Resource": "arn:aws:lambda:us-east-2:000000000000:function:account-initialize", "End": true } } }, "End": true } } } |

TypeはMapにするとのこと。

InputPathでこのステートに渡す情報、というのは他のステートと同じですね。

配列処理するの対象がItemsPathですね。

Iteratorに配列処理をするStatesを書いていきます。

他に使ってませんが、MaxConcurrencyというのがあって、この配列処理の同時実行数を制御できます。

今回は最大でも30そこそこなので、一気にやってもらいます。

ステートマシン開始時の入力には、アカウントの配列を渡します。

出来ました。

Lambda関数

こちら[Lambdaでクロスアカウント] Lambda 関数で AssumeRole して他の AWS アカウントのリソースにアクセスするでやりたいことがそのまま過不足なく実現できましたので、参考というよりそのまま使わせていただきました。

- ランタイム : Python 3.8

IAMロールのポリシーはstsのAssumeRoleを許可してます。

対象のアカウントは変動するかもなのでワイルドカードにしています。

これと、いつものAWS管理ポリシーの「AWSLambdaBasicExecutionRole」もCloudWatchLogsにログを出力するためにアタッチしています。

|

1 2 3 4 5 6 7 8 9 10 11 |

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "sts:AssumeRole", "Resource": "*" } ] } |

対象のアカウントのロール側の信頼ポリシーでは、Lamda関数を実行するアカウントを許可しています。

ソースコード

繰り返しますが、[Lambdaでクロスアカウント] Lambda 関数で AssumeRole して他の AWS アカウントのリソースにアクセスするをそのまま使っております。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 |

import logging import boto3 import json import os from boto3.session import Session logger = logging.getLogger() logger.setLevel(logging.INFO) role_name = os.getenv('role_name', '') region = os.getenv('region', '') user_name = os.getenv('user_name', '') def sts_assume_role(account_id): role_arn = "arn:aws:iam::{account_id}:role/{role_name}".format( account_id=account_id, role_name=role_name ) session_name = "session" client = boto3.client('sts') response = client.assume_role( RoleArn=role_arn, RoleSessionName=session_name ) session = Session( aws_access_key_id=response['Credentials']['AccessKeyId'], aws_secret_access_key=response['Credentials']['SecretAccessKey'], aws_session_token=response['Credentials']['SessionToken'], region_name=region ) return session def lambda_handler(event, context): logger.info(event) session = sts_assume_role(event) s3 = session.client('s3') buckets = s3.list_buckets() logger.info(buckets) return { 'statusCode': 200, 'body': buckets['Buckets'][0]['Name'] } |

スイッチロールした結果として、そのアカウントの1つ目のバケット名を返すようにしています。

出来ました〜!

さて、これで各アカウントでやりたい処理をやりたい放題です!

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

ad

ad

関連記事

-

-

API GatewayのアクセスログをCloudWatchに記録する

Amazon API GatewayのアクセスログをCloudWatchに記録で …

-

-

Amazon Bedrock Conversational Builderを使用してAIエージェントを作成してみました

2024年10月16日に「Amazon Bedrock のエージェントが Con …

-

-

Amazon Q Developer for CLIでAWS Diagram MCP Serverを使ってAWSアイコンを使った図を書いてもらいました

MacにインストールしているAmazon Q Developer for CLI …

-

-

RDSインスタンスのストレージをgp2からgp3に変更しました

2022/11/9にRDSでgp3ボリュームが使用できるようになりました。 Am …

-

-

CloudFormationドリフト検出

CloudFormationスタックのドリフト検出を確認しました。 CloudF …

-

-

AWS Protonの管理者ガイドとユーザーガイドのチュートリアル

AWS Proton管理者ガイドのAWS Management Console …

-

-

AWS KMSマルチリージョンキーを確認しました

2021年6月にKMS マルチリージョンキーがリリースされました。 マルチリージ …

-

-

Amazon Linux にnodejsとmongoDBをインストールする

EPEL リポジトリを利用してnodejsとnpmをインストールする [bash …

-

-

AWS GlueでAurora JDBC接続でS3へのジョブを実行

Aurora Serverless v1のMySQLタイプデータベースからS3へ …

-

-

AWSのAmazon LinuxにGitマスターサーバをインストールしてRedmineリポジトリブラウザで見る

Amazon LinuxにGitをインストールする Gitをインストールして自動 …