AWS Organizations SCPで許可ポリシーの設定をし継承の関係を確認する

2021/08/07

ユーザーガイドのサービスコントロールポリシーの例にはDeny(拒否)ばっかりでAllow(許可)の例がないので、一応試しておきます。

SCP 構文にも記載があるように、Allow(許可)では、NotAction、Conditionが使えません。

Resourceも”*”のみです。

これに違反すると保存時に「The provided policy document does not meet the requirements of the specified policy type.」となりました。

## 環境

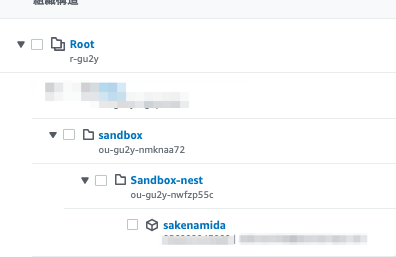

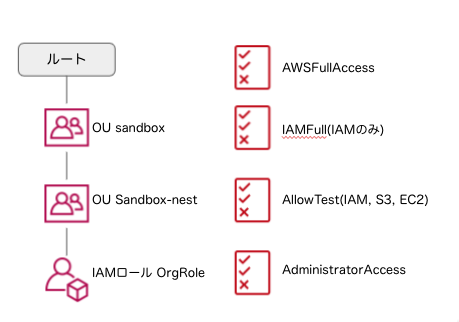

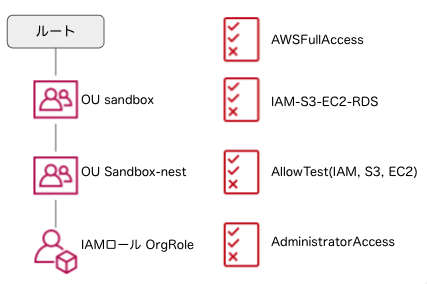

root->sandbox->Sandbox-nestに以下のSCPをアタッチしました。

この検証でSCPはEC2, S3, IAMを許可したAllowTestというSCPを作成しました。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Action": [ "EC2:*", "S3:*", "IAM:*" ], "Resource": "*" } ] } |

目次

OUのSCP継承を確認する

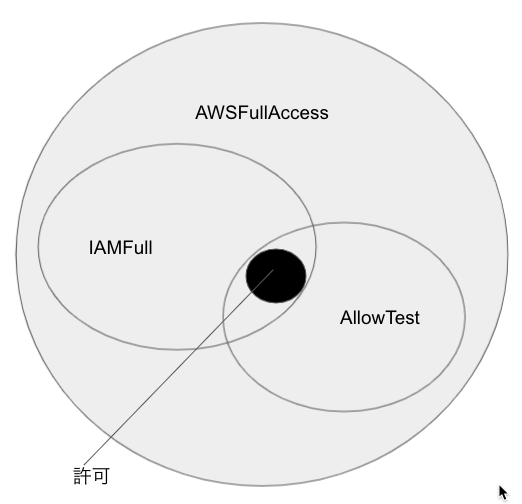

rootにはすべてを許可するFullAWSAccessというAWS管理SCPがアタッチされています。

配下のOUに継承されています。

|

1 2 3 4 5 6 7 8 9 10 11 |

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "*", "Resource": "*" } ] } |

sandboxには、IAMだけを許可するIAMFullをアタッチして、Sandbox-nestに継承しています。

|

1 2 3 4 5 6 7 8 9 10 11 12 |

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Action": "IAM:*", "Resource": "*" } ] } |

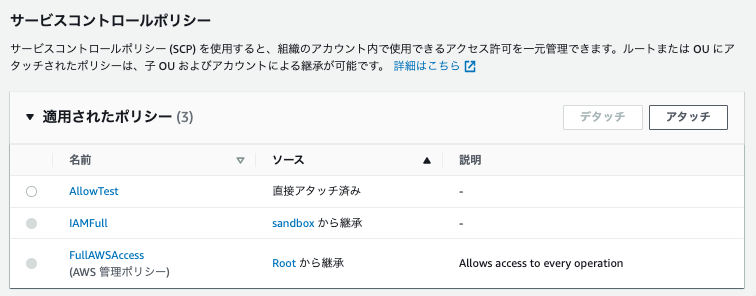

Sandbox-nestに上記のAllowTestをアタッチして、sakenamidaアカウントを子として登録しています。

sakenamidaアカウントのIAMロールOrgRoleにはAWS管理ポリシーAdministraotrAccessを設定しています。

スイッチロールしてsakenamidaアカウントにクロスアカウントアクセスしてみます。

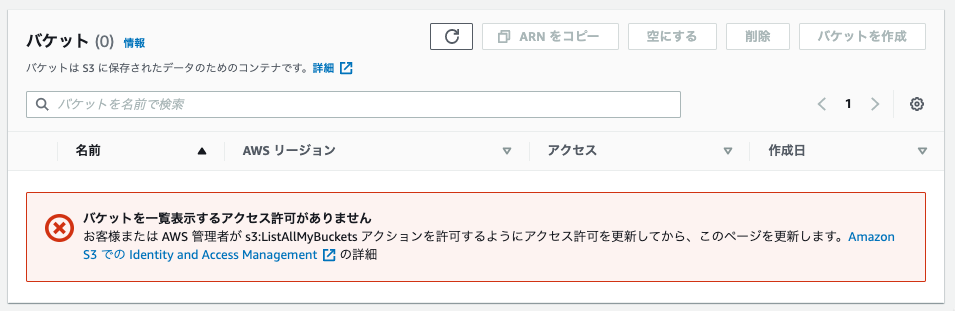

IAM以外はすべて拒否されました。

sandboxからの継承により、配下のOUではIAMしか許可されなくなったしまったのですね。

ありそうな継承を確認する

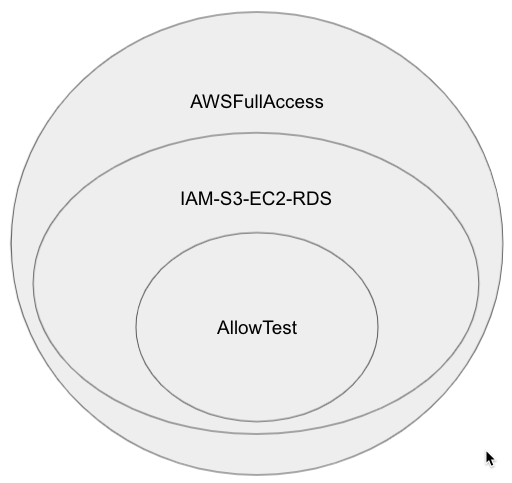

継承はどんどん権限が狭くなるほうが実際にありそうですね。

このような構成に変えました。

sandboxにアタッチしたIAM-S3-EC2-RDSポリシーは名前どおり、IAM, S3, EC2, RDSにフルアクセス権限を追加しました。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Action": [ "EC2:*", "S3:*", "IAM:*", "RDS:*", ], "Resource": "*" } ] } |

下にいくほど権限が絞り込まれていきます。

IAMロールは面倒なのでAdministrtorAccessのままです。

スイッチロールしてsakenamidaアカウントにクロスアカウントアクセスしてみます。

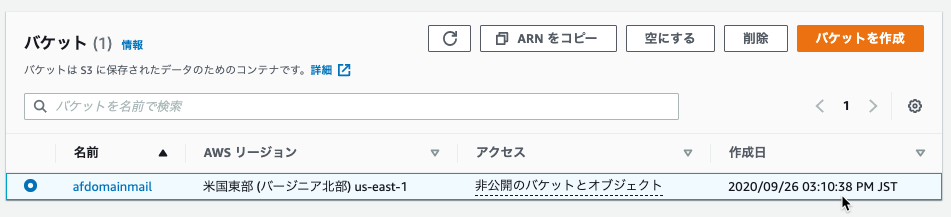

S3にアクセスできました。

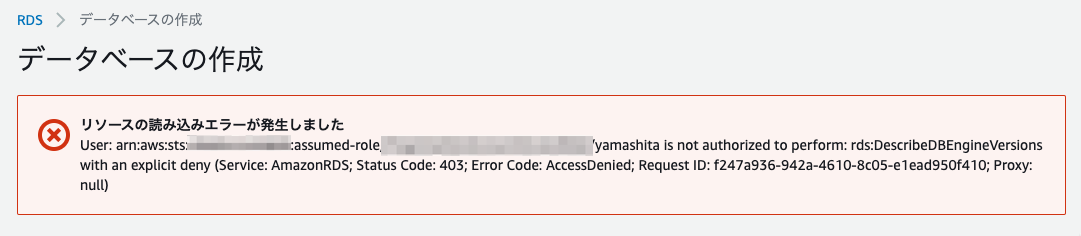

RDSにはアクセスできませんでした。

想定どおりでした。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「AWS認定資格試験テキスト AWS認定AIプラクティショナー」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

関連記事

-

-

Cloud9でCodeWhispererを使用する

アクセス権限 Cloud9のEC2に設定するIAMロールのIAMポリシーで co …

-

-

よくあるサーバーレスアーキテクチャで質問フォーム

この記事はServerless2 Advent Calendar 2018に参加 …

-

-

T2.microからT3.nanoに変更(メモリエラーも対応)

このブログのEC2インスタンスをT2.micro 1インスタンスからT3.nan …

-

-

Amazon VPCでIPv6を使用する

VPCのIPv6を設定してみました。 設定 [Amazon 提供の IPv6 C …

-

-

AWS GlueでAurora JDBC接続でS3へのジョブを実行

Aurora Serverless v1のMySQLタイプデータベースからS3へ …

-

-

CloudWatchアラームをAWS CLIでテスト

CloudWatchアラームをテストするコマンドです。 –state …

-

-

GoogleフォームからAPI Gatewayで作成したREST APIにPOSTリクエストする

「API GatewayからLambdaを介さずにSNSトピックへ送信」の続きで …

-

-

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー」を執筆いたしました

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー」という本の第 …

-

-

CloudWatch Logs機密データ保護を設定しました

Amazon CloudWatch Logs を使用して機密データを保護するがリ …

-

-

JAWS FESTA 2017 Reverse X re:Birth

JAWS FESTA 2017 中四国 今年はブログタイトル「JAWS FEST …