Amazon Route 53 Resolverを設定確認

2021/10/28

Route 53 Resolverを設定しました。

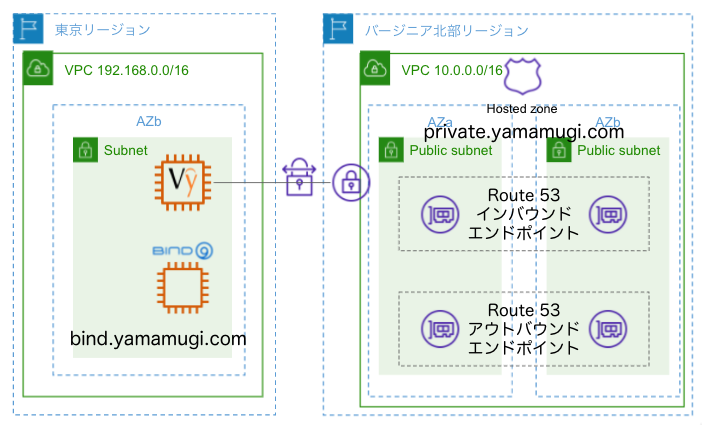

東京リージョンのVPCをオンデマンドに見立てて、Amazon VPCにオンプレミス検証環境想定プライベートDNSサーバー(BIND)をEC2で起動するで起動したDNSサーバーにオンプレミスに見立てたオハイオリージョンにVyOSインスタンスを起動して東京リージョンからVPN接続のVyOSでVPN接続しました。

バージニア北部リージョンでは、Amazon Route 53プライベートホストゾーン設定で設定した、プライベートホストゾーンを設定したVPCです。

それぞれ管理しているドメインは以下です。

* 東京(オンプレミス) bind.yamamugi.com

* バージニア北部(AWS) private.yamamugi.com

目次

Route 53 Resolverの設定

Route 53リゾルバー設定画面で[エンドポイントの設定]ボタンを押下しました。

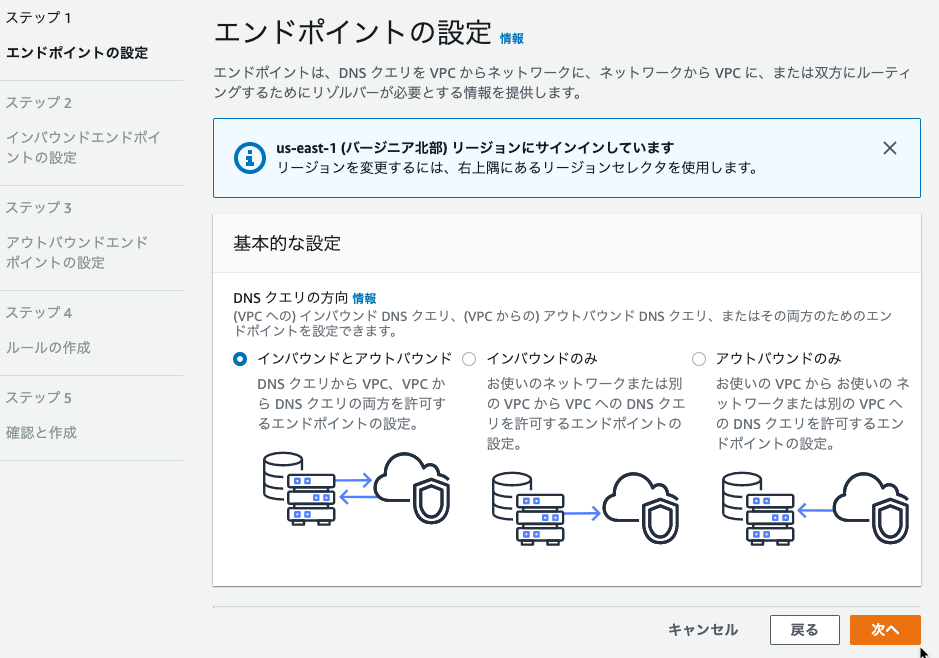

インバウンド、アウトバウンド両方を設定しました。

インバウンドから設定します。

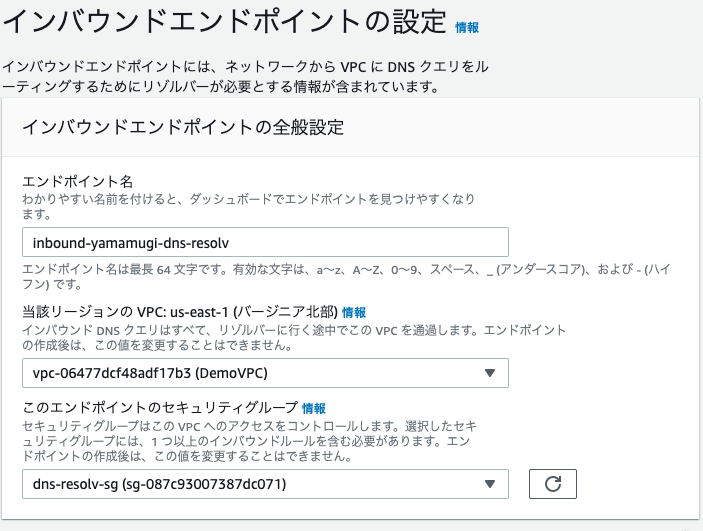

セキュリティグループはTCP(53), UDP(53)両方どこからでもアクセス可能にしました。

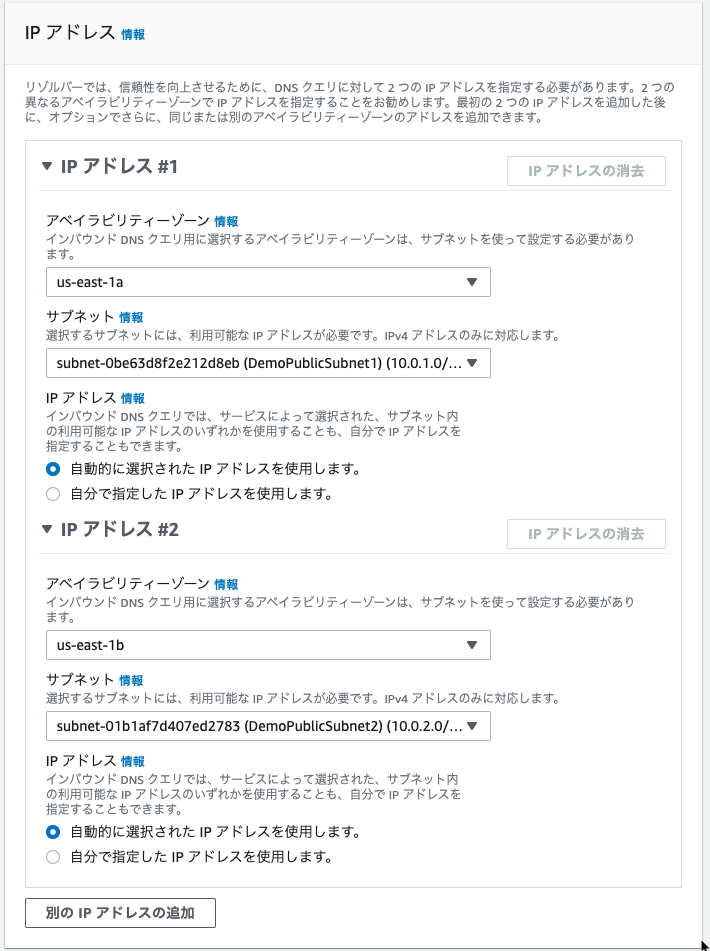

エンドポイントは指定したアベイラビリティゾーンにENIを作成します。

複数のアベイラビリティゾーンを指定して高可用構成にします。

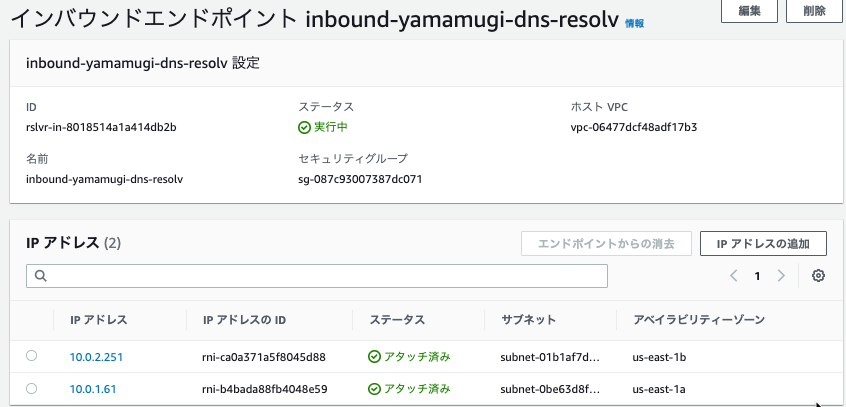

インバウンドエンドポイントが作成されました。

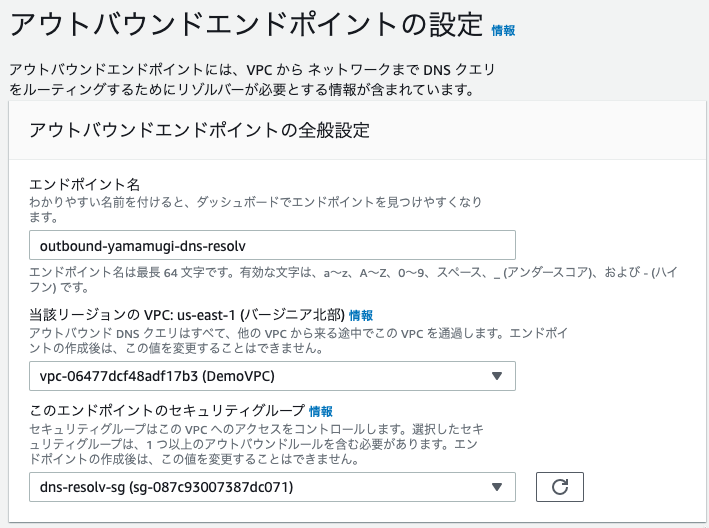

アウトバウンドエンドポイントも同様に設定しました。

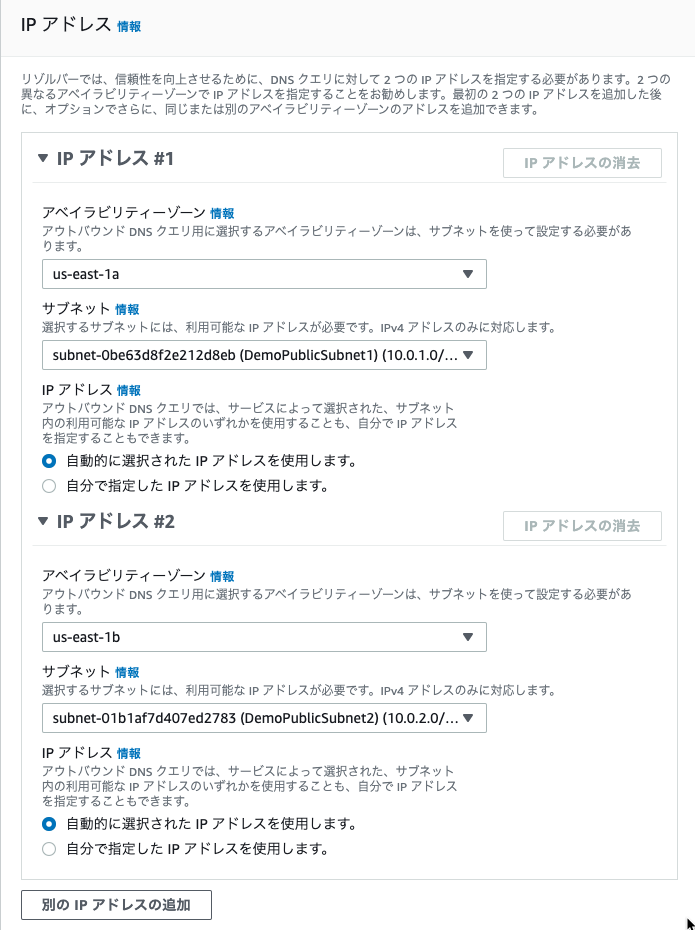

アウトバウンドエンドポイントも複数のアベイラビリティゾーンを指定しました。

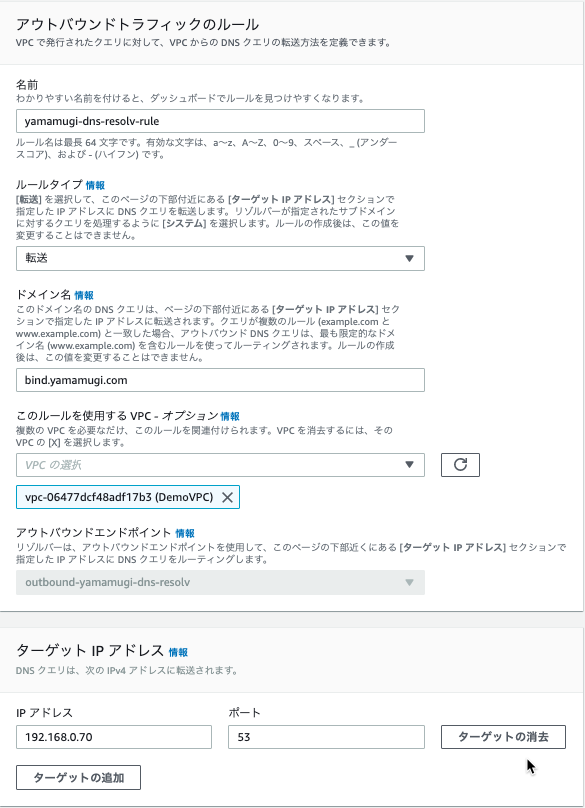

アウトバウンドトラッフィクのルール設定で、転送タイプでドメインとターゲットとなるBINDのプライベートIPアドレスを指定しました。

BINDの追加設定

|

1 2 3 4 5 |

zone "private.yamamugi.com" { type forward; forwarders {10.0.1.61; 10.0.2.251; }; }; |

type forwardのzoneを追加しました。

forwardersには、インバウンドエンドポイントのプライベートIPアドレスを指定しました。

確認

それぞれのVPCに作成したEC2インスタンスから、digコマンドで名前解決を確認しました。

それぞれのDNSのサブドメインdemo.でAレコードを設定しました。

東京(オンプレミス)からバージニア北部(AWS)側の確認

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

$ dig demo.private.yamamugi.com ; <<>> DiG 9.11.4-P2-RedHat-9.11.4-26.P2.amzn2.5.2 <<>> demo.private.yamamugi.com ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 52680 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 13, ADDITIONAL: 27 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;demo.private.yamamugi.com. IN A ;; ANSWER SECTION: demo.private.yamamugi.com. 300 IN A 10.0.1.229 ;; Query time: 165 msec ;; SERVER: 192.168.0.70#53(192.168.0.70) ;; WHEN: Sun Jul 18 11:42:58 UTC 2021 ;; MSG SIZE rcvd: 866 |

10.0.1.229で引けました。

バージニア北部(AWS)から東京(オンプレミス)側の確認

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

$ dig demo.bind.yamamugi.com ; <<>> DiG 9.11.4-P2-RedHat-9.11.4-26.P2.amzn2.5.2 <<>> demo.bind.yamamugi.com ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 5906 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;demo.bind.yamamugi.com. IN A ;; ANSWER SECTION: demo.bind.yamamugi.com. 900 IN A 192.168.0.95 ;; Query time: 150 msec ;; SERVER: 10.0.0.2#53(10.0.0.2) ;; WHEN: Sun Jul 18 11:44:10 UTC 2021 ;; MSG SIZE rcvd: 67 |

192.168.0.95で引けました。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

ad

ad

関連記事

-

-

Amazon Pollyを使って覚えたい資料を耳から身体に染み込ませる

Amazon Pollyを使うとソースコードを一切かかなくても、テキストを音声に …

-

-

EC2のAMIとRDSのスナップショットを他のAWSアカウントに共有してブログサイトをAWSアカウント間で引っ越す

当ブログで使用しているEC2とRDSを環境の整理のため、他のAWSアカウントへ引 …

-

-

Amazon EC2 インスタンスメタデータサービス(IMDS) v2のみにしました

今さらながらですが、EC2 インスタンスメタデータサービス(IMDS) v2を確 …

-

-

「JAWS-UG Osaka 第22回勉強会 東西の中の人が語る!!! Microservices × Serverless On AWS」で運営と懇親会LTをしてきました

「JAWS-UG Osaka 第22回勉強会 東西の中の人が語る!!! Micr …

-

-

EC2ユーザーデータからメタデータを取得してRocket.Chatで80ポートを使用する

Rocket.Chatのデフォルトポート番号は3000です。 80を使うようにす …

-

-

オンプレミスに見立てたオハイオリージョンにVyOSインスタンスを起動して東京リージョンからVPN接続

AWSクイックスタートのActive Directory Domain Serv …

-

-

re:Invent 徒歩記(シアトルも)

このブログは、AWS re:invent 2018 Advent Calenda …

-

-

AWS Transit GatewayをResource Access Managerで他アカウントと共有

AWS Transit Gatewayを他アカウントに共有しました。 画面画像で …

-

-

S3バケットポリシーですべてDenyにしてしまったらルートユーザーの出番

特定のConditionsを指定して、それ以外はすべて拒否するS3バケットポリシ …

-

-

AWS DeepLensセットアップの儀

AWS DeepLensのセットアップを開始します。 AWS DeepLensを …