AWS SSOのIDソースをAD Connectorにしました

2022/03/27

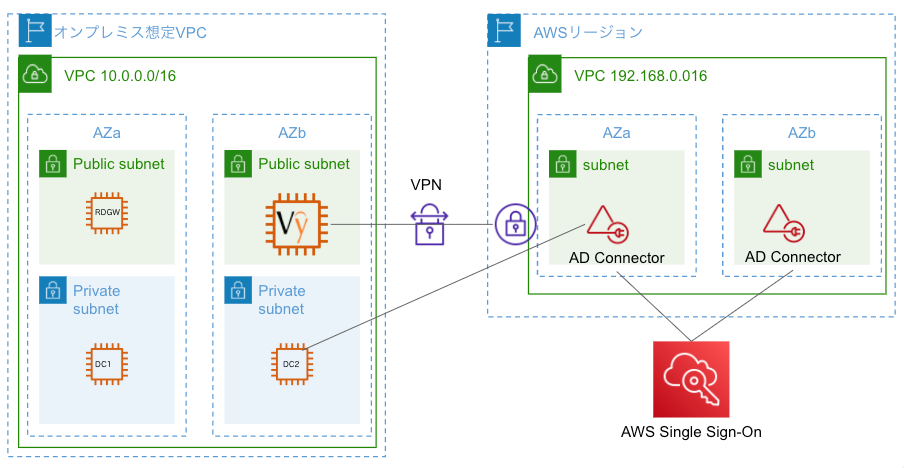

オンプレミス想定のActive DirectoryにVPN接続して、AD Connectorを作成、AWS SSOのIDソースにしました。

目次

関連ブログ

- AWSクイックスタートのActive Directory Domain Services on AWS

- オンプレミスに見立てたオハイオリージョンにVyOSインスタンスを起動して東京リージョンからVPN接続

- AD Connectorを作成してシームレスにドメイン参加する

AD Connector作成が初回失敗して再実行

オンプレミス想定のActive Directory側のEC2のセキュリティグループで、AD Connectorを設置するサブネットのIPアドレスに53,88, 389 TCP/UDPポートを許可していなかったため、作成失敗しました。

オンプレミス想定のActive Directory側のEC2のセキュリティグループに上記を追加。

ICMPはping確認用。

AD Connectorの作成

Smaillで作成しました。

awsconはADでexample.comドメインにあらかじめ作成しておいた接続用ユーザーです。

その他AD側の設定は、AD Connectorを作成してシームレスにドメイン参加するを参照しました。

既存のDNSアドレスは2つのADインスタンスのプライベートIPアドレスを指定しました。

VPCはAWS SSOを有効にするリージョンで作成しました。

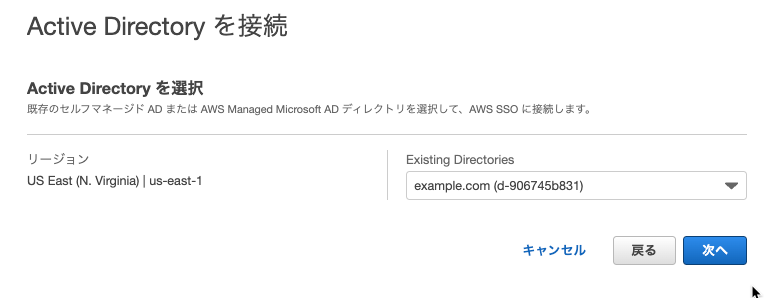

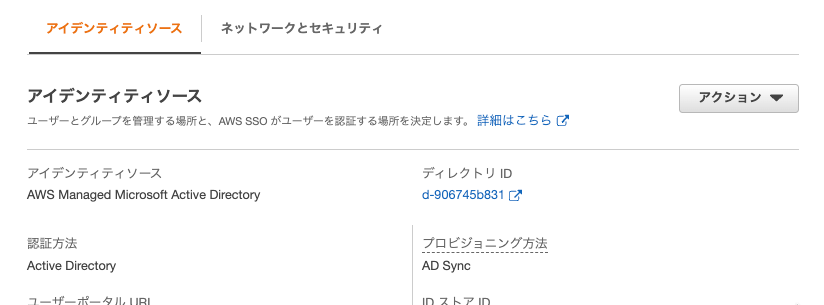

AWS SSOでIDソースにAD Connectorを設定

AWSアカウントでOrganizations組織を作成して、AWS SSOを有効化しました。

SSOダッシュボードで、[アイデンティティソースを選択]を選択しました。

[アクション]-[アイデンティティソースを変更]を選択しました。

[Active Directory]を選択しました。

Existing Directoriesで作成しておいたAD Connectorを選択しました。

「承諾」を入力して作成しました。

設定完了しました。

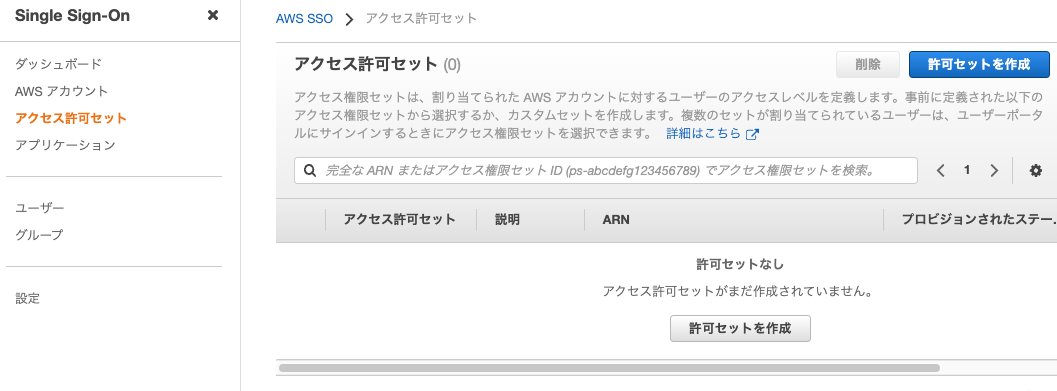

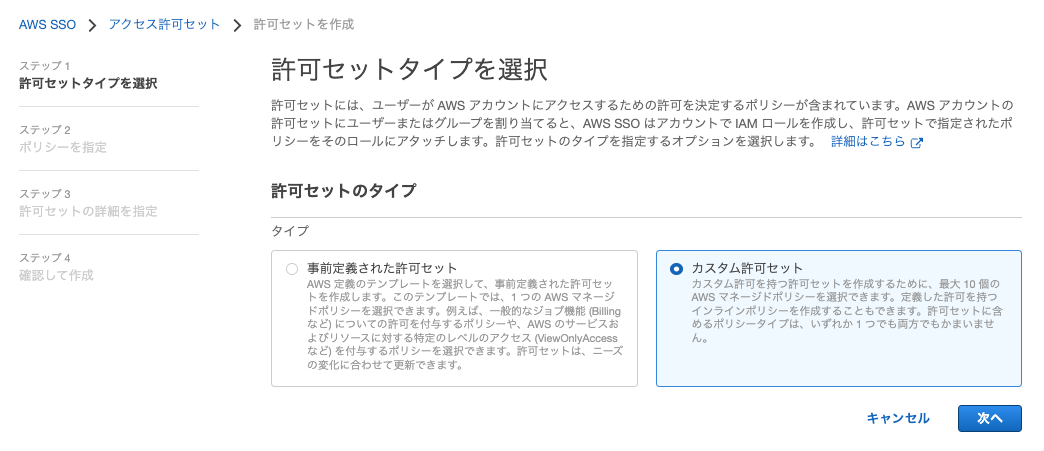

AWS SSOアクセス許可セットを作成

テストのためにIAMを読み込むことができる許可セットを作成しました。

アクセス許可セット画面で[許可セットを作成]ボタンを押下しました。

事前定義された許可セットではなく、[カスタム許可セット]を選択しました。

AWSマネージドポリシーのIAMReadOnlyAccessを選択しました。

インラインポリシーも書けるようです。

あとは名前を設定して作成しました。

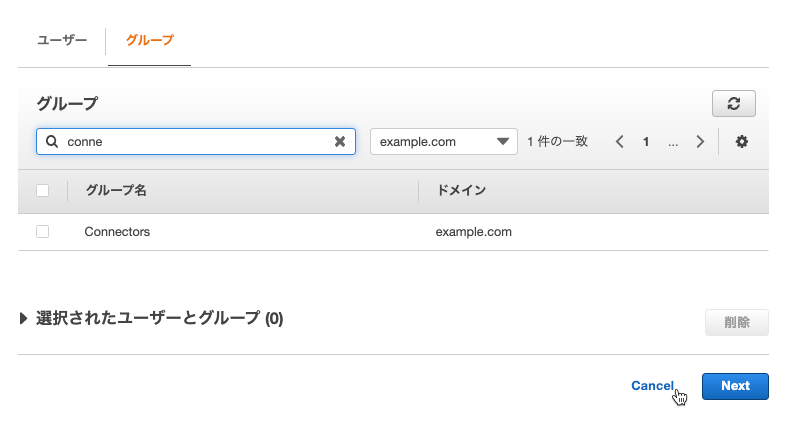

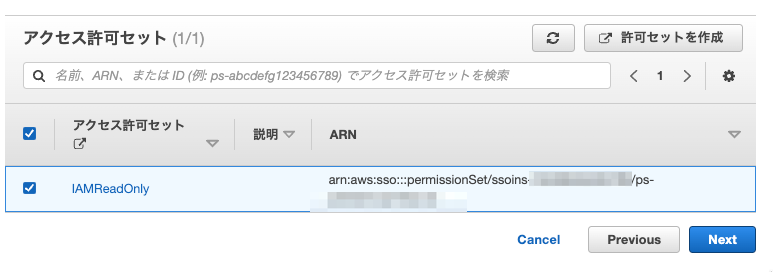

AWSアカウントにADユーザーを割り当て

Organizationsのメンバーアカウントを選択して、[ユーザーまたはグループを割り当て]を選択しました。

ADのグループを選択しました。

作成しておいた許可セットを選択しました。

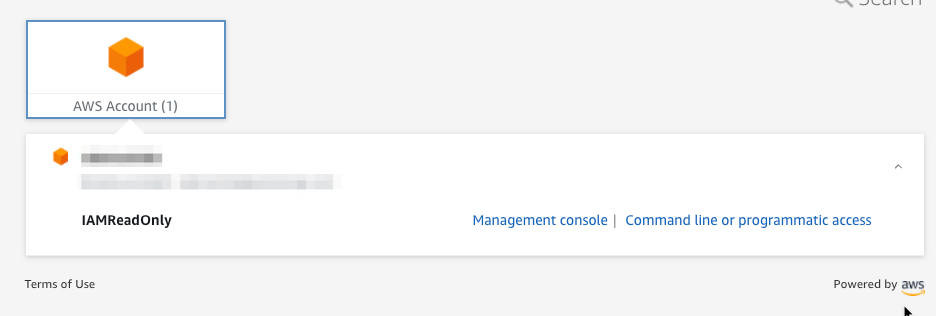

ポータルからサインイン

AWS SSOのポータルにADユーザーとパスワードでサインインしました。

アカウントが選択できました。

対象のアカウントのIDプロバイダとIAMロールを確認

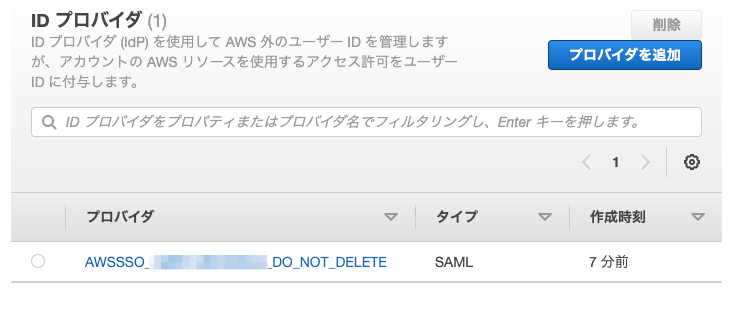

IDプロバイダに、AWS SSOによって自動で作成されたSAMLプロバイダがありました。

IAMロールには、SAMLプロバイダにsts:AssumeRoleWithSAMLを許可する信頼ポリシーのIAMロールが作成されていました。

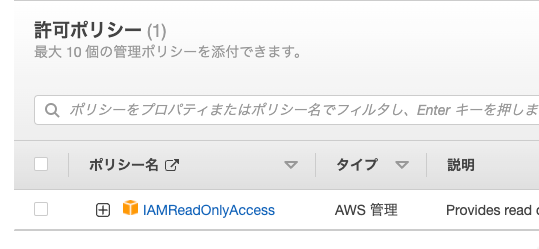

許可ポリシーには、許可セットで設定したIAMReadOnlyAccessが設定されていました。

デモ動画

サインインなどのデモはYoutubeで公開しています。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「AWS認定資格試験テキスト AWS認定AIプラクティショナー」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

関連記事

-

-

API GatewayをトリガーにしたときのLambdaリソースベースポリシー

先日、SwaggerからAPI Gatewayを作ったときに、API Gatew …

-

-

ALBの重み付けルーティングでカナリアリリースをしてみました

当ブログのAMIの更新と、ALBターゲットグループのヘルスチェックを変更したかっ …

-

-

Amazon SNSサブスクリプションフィルターを設定してPython(boto3)からPublish

上記のような構成でRocketChatを使うとき使わないときがあります。 都度都 …

-

-

Amazon LinuxにAlfresco Community Editionをインストールする

ダウンロード準備 Alfresco公式サイトで、「エンタープライズコンテンツ管理 …

-

-

SendGridのイベントをAPI Gateway -> Lambda(Python) -> DynamoDBに格納する

SendGridのメールイベントログはコンソールで確認出来るのは直近7日分で一括 …

-

-

AWS Network Firewallの入門

公式のGetting started with AWS Network Fire …

-

-

AWSアカウント内のLambda関数を削除するLambda(Python)

やりたいこと 特定のAWSアカウントの特定リージョンのAWS Lambda関数を …

-

-

CodeWhisperer(Visual Studio Code)でセキュリティスキャン

CodeWhispererのセキュリティスキャンを実行してみました。 画面下の[ …

-

-

Amazon VPCのAmazonProvidedDNSとほかメモ

VPCユーザーガイドのAmazon DNS について理解するの記載内容について実 …

-

-

Introduction to Amazon EKS Workshopの記録

AWS Workshop StudioのIntroduction to Amaz …