ブログ画像のシンガポールリージョンへのレプリケーションはじめました

2021/01/04

このブログの画像はS3バケットに保存して、CloudFront経由で配信しています。

2020/1/23の記事AWS BackupでRDSスナップショットをクロスリージョンコピーで、「S3はバケット間のクロスリージョンレプリケーションができるので別記事に書きます。」って書いておきながら何もしてませんでした。

これでは大うそつきになってしまいますので、1年経ってしまう前に実践しておきたいと思います。

目次

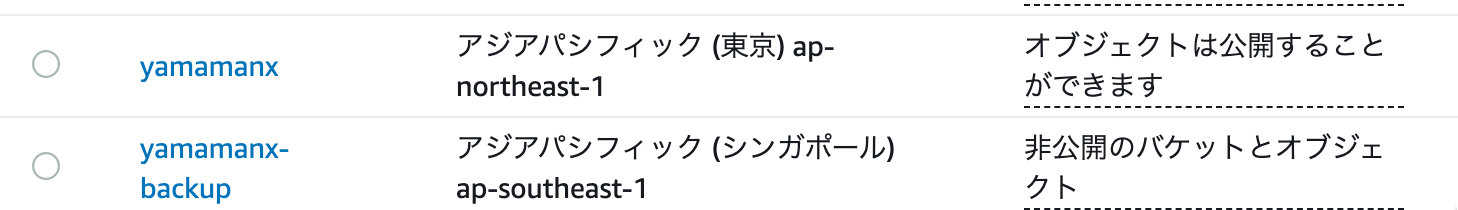

レプリケーション先バケットの作成

シンガポールリージョンに作成しました。

IAMロールの作成

レプリケーションに設定するためのIAMロールを作成します。

ユーザーガイドのレプリケーションのアクセス許可の設定を参照して作成しました。

信頼ポリシー

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

{ "Version":"2012-10-17", "Statement":[ { "Effect":"Allow", "Principal":{ "Service":"s3.amazonaws.com" }, "Action":"sts:AssumeRole" } ] } |

アクセスポリシー

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 |

{ "Version":"2012-10-17", "Statement":[ { "Effect":"Allow", "Action":[ "s3:GetReplicationConfiguration", "s3:ListBucket" ], "Resource":[ "arn:aws:s3:::yamamanx" ] }, { "Effect":"Allow", "Action":[ "s3:GetObjectVersion", "s3:GetObjectVersionAcl", "s3:GetObjectVersionTagging" ], "Resource":[ "arn:aws:s3:::yamamanx/*" ] }, { "Effect":"Allow", "Action":[ "s3:ReplicateObject", "s3:ReplicateDelete", "s3:ReplicateTags" ], "Resource":"arn:aws:s3:::yamamanx-backup/*" } ] } |

送信元と送信先両方に対しての権限が必要なのですね。

なるほど。

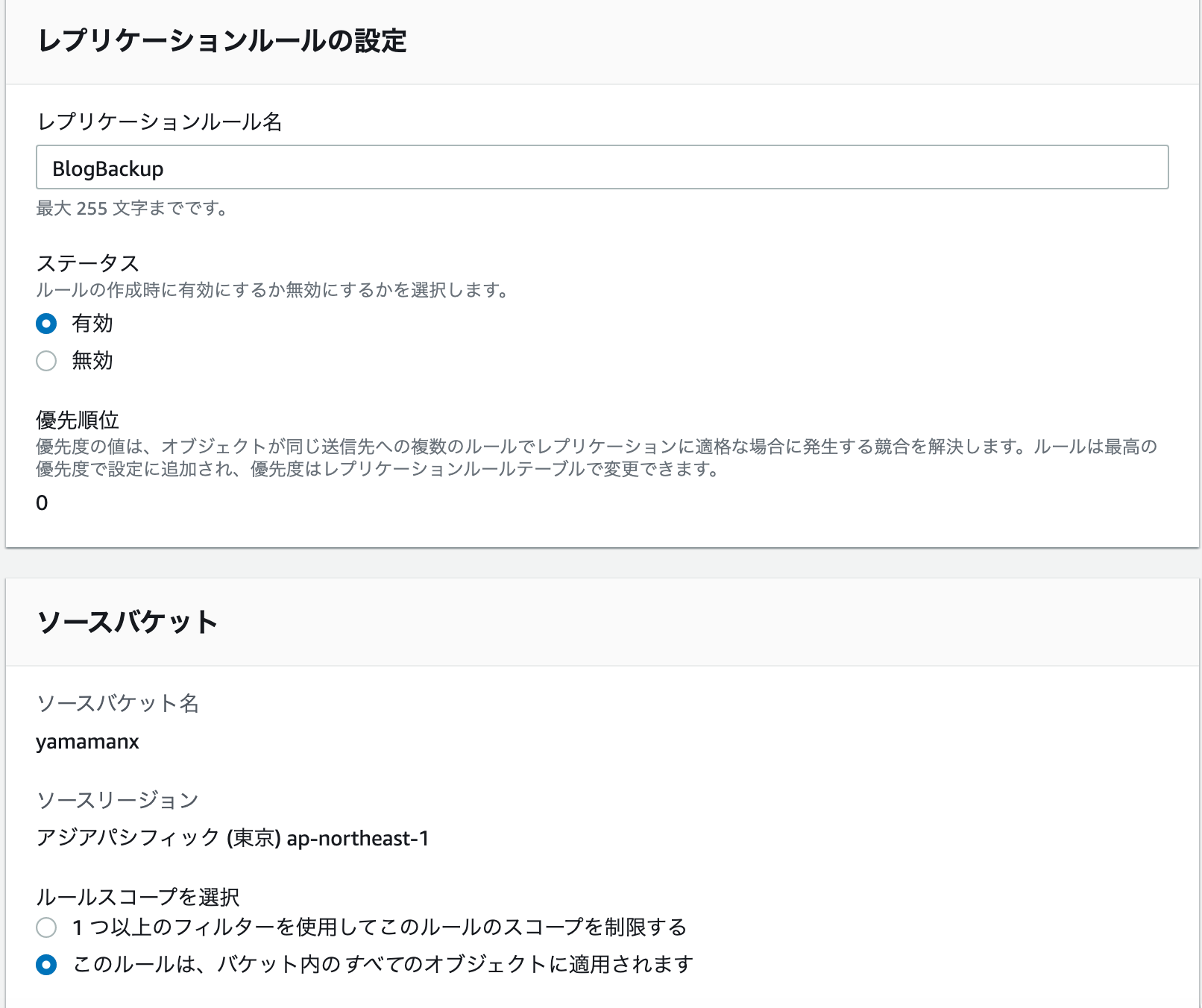

レプリケーションの設定

送信元のバケットの[管理]タブでレプリケーションルールを作成しました。

送信先バケットとIAMロールを選択しました。

送信先バケットではバージョニングを有効にしました。

送信元もバージョニングは有効にしています。

暗号化はなしで、送信先バケットでのストレージクラスは1ゾーンIAにしました。

もちろんアクセス頻度は低いというかほぼありませんし、万が一シンガポールリージョンの1つのAZにアクセスができない期間があってもそれが東京リージョンに何かあったときと同時という可能性は低いと考えられるからです。

その他はデフォルトで作成しました。

既存オブジェクトのコピー

こちらのQAドキュメントを参考に、s3 syncコマンドで実行しました。

ある Amazon S3 バケットから別のバケットにすべてのオブジェクトをコピーするにはどうすればよいですか?

実行環境は、AWS CloudShellです。

|

1 2 |

$ aws s3 sync s3://yamamanx s3://yamamanx-backup |

結果の確認

|

1 2 3 |

$ aws s3 ls --recursive s3://yamamanx --summarize > bucket-contents-source.txt $ aws s3 ls --recursive s3://yamamanx-backup --summarize > bucket-contents-target.txt |

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

ad

ad

関連記事

-

-

CloudFormation StackSetsでOrganizations組織のアカウントに一気にIAMロールを作成した

Organizationsで管理している各アカウントにIAMロールを作成したい場 …

-

-

IAMユーザーのマネジメントコンソールログインパスワードを変更してDynamoDBに記録するLambda(Python)

やりたいこと IAMユーザーのマネジメントコンソールへのサインインパスワードを動 …

-

-

Amazon FSx for Lustreのユーザーガイド入門演習

ファイルシステムの作成 FSx for Lustreを選択しました。 容量やスル …

-

-

AWS Global Acceleratorでアクセラレーターを作成する

バージニア北部、東京、大阪のEC2インスタンスをエンドポイントにして作成してみま …

-

-

CodeGuru ProfilerでLambda関数(Python 3.9)のパフォーマンスを確認した

CodeGuru ProfilerでPython 3.9のLambda関数の推奨 …

-

-

Amazon VPCにオンプレミス検証環境想定プライベートDNSサーバー(BIND)をEC2で起動する

オンプレミス想定の検証で使うために、Amazon VPCにプライベート向けDNS …

-

-

AWS Organizationsのルートユーザー管理(Root user management)でメンバーアカウントのルートユーザー認証を無効にしました

2024年11月発表のAWS Organizations を使用するお客様のため …

-

-

Amazon CloudSearchにAWS Lambda(Python)からデータをアップロードする

このブログはゆるっとアドベントカレンダー Advent Calendar 201 …

-

-

AWSアカウントのルートユーザーのセキュリティ認証情報

アカウント作成時にはMFA設定するためにIAMダッシュボードからアクセスするので …

-

-

ads.txtをS3に配置してCloudFrontで設定する

ads.txtのダウンロード ads.txt設置してねってメールが来てました。 …