Amazon CloudWatch クロスリージョンクロスアカウントダッシュボードを作成

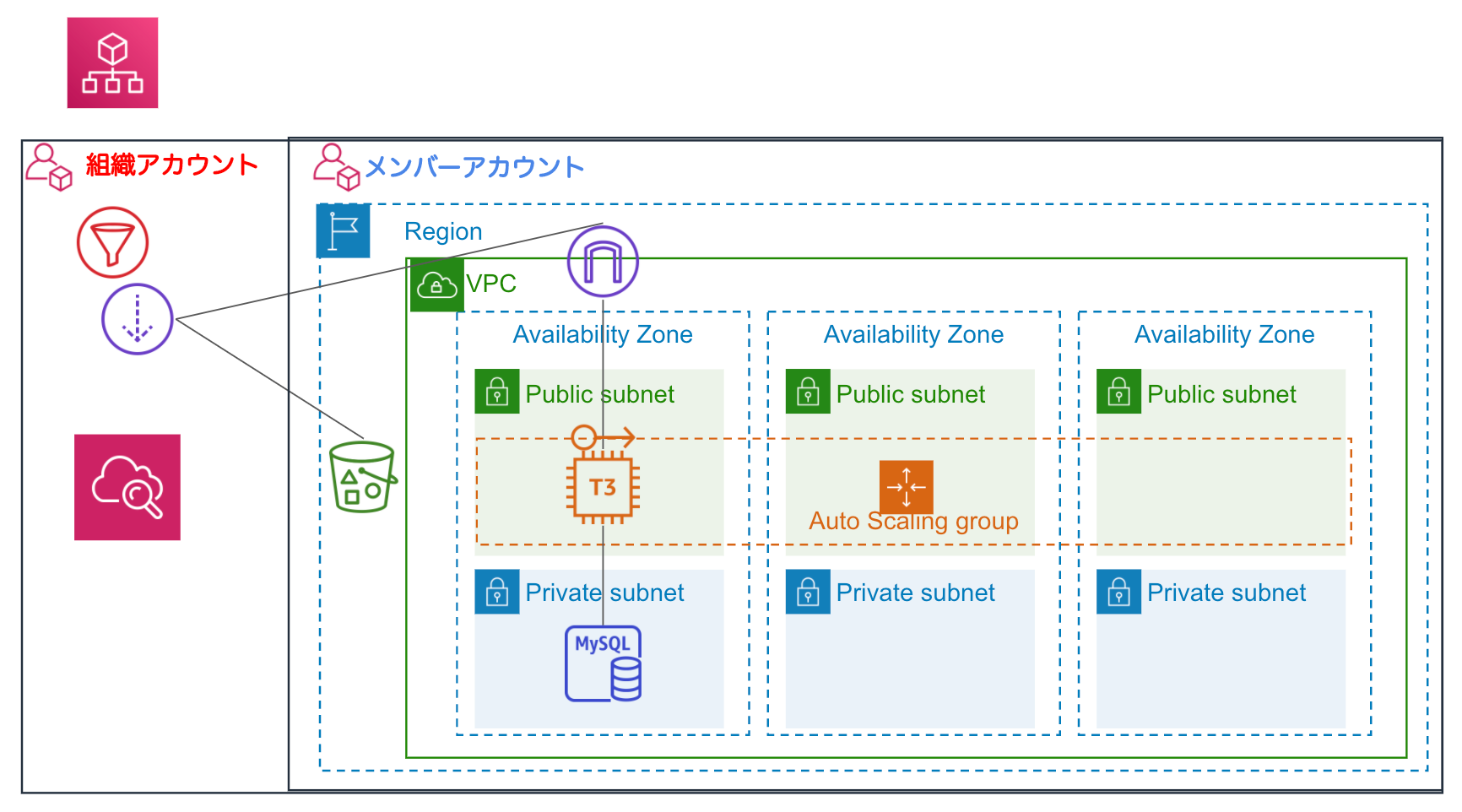

本ブログのCloudFrontとWAFのアカウントと、EC2、RDS、S3などオリジンのアカウントが別アカウントです。

これを1つのAmazon CloudWatchダッシュボードでまとめて見れるようにしたいです。

目次

クロスアカウントクロスリージョンダッシュボード

2019年11月に、Amazon CloudWatch を使用したクロスアカウントクロスリージョンダッシュボードという非常に便利な機能がリリースされていますので、これを有効にして設定します。

対象の環境

AWS Organizationsを使わなくても、設定できるそうですが、私の環境ではCloudFrontとWAFのアカウントがOrganizationsの組織アカウント、EC2、RDS、S3などオリジンのアカウントがメンバーアカウントですので、Organizationsを使った設定手順です。

組織アカウント側にダッシュボードを作成します。

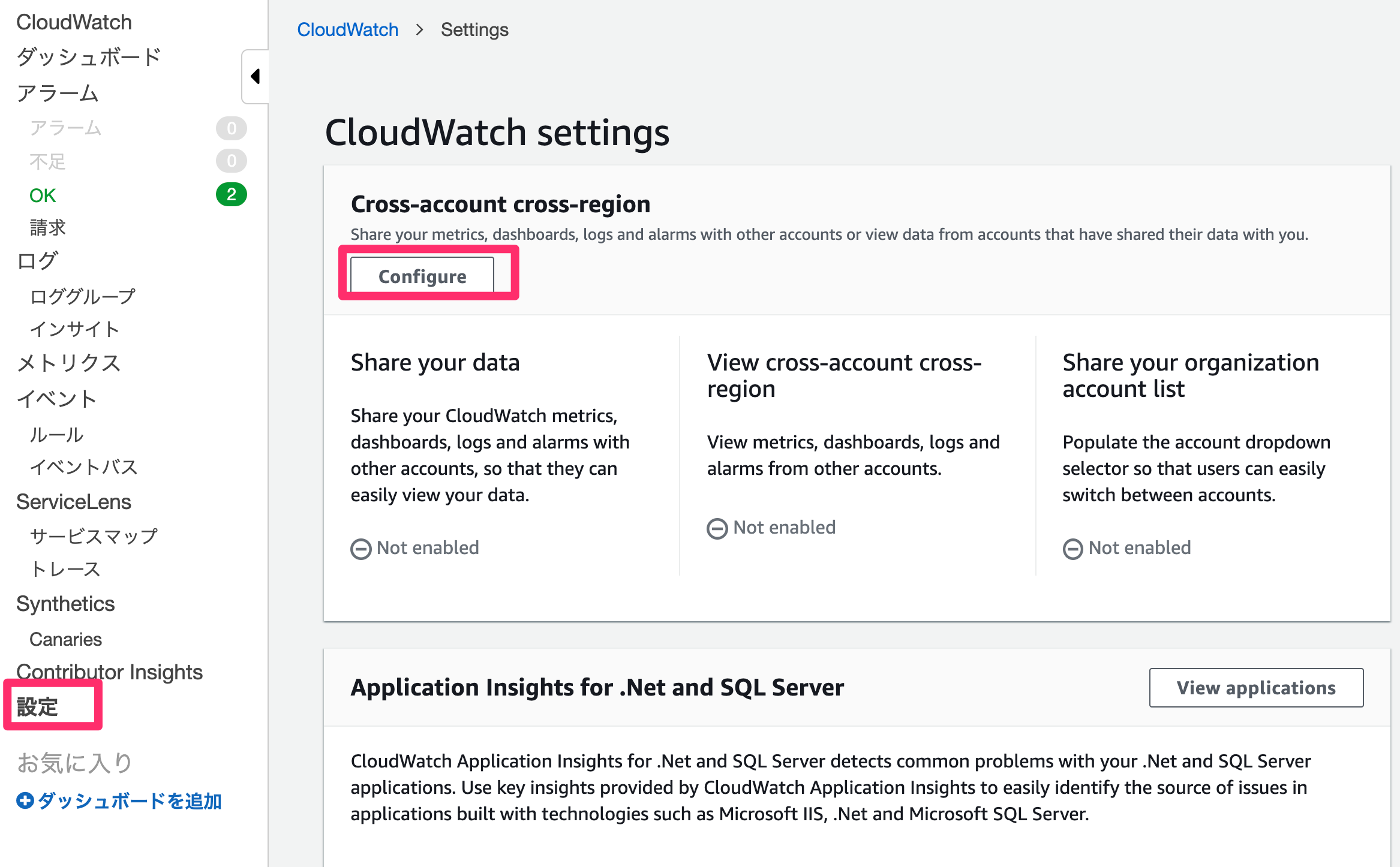

ダッシュボードを作る側(組織アカウント)のCloudWatchの設定

CloudWatchのコンソールの左ペインで[設定]を選択して、右ペインで[Configure]ボタンを押下しました。

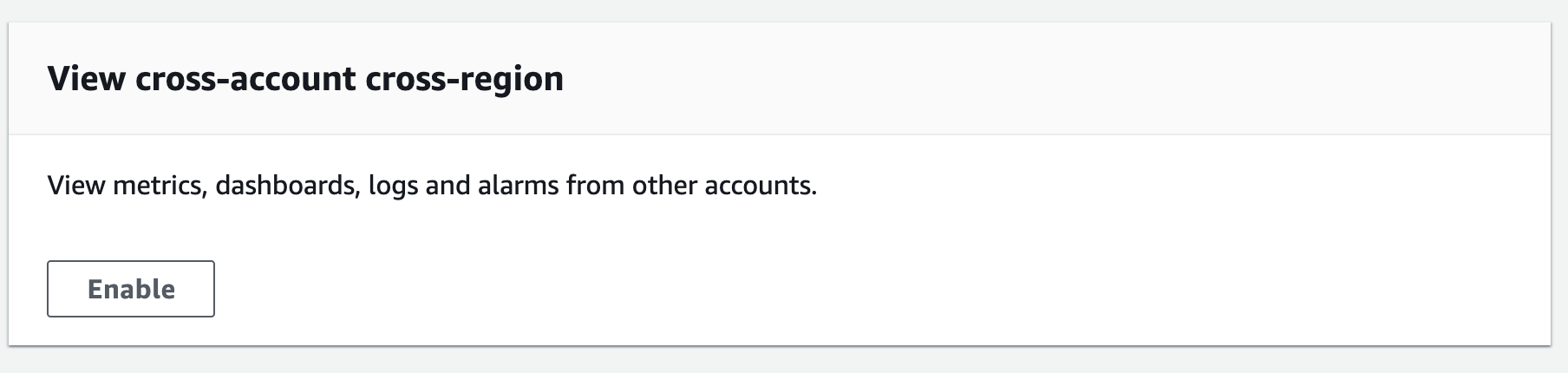

View cross-account cross-region で[Enable]ボタンを押下しました。

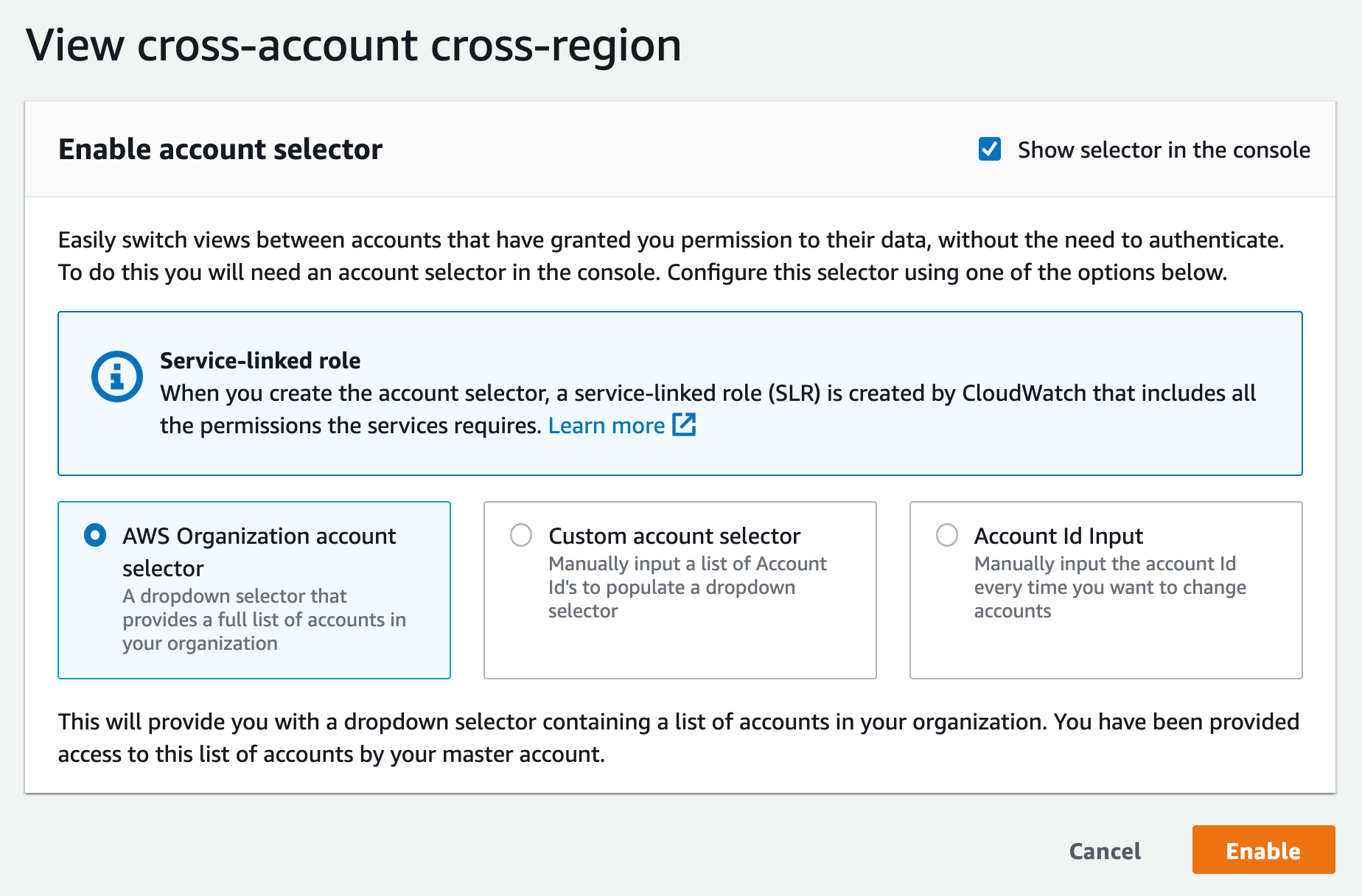

AWS Organization account selector を選択して、[Enable]ボタンを押下しました。

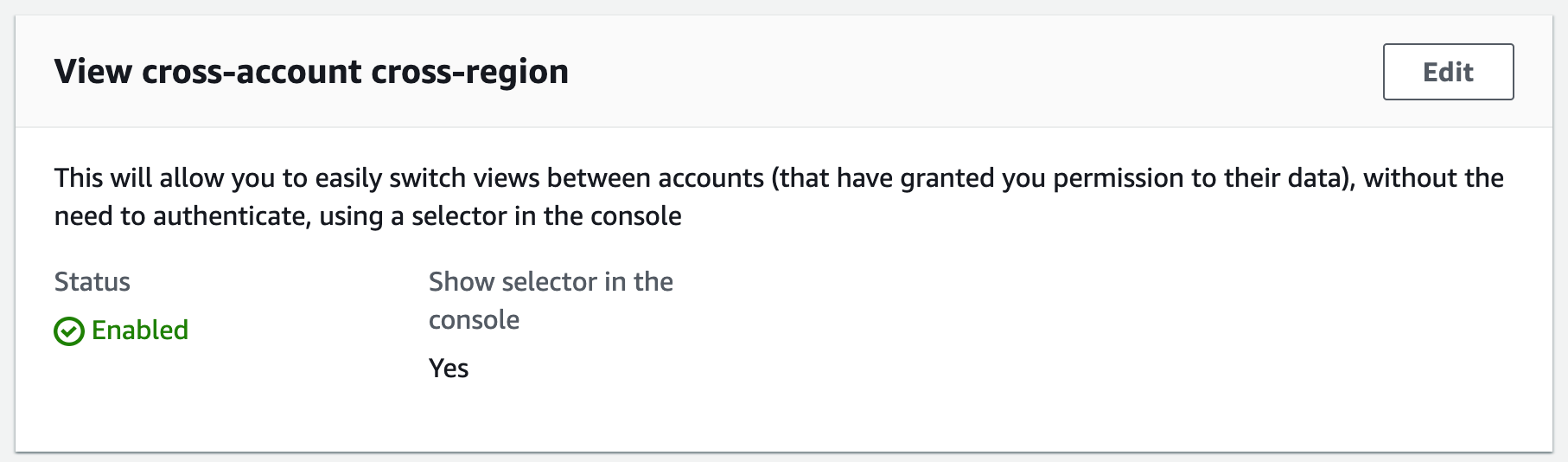

View cross-account cross-regionのステータスが Enabled になりました。

共有する側(メンバーアカウント)のCloudWatchの設定

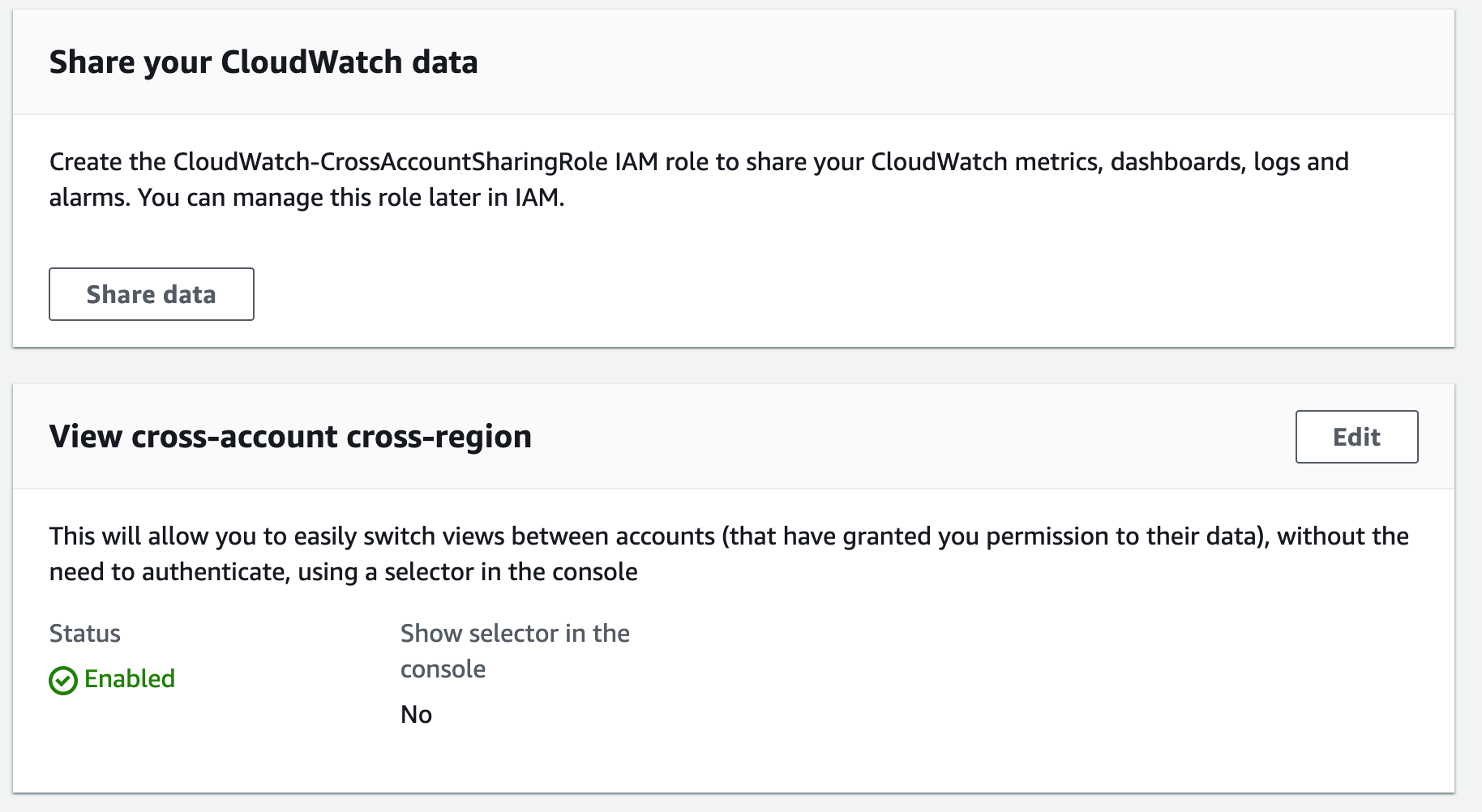

CloudWatchのコンソールの左ペインで[設定]メニューで、[Share data]を押下しました。

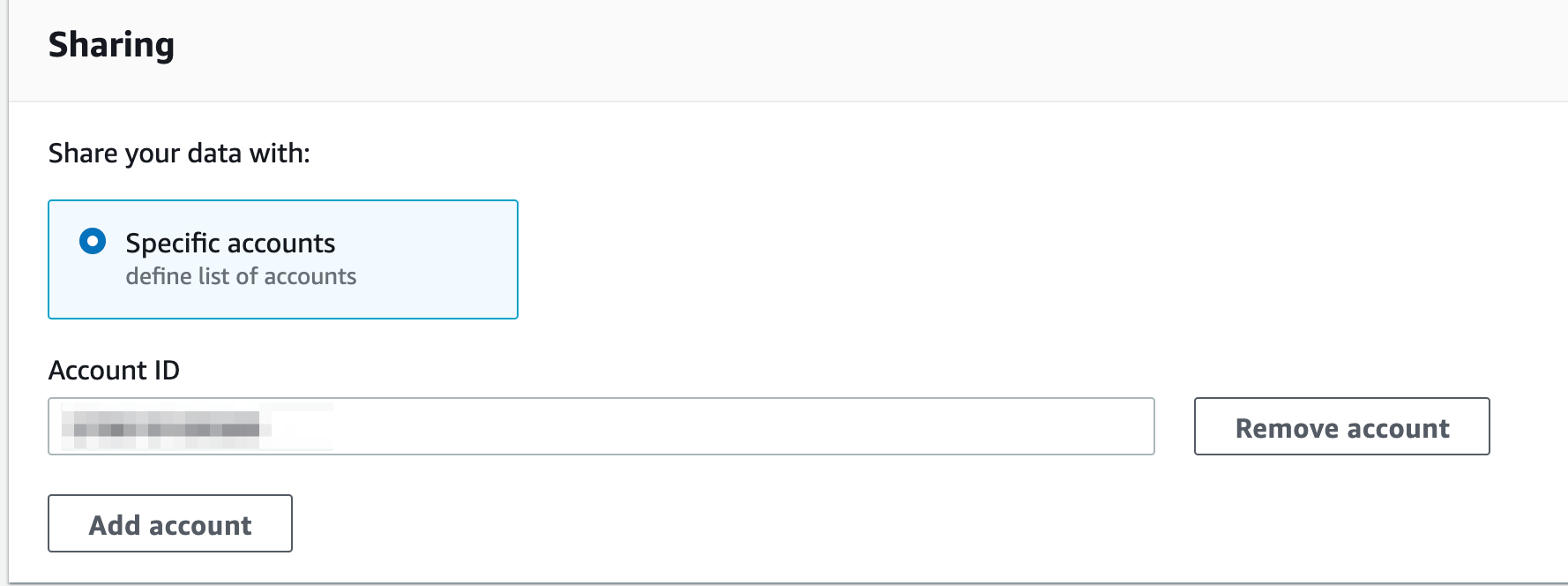

ダッシュボードを作る側(組織アカウント)のアカウントIDを入力しました。

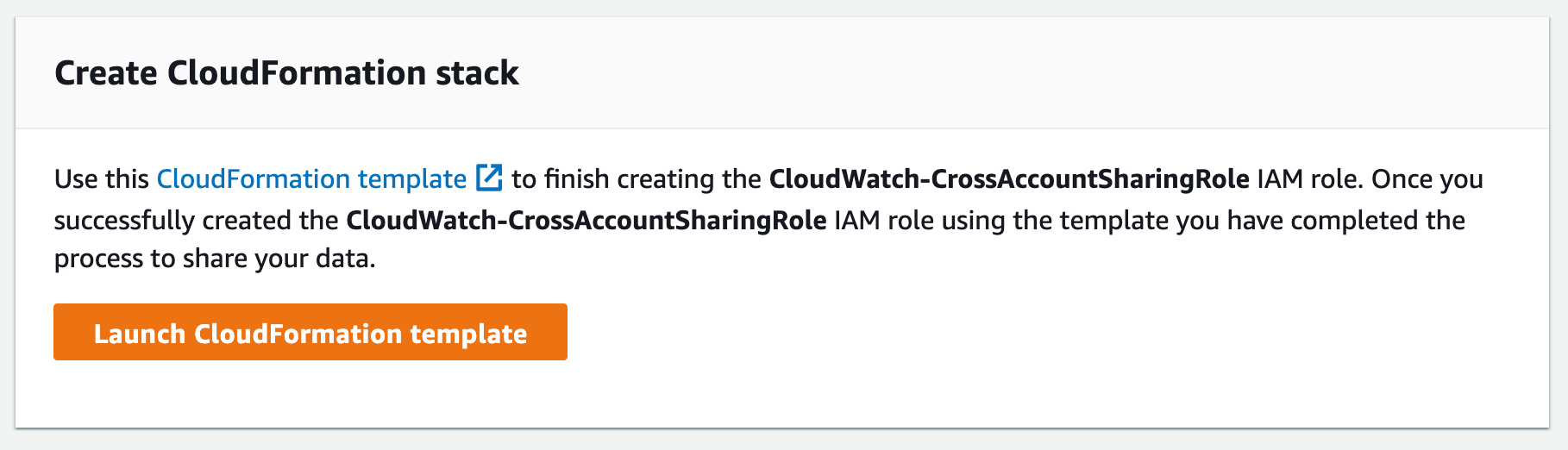

下までスクロールして[Launch CloudFormation template]ボタンを押下しました。

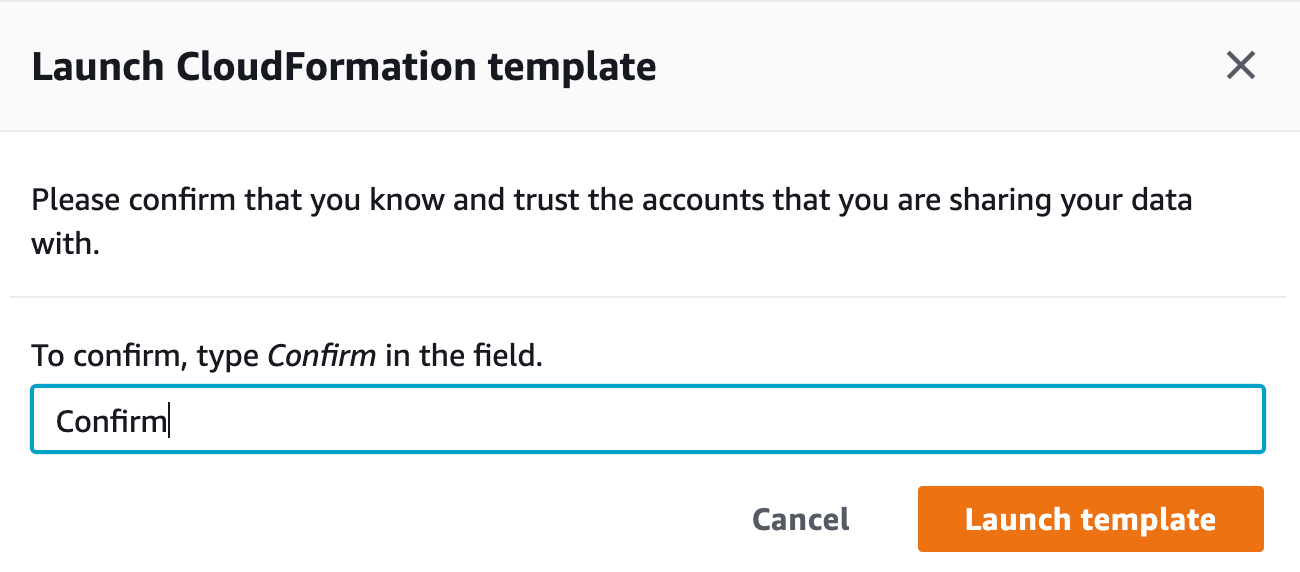

確認画面が表示されましたので、”Confirm”と入力して、[Launch template]ボタンを押下しました。

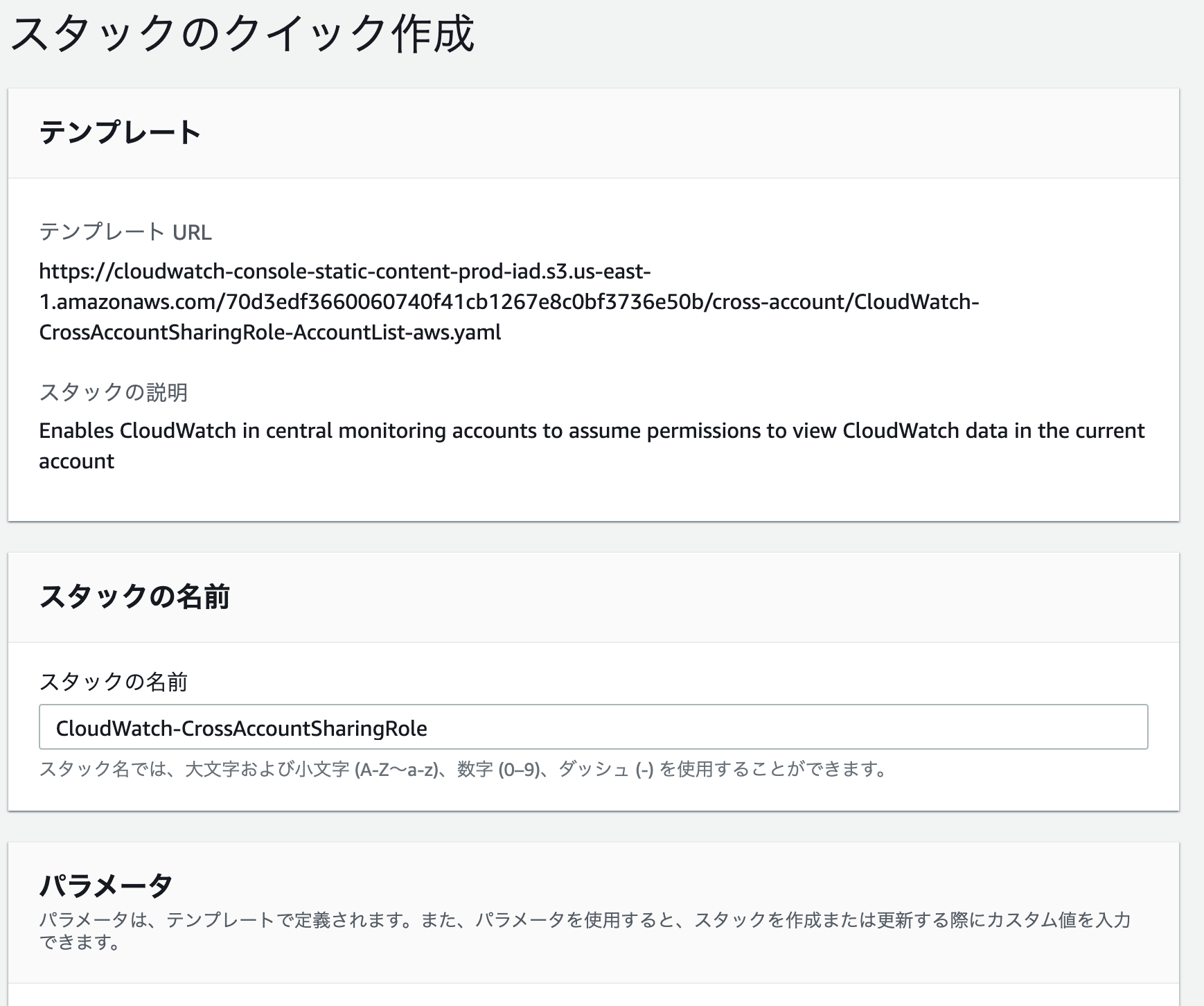

CloudFormationでスタック作成に遷移しました。

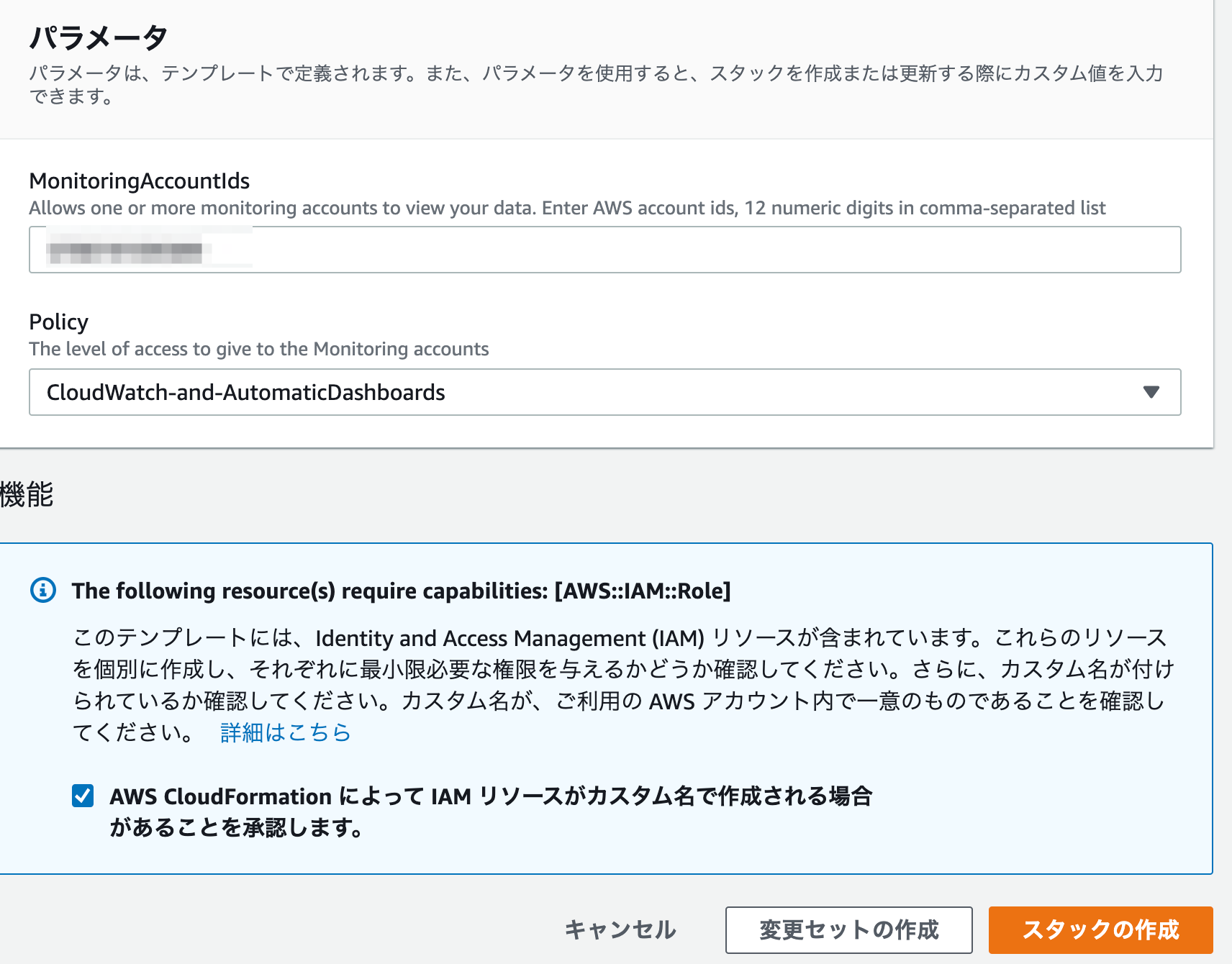

パラメータも自動設定されていました。

IAMロールを作成しますので、「AWS CloudFormationによってIAMリソースがカスタム名で作成される場合があることを承認します。」にチェックを入れて[スタックの作成]を押下しました。

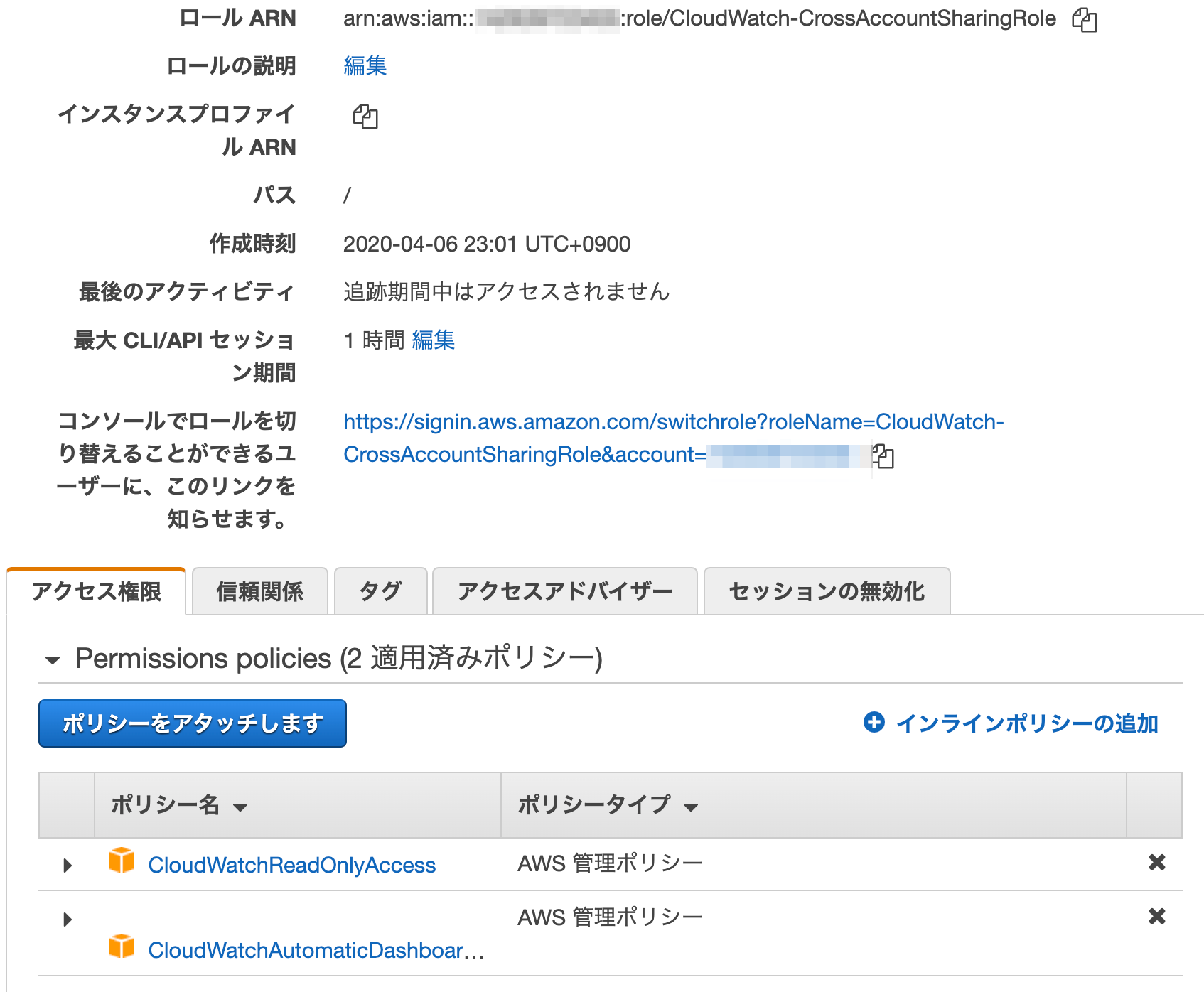

CloudWatch-CrossAccountSharingRoleが作成されました。

AWS管理ポリシーの CloudWatchReadOnlyAccessとCloudWatchAutomaticDashboardAccessがアタッチされています。

信頼ポリシーはダッシュボードを作る側(組織アカウント)のアカウントIDが設定されています。

CloudWatch ダッシュボードの作成

ダッシュボードを作る側(組織アカウント)のアカウントに戻りました。

ダッシュボードのウィジェット追加で、アカウントとリージョンが選択できるようになりました。

アカウントはOrganizationsのメンバーアカウントが選択可能になっていました。

CloudWatchでシェア設定しない、IAMロールも作成していないアカウントを選択すると、権限エラーになります。

User: arn:aws:sts::123456789012:assumed-role/AWSServiceRoleForCloudWatchCrossAccount/CloudWatchConsole is not authorized to perform: sts:AssumeRole on resource: arn:aws:iam::987654321098:role/CloudWatch-CrossAccountSharingRole

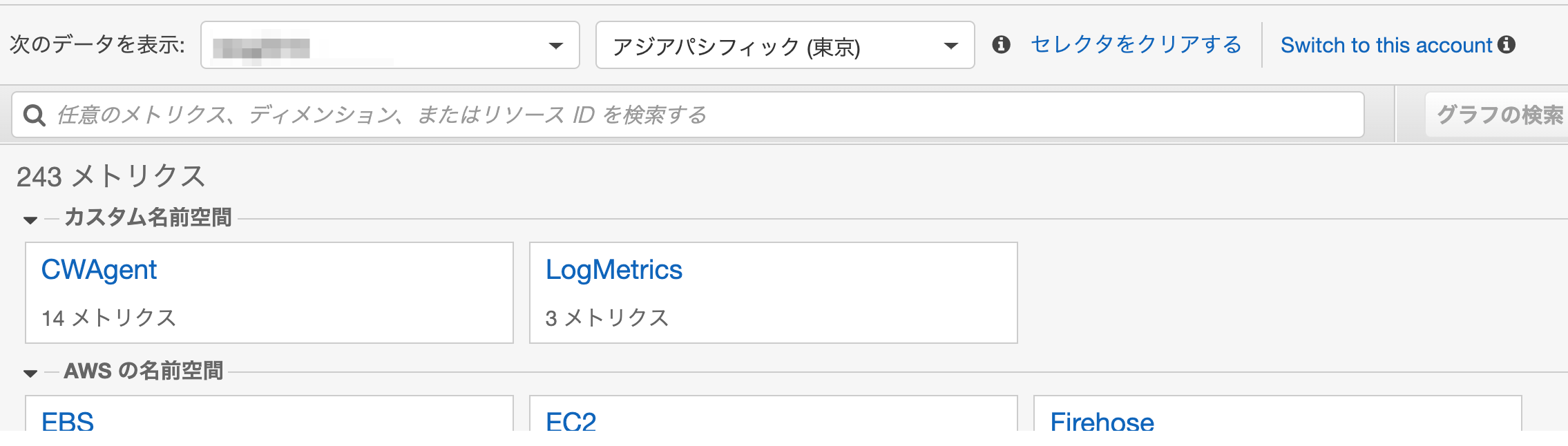

共有する側(メンバーアカウント)を選択するとメトリクスが選択できました。

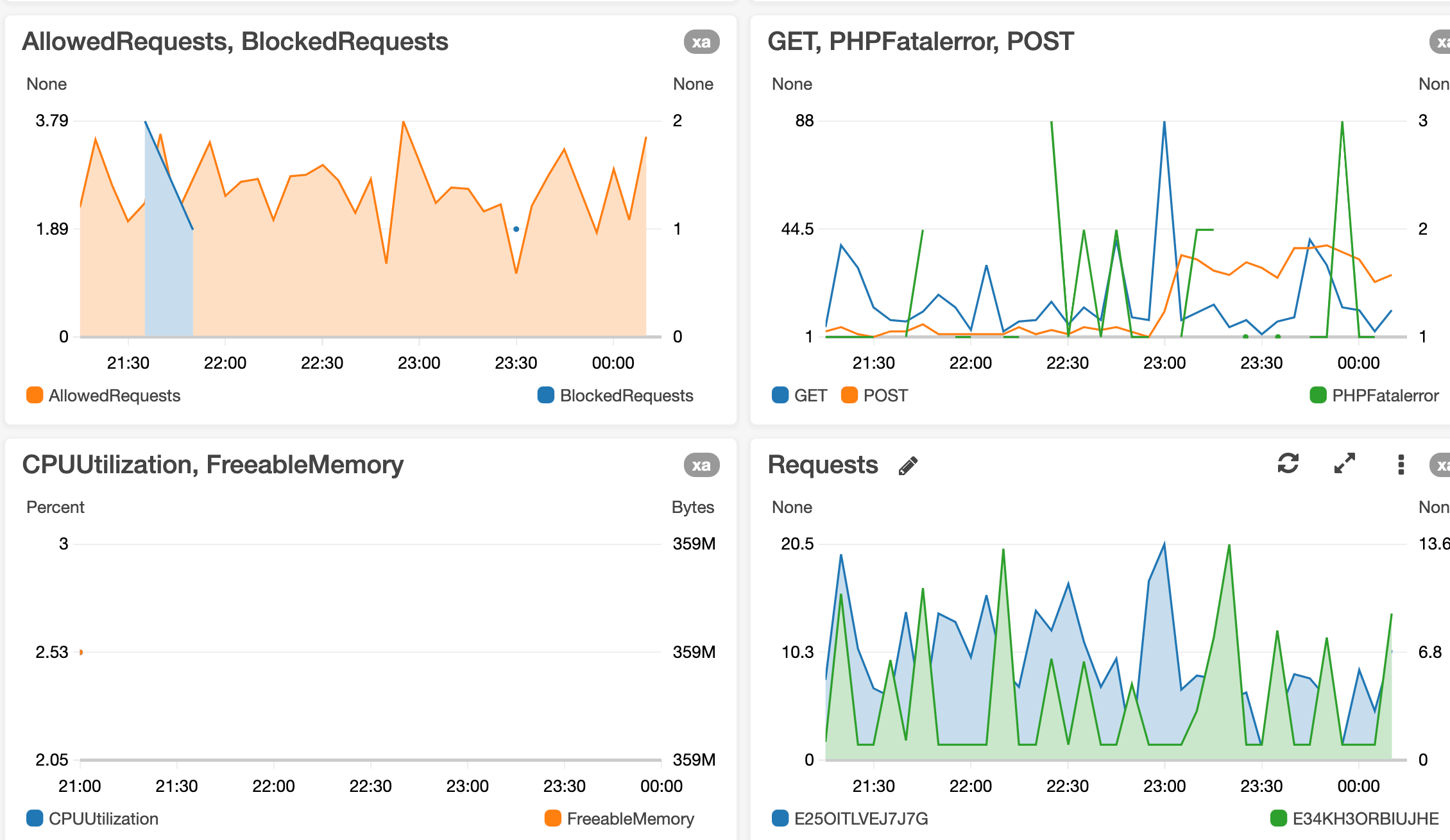

クロスリージョンクロスアカウントのダッシュボードが作成できました。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

ad

ad

関連記事

-

-

EC2 Dedicated Hosts(専有ホスト)を起動

クォータ引き上げ 新規で作成したアカウントではDedicated Hostsがソ …

-

-

ブログのアーキテクチャをコストベースで見直しました

当ブログはAWSで構築しています。 アーキテクチャをコストを最重視して見直しまし …

-

-

RDSの拡張モニタリングを有効にしました

RDS for MySQLです。 変更メニューで、[拡張モニタリングを有効にする …

-

-

Amazon EC2 Auto ScalingのVPCは変更できる

EC2 Auto ScalingのVPCは変更できたっけ??と思いまして試しまし …

-

-

EC2インスタンスを必要最小限のパラメータでCLIとSDKから起動する

EC2インスタンスをCLIとSDKから起動するデモで、パラメータを必要最小限にし …

-

-

Route 53で不要なドメインを削除

勢いで作ったけど結局使うのをやめたドメインがあります。 要らないので削除しました …

-

-

EKS「現在の IAM プリンシパルは、このクラスター上の Kubernetes オブジェクトにアクセスできません」

マネジメントコンソールでクラスターのオブジェクトを見ようと、リソースの名前空間や …

-

-

AWS CodeBuildのチュートリアルをやってみました

こちらユーザーガイドの最初の方にあるチュートリアルです。 コンソールを使用した …

-

-

ヤマムギ vol.9 (AWS)EC2からAWS CLIコマンドを実行してみようハンズオン 手順

このブログは2020/5/5に開催しました、「ヤマムギ vol.9 (AWS)E …

-

-

AWS Lambda(Python)からZoom投票作成

以前、Zoomの投票(アンケート)をAPI経由で作成するというブログで書きました …

- PREV

- Remoを触ってみました

- NEXT

- ライブ配信カレンダーの設定まわり