AWSのアカウントを新規作成と、最低限やっておいた方がいいMFAの設定

2019/04/25

AWSのアカウントを新規作成する手順を書き出しておきます。

※2017年8月6日現在の情報です。

目次

AWSアカウント新規作成

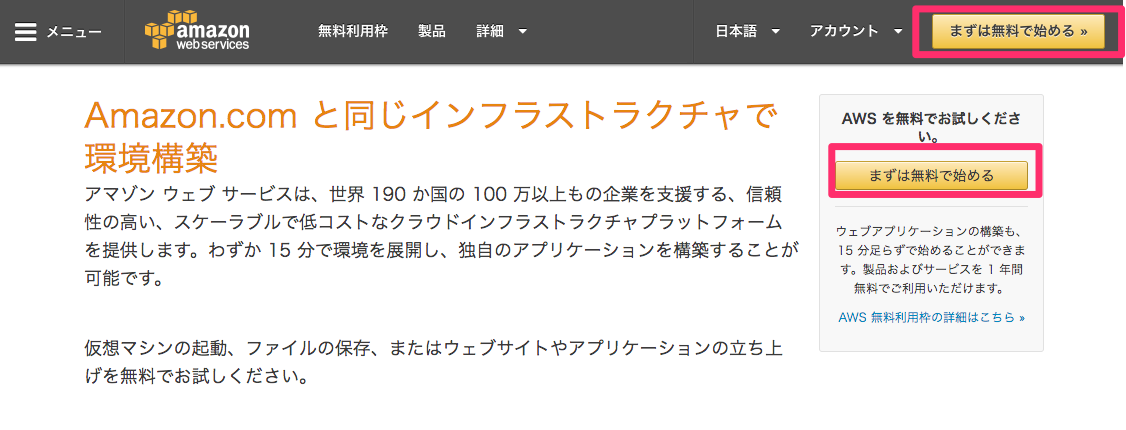

AWSを無料でお試しくださいページにアクセスします。

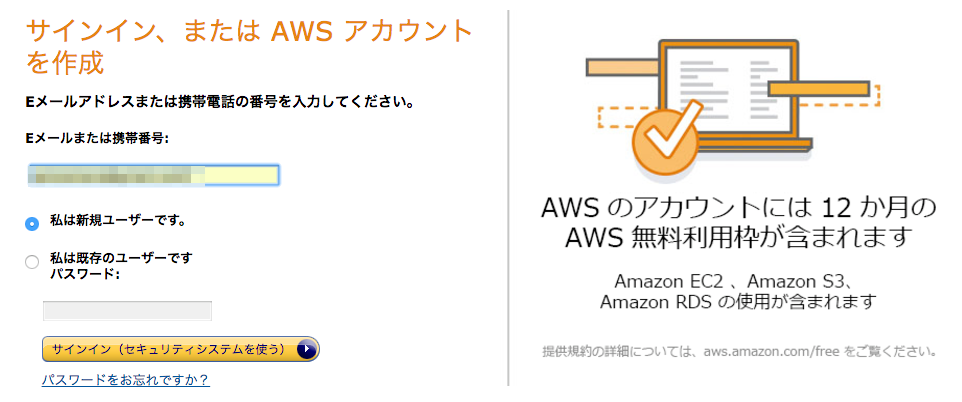

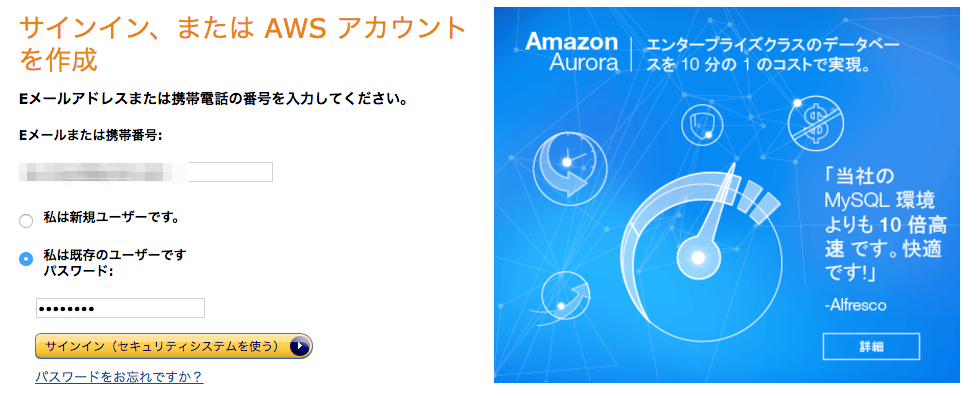

「私は新規ユーザーです」を選択してメールアドレスを入力して[サインイン]をクリックします。

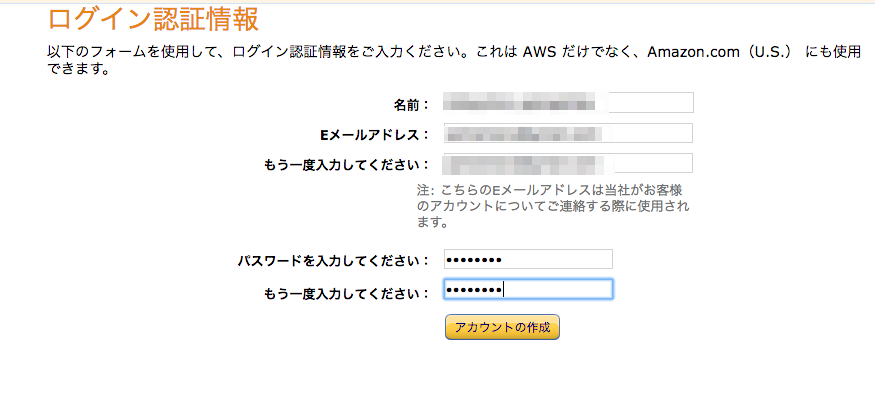

名前とメールアドレスをもう一度入力しパスワードを設定します。

このメールアドレスはamazon.comでも使うアドレスになるので一意である必要があります。

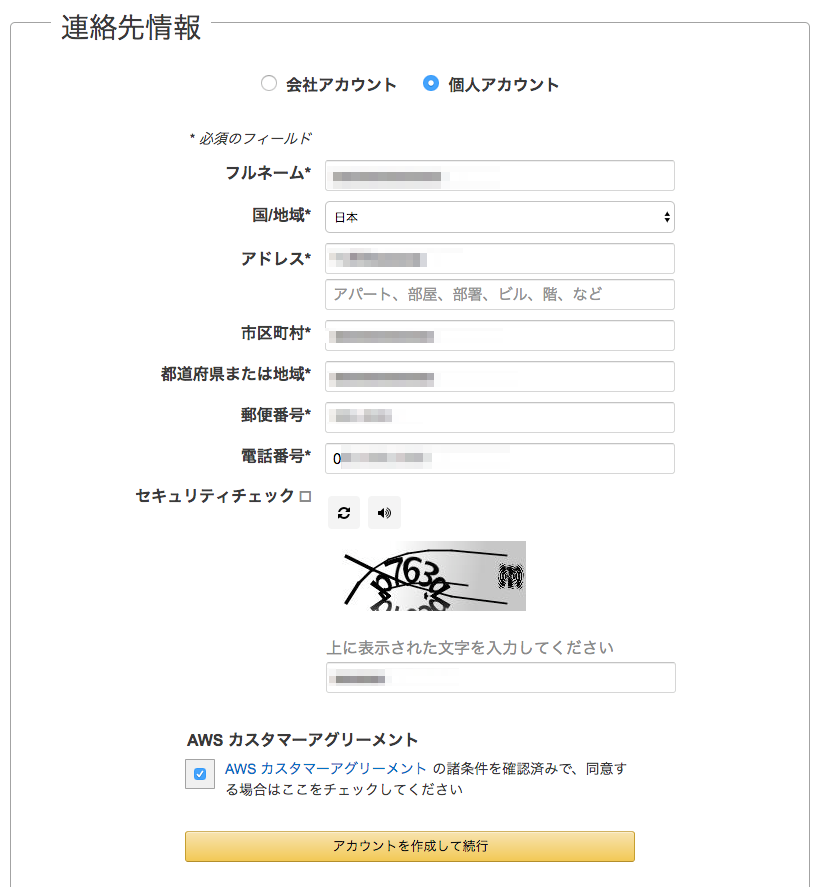

連絡先情報を入力します。

英数字のみで入力する必要があるので、住所の翻訳をして入力します。

電話番号は 0から始まる番号(090,080など)でOKです。

今取れる電話番号を入力しておきます。

課金の際に引き落とし先となるクレジットカード情報を登録します。

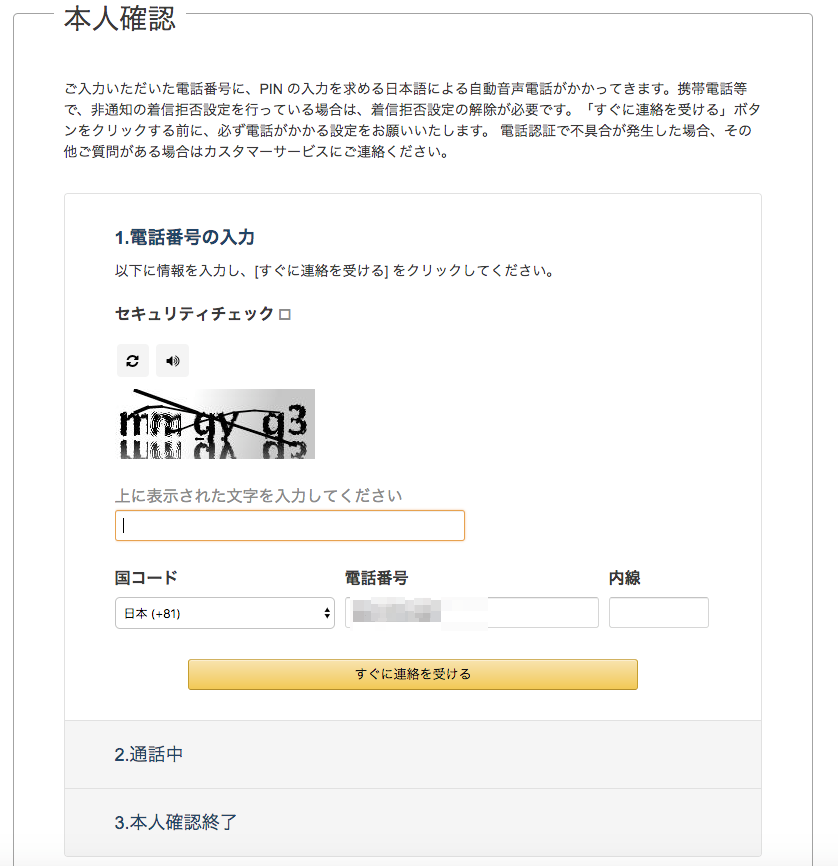

先ほど入力した電話番号が入力されているのでそのままか、他の番号に変える場合も、今取れる電話番号を入力ます。

電話が自動音声でかかってきます。

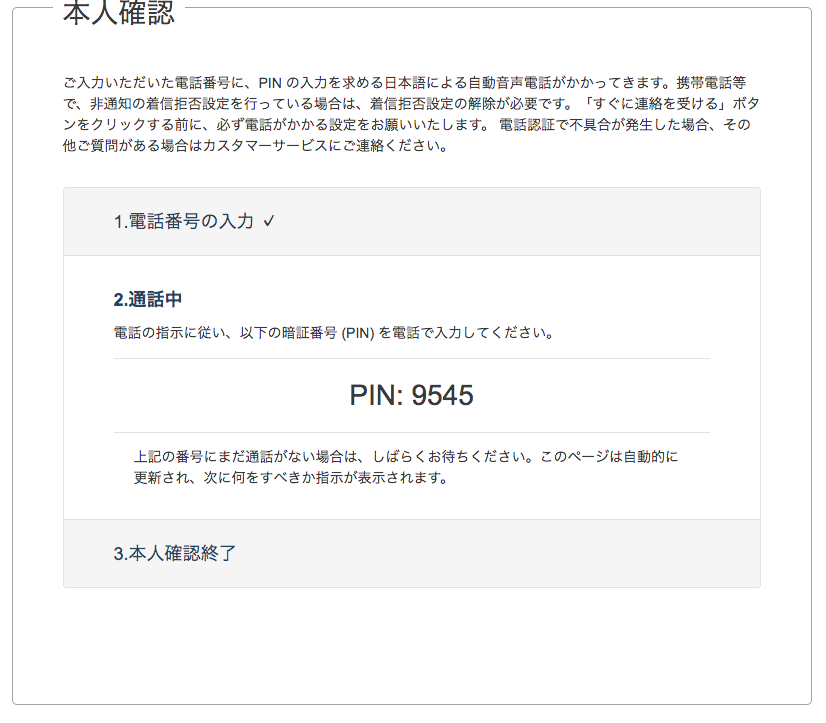

同じタイミングで画面に自動でPINコードが表示されます。

そのコードを音声の案内に従って電話でプッシュします。

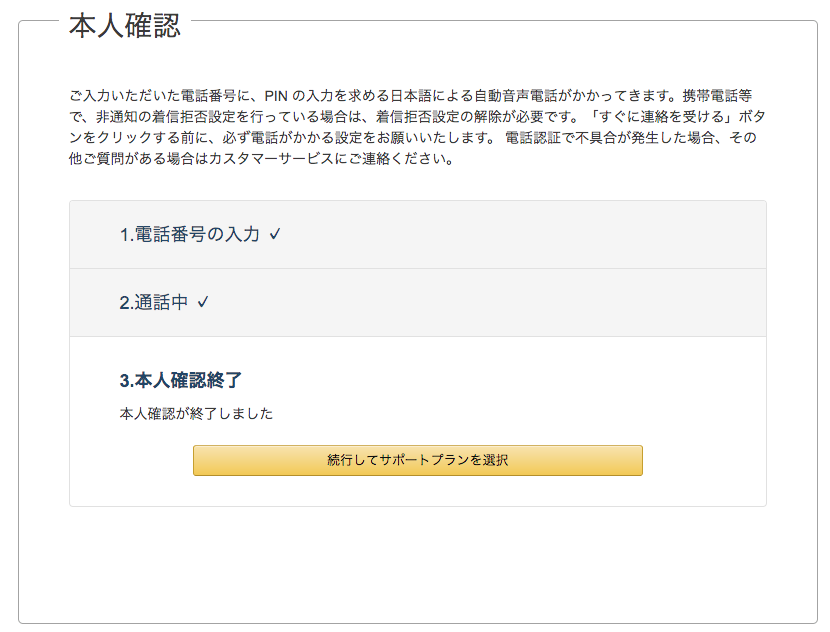

本人確認が完了しました。

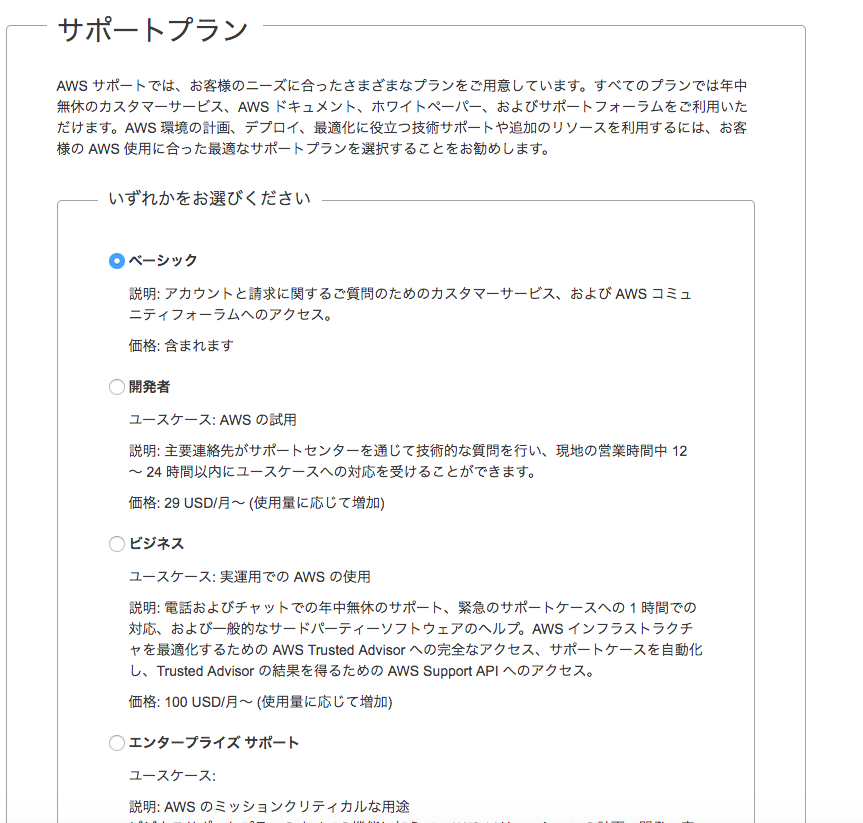

サポートプランを選択します。

今回は別料金が発生しない「ベーシック」を選択します。

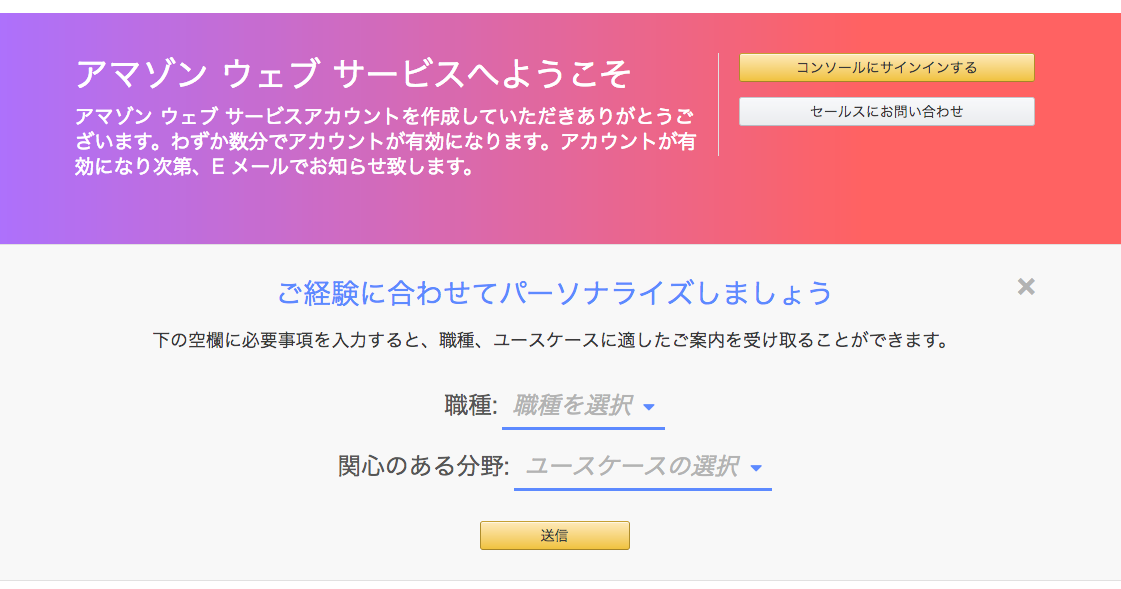

AWSアカウントが作成出来ました。

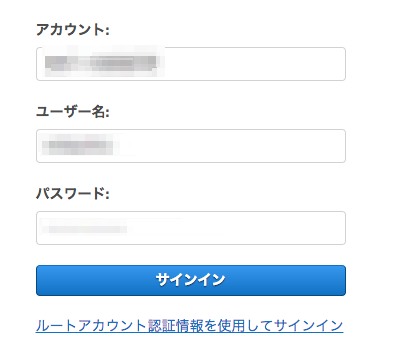

「私は既存のユーザーです」を選択してメールアドレスと設定したパスワードでマネジメントコンソールにログイン出来ます。

この時点で出来たAWSアカウントを守っているのはID(メールアドレス)とパスワードのみです。

もしも他人にログインされると、初期の制限はあるものの無限に近いAWSのサービスリソースを使われてしまう危険があります。

そうならないためにも、AWSアカウントを乗っ取られないためにも、最低限やっておいたほうがいいと思う設定をこのままやってしまいましょう。

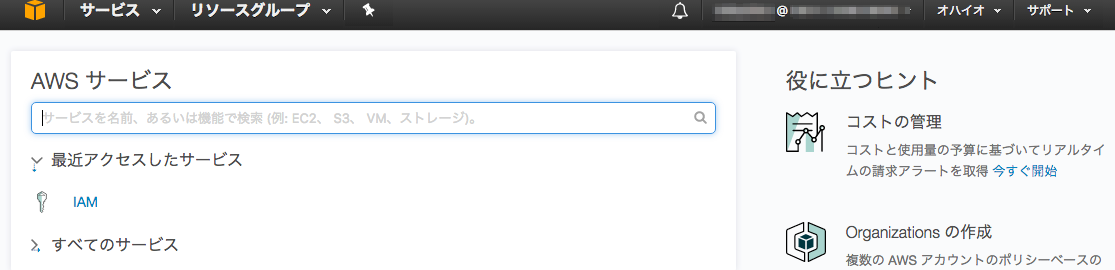

ルートユーザーのMFA設定

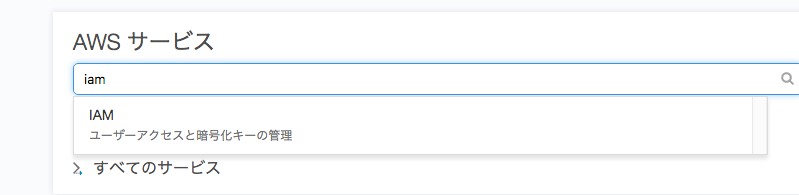

マネジメントコンソールにログインしたら、サービスで「iam」と入力して IAM というサービス画面を開きます。

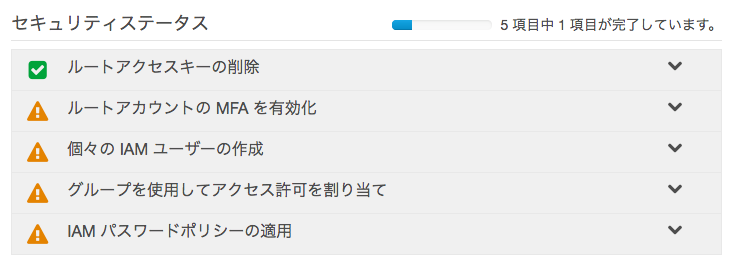

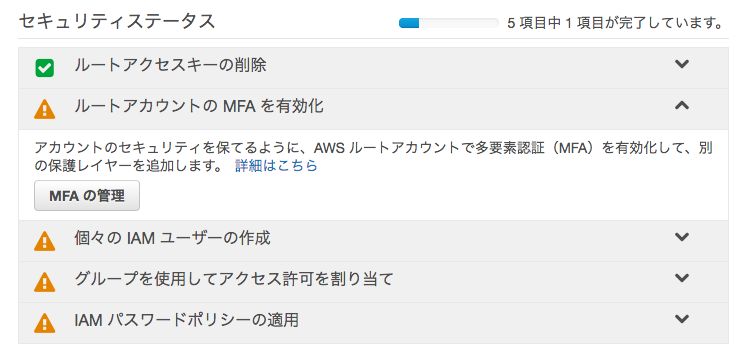

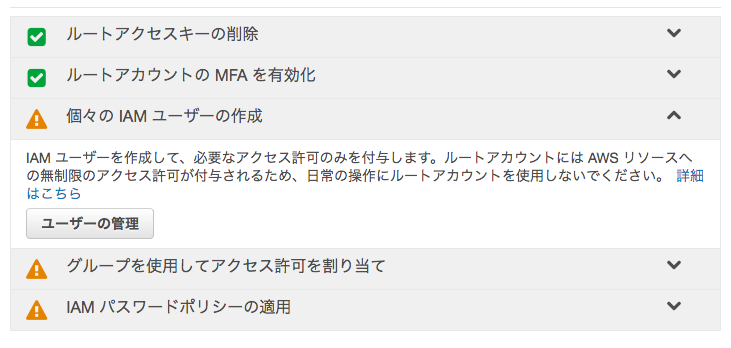

ダッシュボードに「セキュリティステータス」というものがあり、5項目のやっておいた方がいい設定が表示されています。

下の2つは運用にあわせてやってもらえばいいと思うので、最低限上の2つをやってしまっておきましょう。

まずは「ルートアカウントのMFA設定」です。

展開して[MFAの管理]をクリックします。

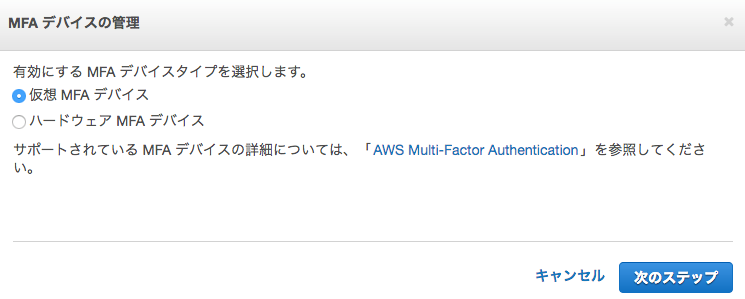

私は「Google Authenticator」を使用しているので「仮想MFAデバイス」を選択します。

MFA仮想アプリ

私は「Google Authenticator」を使用しているのでその手順を紹介します。

スマートフォンに「Google Authenticator」をインストールしておきます。

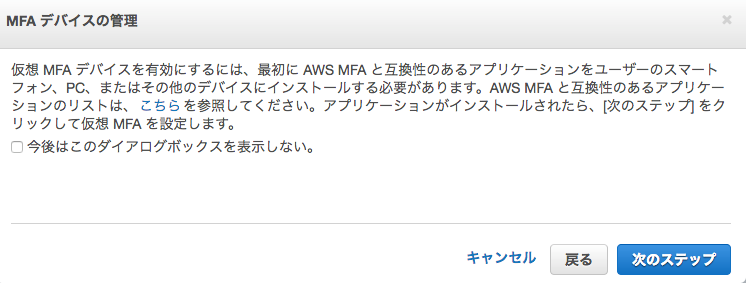

MFAデバイスの管理についての説明が表示されますので読みます。

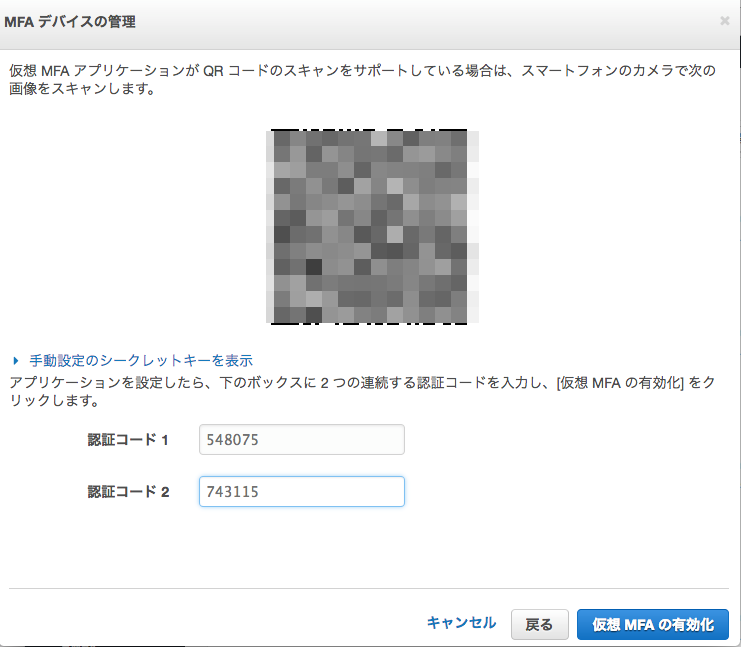

QRコードが表示されますのでアプリの「バーコードをスキャン」で読み取ります。

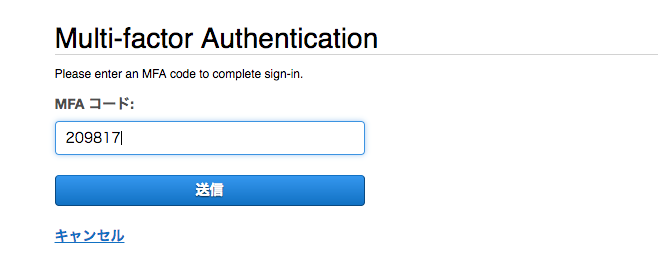

アプリの「認証システム」の一覧に表示されるので、30秒ごとに変更される6桁の認証コードを連続2回分入力します。

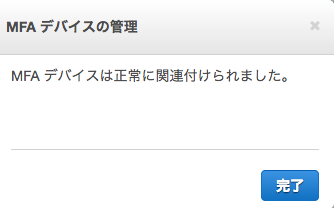

「ルートアカウントのMFA設定」が完了しました。

個々のIAMユーザーの作成

ルートアカウントに変わる管理用ユーザーを作成しておきます。

これは管理用ユーザー情報を流出させてしまった場合などに削除や停止するなど簡単に出来るようにしておくためです。

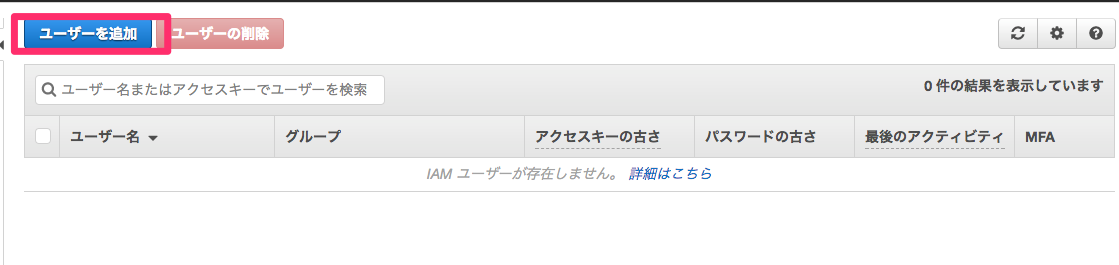

次に「個々のIAMユーザーの作成」を展開して[ユーザーの管理]をクリックします。

[ユーザーを追加]をクリックします。

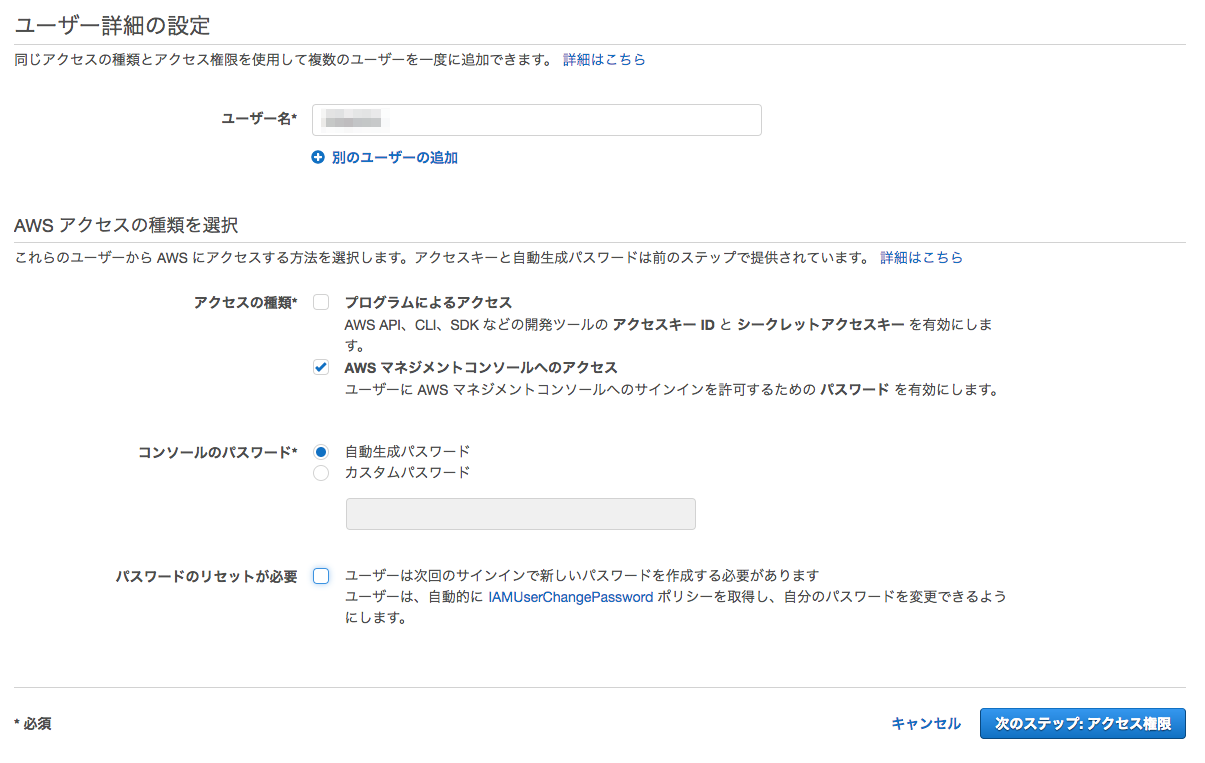

ユーザー名を入力します。

今回はマネジメントコンソール用の管理ユーザーを作ろうと思うので「AWS マネジメントコンソールへのアクセス」のみにチェックを入れます。

[既存のポリシーを直接アタッチ]で、

* AdministratorAccess

* Billing

の2つのポリシーを設定します。

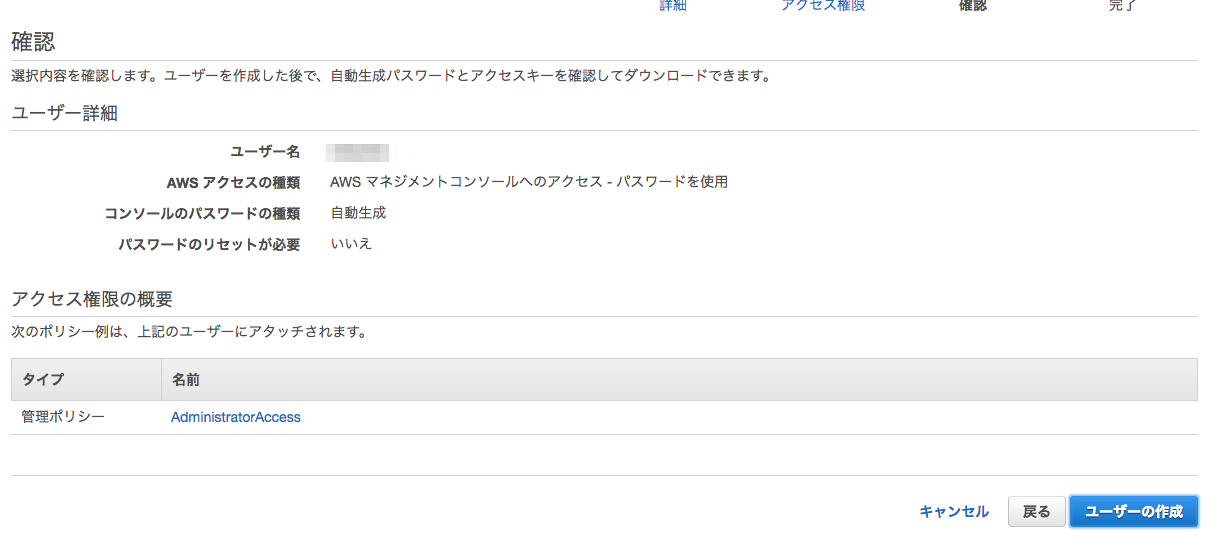

確認画面になるので確認してユーザーを作成します。

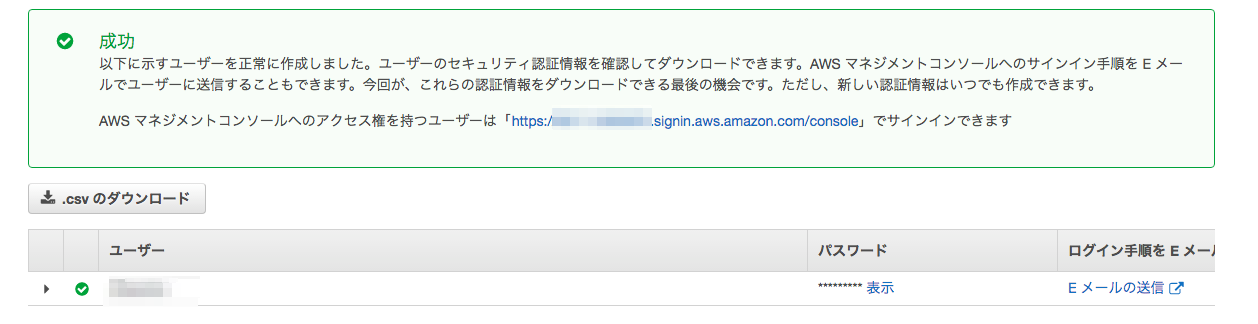

作成出来ました。

パスワードを控えて、ユーザー情報を開きます。

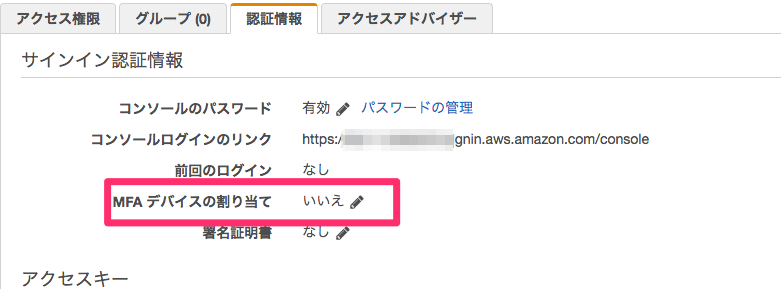

[認証情報]タブのMFAデバイスの割当を有効にします。

ルートユーザーに設定したときと同様に今回作成したユーザーにもMFAデバイスを割り当てます。

コンソールログインのリンクに書かれたURLから新しいユーザーでログインしてみます。

設定したとおりにMFA認証コードが聞かれるので入力します。

右上のアカウントは「ユーザー名@アカウント」となっています。

これでルートユーザーはしまっておいて、新たに作成した管理用ユーザーでベースとなる諸々の設定が可能となります。

あとは使うサービスや範囲に応じて最低権限の法則に基いてユーザーを作って使っていきましょう。

※これらの管理をしていくために残り2つの「グループ」、「パスワードポリシー」の設定が役に立ちます。

最後までお読みいただきましてありがとうございました!

「AWS認定資格試験テキスト&問題集 AWS認定ソリューションアーキテクト - プロフェッショナル 改訂第2版」という本を書きました。

「AWS認定資格試験テキスト AWS認定クラウドプラクティショナー 改訂第3版」という本を書きました。

「ポケットスタディ AWS認定 デベロッパーアソシエイト [DVA-C02対応] 」という本を書きました。

「要点整理から攻略するAWS認定ソリューションアーキテクト-アソシエイト」という本を書きました。

「AWSではじめるLinux入門ガイド」という本を書きました。

開発ベンダー5年、ユーザ企業システム部門通算9年、ITインストラクター5年目でプロトタイプビルダーもやりだしたSoftware Engineerです。

質問はコメントかSNSなどからお気軽にどうぞ。

出来る限りなるべく答えます。

このブログの内容/発言の一切は個人の見解であり、所属する組織とは関係ありません。

このブログは経験したことなどの共有を目的としており、手順や結果などを保証するものではありません。

ご参考にされる際は、読者様自身のご判断にてご対応をお願いいたします。

また、勉強会やイベントのレポートは自分が気になったことをメモしたり、聞いて思ったことを書いていますので、登壇者の意見や発表内容ではありません。

ad

ad

関連記事

-

-

AWS Well-Architected フレームワークによるクラウド ベスト プラクティスのセッションを聞いたので自アカウントの環境を確認してみる

AWS Summit Tokyo 2017で「AWS Well-Architec …

-

-

AWS Expert Online at JAWS-UG首都圏エリアに参加して「Amazon EC2 スポットインスタンス再入門」を聞いてきた

AWS Expert Onlineという勉強会がありまして、AWS ソリューショ …

-

-

GoogleフォームからAPI Gatewayで作成したREST APIにPOSTリクエストする

「API GatewayからLambdaを介さずにSNSトピックへ送信」の続きで …

-

-

AWS Cost Explorerの設定で「EC2リソースの推奨事項を受け取る」を有効にしました

「EC2リソースの推奨事項を受け取る」という機能がAWS Cost Explor …

-

-

EC2インスタンスプロファイルによってAssumeRoleされた認証情報の有効期限は短くできるのでしょうか

「EC2インスタンスプロファイルによってAssumeRoleされた認証情報の有効 …

-

-

CloudTrailイベントのコストしか発生していないリージョンのコスト発生源を調査しました

調査のきっかけ ふと検証用AWSアカウントのCostExplorerを見てました …

-

-

Lambda関数からAWS Systems Managerパラメータストアの値を取得して更新する

Lambda関数で自分自身の環境変数を更新する だと、Lambdaのエイリアスと …

-

-

RDS for MySQL のインスタンスタイプ変更

当ブログのデータベースは、RDS for MySQLです。 個人利用ですし、障害 …

-

-

CloudFormation Lambda-backedカスタムリソースチュートリアルをやりました

チュートリアル: Amazon マシンイメージ ID を参照するの手順に従ってや …

-

-

AWS Systems Manager セッションマネージャを使用するために必要な設定

AWS Systems Manager セッションマネージャを使用するために必要 …